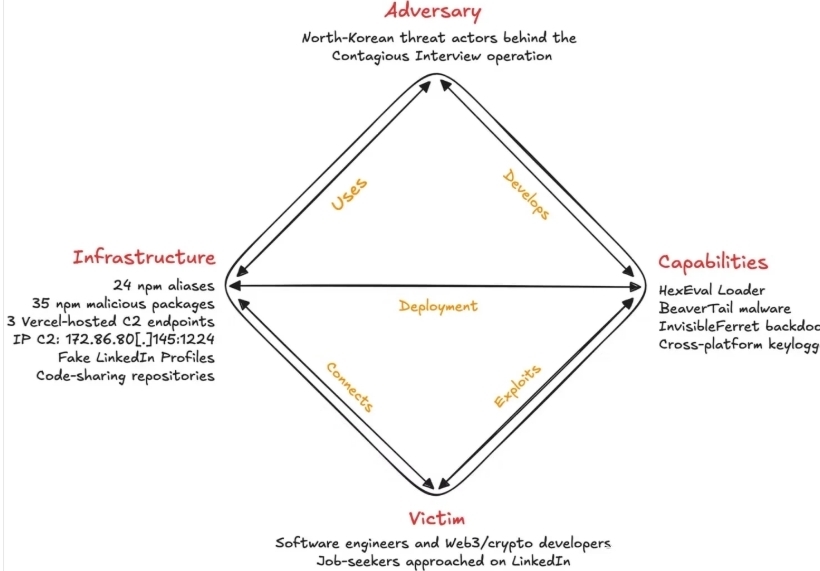

朝鲜新一轮的 “传染性面试 ”活动正针对求职者使用恶意 npm 软件包,这些软件包会用信息窃取程序和后门程序感染开发人员的设备。

Socket Threat Research 发现了这些软件包,并报告说它们在受害者的机器上加载了 BeaverTail 信息窃取程序和 InvisibleFerret 后门,这两种有效载荷已被充分证明与朝鲜行为者有关。

最新一波攻击使用了通过 24 个账户提交到 npm 的 35 个恶意软件包。这些软件包总共被下载了 4,000 多次,在撰写本文时,其中六个软件包仍然可用。

在这 35 个恶意 npm 软件包中,有几个是 typosquat 或模仿知名的可信库,因此特别危险。

其中值得注意的例子有:

react-plaid-sdk、reactbootstraps

vite-plugin-next-refresh、vite-loader-svg

node-orm-mongoose

jsonpacks、jsonspecific

chalk-config

node-loggers、*-logger

framer-motion-ext

nextjs-insight

struct-logger、logbin-nodejs

受害者通常是软件工程师和开发人员,他们被冒充招聘人员的朝鲜特工引导下载这些软件包,要求求职者参与测试项目。

“Socket 解释说:”朝鲜威胁分子在 LinkedIn 上冒充招聘人员,通过 Google Docs 向开发人员和求职者发送编码 “任务”,在项目中嵌入这些恶意软件包,并经常向求职者施压,要求他们在容器环境外运行代码,同时进行屏幕共享。

发送给目标的诱饵文档 来源:Socket

这些作业托管在 Bitbucket 上并伪装成合法测试,但实际上,它们会触发感染链,在目标的计算机上放置多个有效载荷。

第一阶段是 HexEval Loader,隐藏在 npm 包中,它对主机进行指纹识别,联系威胁行为者的命令和控制 (C2) 服务器,并使用“eval()”获取和执行第二阶段有效负载 BeaverTail。

BeaverTail 是一个多平台信息窃取程序和恶意软件加载程序,可窃取浏览器数据,包括 cookie 和加密货币钱包,并加载第三阶段 InvisibleFerret。

InvisibleFerret 是一个跨平台的持久性后门,以 ZIP 文件形式交付,使攻击者能够通过远程控制、文件盗窃和屏幕截图功能更深入、持续地访问受害者的系统。

最后,攻击者放置了一个跨平台(Windows、macOS、Linux)键盘记录器工具,该工具挂接到低级输入事件并执行实时监控和数据泄露。

攻击概述 来源:Socket

此键盘记录器仅与营销活动中使用的一个 npm 别名相关联,因此它可能仅部署在选定的高价值目标上。获得利润丰厚的远程工作机会的软件开发人员应谨慎对待这些邀请,并始终在容器或虚拟机中运行未知代码,而不是在他们的作系统上执行。

去年 3 月,朝鲜黑客 Lazarus 被发现在 npm 上提交了另一组恶意包,因此这是一个持续的风险。

发表评论

您还未登录,请先登录。

登录