一种新发现的macOS.ZuRu恶意软件变种正在通过被篡改的Termius应用——一款流行的跨平台SSH和服务器管理工具——渗透macOS系统。根据SentinelOne的研究,这次攻击活动标志着该恶意软件在传播和后期利用策略方面的重大技术演进,结合了定制的Khepri command-and-control (C2) beacon,具备高度持久性、隐蔽性和远程控制能力。

ZuRu的攻击活动首次曝光是在2021年7月,当时用户在百度搜索像iTerm2这样的macOS应用时被重定向到恶意版本。自那时以来,恶意软件通过篡改广泛使用的后端工具,如Navicat、SecureCRT和微软的Mac版远程桌面,扩展了其传播范围。

SentinelOne指出:“被篡改的应用选择表明,恶意软件作者的目标是那些使用后端工具进行SSH和其他远程连接的用户。”

如今,在2025年5月,研究人员发现了一个恶意的Termius磁盘映像文件(.dmg),其大小比正版版本大约多出23MB,里面包含了两个额外的可执行文件——.localized和.Termius Helper1——它们触发了恶意软件的感染链。

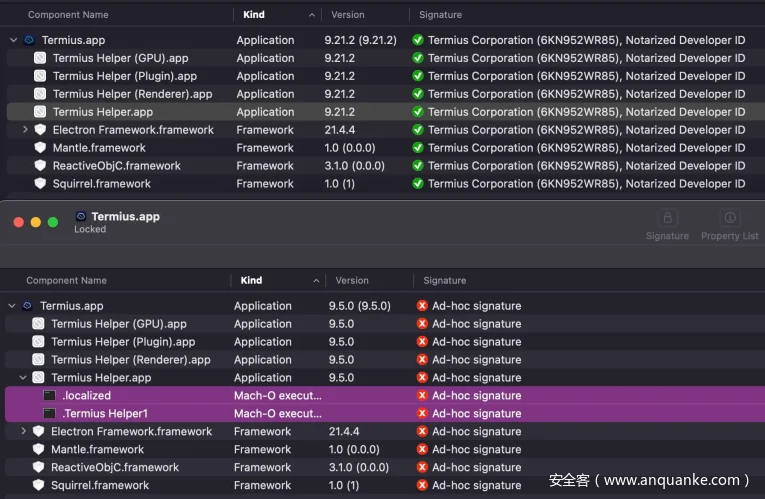

正版Termius(上)与被篡改版本(下),后者包含两个额外的二进制文件 | 图片来源:SentinelOne

与之前通过注入恶意.dylib文件到应用程序包中的变种不同,这个版本通过替换Termius Helper.app为一个修改过的二进制文件来传播恶意软件。执行时,.localized会在后台启动,下载并部署来自download.termius[.]info的Khepri beacon,并将其存储在/tmp/.fseventsd中。

“攻击者已将开发者的代码签名替换为他们自己的临时签名,以绕过macOS的代码签名规则。”

该恶意软件会静默请求提升权限,安装一个用于持久性的LaunchDaemon(com.apple.xssooxxagent),并确保通过以下方式每小时执行一次:

launchctl bootout system/com.apple.xssooxxagent;

launchctl bootstrap system/com.apple.xssooxxagent;该植入物还会将自身复制到/Users/Shared,并使用已废弃的macOS API进行权限提升。

第二阶段的有效负载——通过自定义的XOR加减解密例程下载并验证——是一个修改过的Khepri C2 beacon。该版本首次出现在2024年12月,专为macOS Sonoma 14.1及更高版本量身定制,表明其主要针对最新的系统。

SentinelOne将Khepri描述为“一款功能齐全的C2植入物,具备文件传输、系统侦察、进程控制和命令执行等功能。”

值得注意的是,该beacon具备以下功能:

-

支持-s和-bd标志,用于隐蔽性和后台守护进程模式。

-

通过53端口进行通信(通常用于DNS)。

-

使用www.baidu[.]com作为诱饵域名,实际连接到ctl01.termius[.]fun,解析到阿里云的IP地址。

-

信标的心跳间隔设置为5秒,比开源版本Khepri的默认10秒更快。

研究人员还强调了残留的功能,如_startBackgroundProcess()和_startLaunchDaemon(),这些功能模仿或重复了现有的功能,可能是早期版本的残留或复用的源代码。

报告指出:“该二进制文件中的工件可能表明恶意软件的源代码可能被用于早期的攻击活动。”

发表评论

您还未登录,请先登录。

登录