一波针对 Qantas、安联人寿、LVMH 以及 Adidas 等公司的数据泄露事件已被追踪至勒索团伙 ShinyHunters,该团伙通过语音钓鱼(vishing)攻击手段从 Salesforce 客户关系管理系统中窃取数据。

今年 6 月,谷歌威胁情报小组(GTIG)曾发出预警,指出一支被追踪编号为 UNC6040 的威胁行为者正针对 Salesforce 客户发起社会工程攻击。

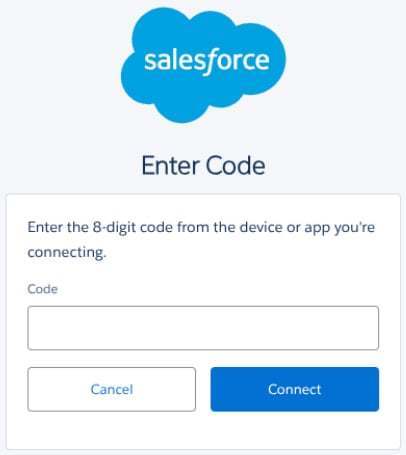

在这类攻击中,攻击者冒充 IT 支持人员致电受害员工,试图诱导其访问 Salesforce 的“连接应用设置”页面,并在页面中输入一组“连接代码”,从而将一个恶意版本的 Salesforce Data Loader OAuth 应用接入目标的 Salesforce 环境。有时,为提高迷惑性,该组件还会被伪装成“My Ticket Portal”(我的工单门户)等名称。

GTIG 表示,这些攻击通常通过语音钓鱼实施,但攻击者也曾使用仿冒 Okta 登录页面的钓鱼站点窃取受害者的登录凭据和多因素认证(MFA)令牌。

在本次报告发布前后,多家公司通报了涉及第三方客户服务或基于云的客户关系管理(CRM)系统的数据泄露事件。

LVMH 旗下品牌路易威登(Louis Vuitton)、迪奥(Dior)以及蒂芙尼(Tiffany & Co.)均披露了客户信息数据库遭到未经授权访问的情况。其中,蒂芙尼韩国向客户通报称,攻击者入侵的是“用于管理客户数据的第三方平台”。

此外,Adidas、澳洲航空(Qantas)和安联人寿(Allianz Life)也报告了与第三方系统相关的数据泄露事件。安联方面确认,所涉为一家第三方客户关系管理平台。

“2025 年 7 月 16 日,一名恶意威胁行为者入侵了北美安联人寿保险公司(Allianz Life Insurance Company of North America)使用的第三方云端 CRM 系统。”安联人寿发言人对 BleepingComputer 表示。

尽管 BleepingComputer 获悉,Qantas 的数据泄露同样涉及第三方客户关系管理平台,但该公司未确认是否为 Salesforce。然而,当地媒体此前的报道指出,相关数据确实是从 Qantas 的 Salesforce 系统中被盗。

进一步的法院文件显示,攻击者针对的数据库表为“Accounts”和“Contacts”,这两项正是 Salesforce 中的对象。

虽然上述公司均未在公开声明中点名 Salesforce,但 BleepingComputer 已确认,它们全部为谷歌此前通报的同一攻击活动的受害者。

这些攻击尚未公开索要赎金或泄露数据。BleepingComputer 了解到,攻击者正通过电子邮件私下向受害公司勒索,声明自己为 ShinyHunters。

据推测,如果勒索未果,攻击者将像此前针对 Snowflake 发动的攻击那样,以长波次方式公开泄露窃取的数据。

谁是 ShinyHunters?

这轮攻击让网络安全界和媒体产生了混淆,包括 BleepingComputer 在内,一度将其归因于同一时期对航空、零售和保险行业发动攻击、采用相似战术的 Scattered Spider(Mandiant 跟踪代号 UNC3944)。然而,Scattered Spider 通常执行全面的网络入侵,最终盗取数据并有时部署勒索软件;而被跟踪为 UNC6040 的 ShinyHunters 则专注于针对特定云平台或 Web 应用的数据窃取及勒索。

BleepingComputer 及部分安全研究人员认为,UNC6040 与 UNC3944 在成员上存在重叠,他们活跃于相同的网络社区。此威胁组织也可能与“ The Com ”——一个经验丰富、以英语为主要语言的网络犯罪集团——有交集。Recorded Future 的情报分析师 Allan Liska 告诉 BleepingComputer:“已知的 Scattered Spider 和 ShinyHunters 攻击在战术、技术与程序(TTPs)上的重合,表明两者之间极有可能存在交叉。”

其他研究人员也向 BleepingComputer 表示,ShinyHunters 与 Scattered Spider 在相同时间针对相同行业展开行动,且行事步调相似,增加了归因难度。

还有观点认为,这两支团伙都与现已解散的 Lapsus$ 黑客组织有关,报道显示,近期被逮捕的部分 Scattered Spider 成员曾参与 Lapsus$ 活动。

另一种猜测是,ShinyHunters 充当勒索即服务(Extortion-as-a-Service)平台,代表其他威胁行为者向企业索要赎金,并从中分成,类似于勒索软件即服务(RaaS)团伙的运营模式。这一说法得到了 BleepingComputer 与 ShinyHunters 早前对话的印证:他们声称自己并非攻击发起者,仅是贩售被窃数据的渠道。

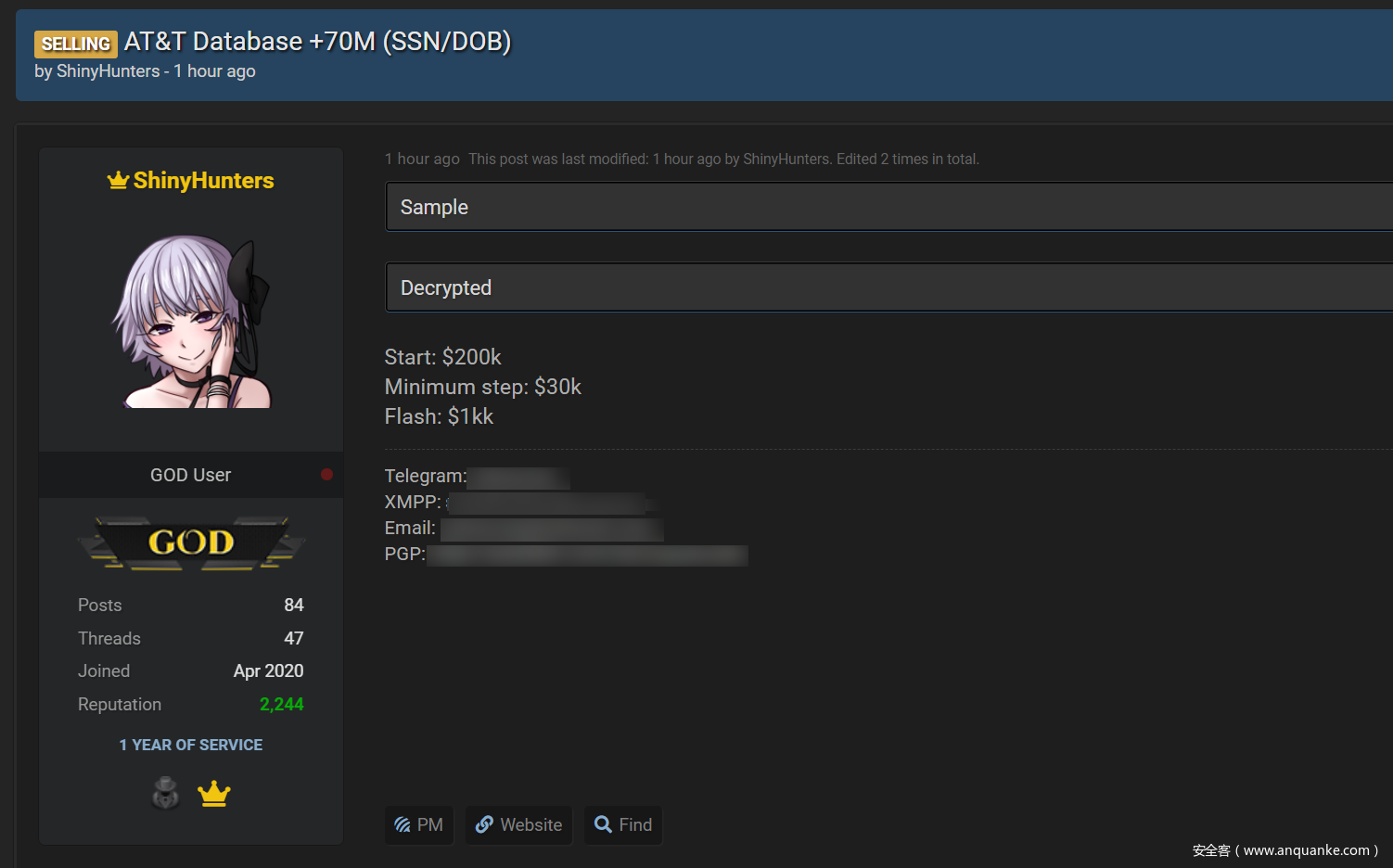

ShinyHunters 曾涉及的攻击目标包括 PowerSchool、Oracle Cloud、“Snowflake”数据窃取事件、AT&T、NitroPDF、Wattpad、MathWay 等多家知名机构。

为了进一步混淆视听,与 “ShinyHunters” 名称有关的人员已被多次逮捕,其中包括涉嫌 Snowflake 数据窃取攻击、PowerSchool 入侵事件,以及运营黑客论坛 Breached v2 的个人。然而,即便在多起逮捕行动后,仍有新的攻击事件发生,且受害企业收到勒索邮件时,对方仍自称“We are ShinyHunters”,并称自己为“一个集体”。

如何防范对 Salesforce 实例的攻击

Salesforce 在接受 BleepingComputer 采访时强调,Salesforce 平台本身并未遭到入侵,用户账户是通过社会工程手段被攻破的。Salesforce 向 BleepingComputer 表示“Salesforce 平台未被攻陷,所述问题并非源于我们平台的已知漏洞。虽然 Salesforce 在平台设计中已融入企业级安全保障,但在当前鱼叉式钓鱼和社会工程攻击激增的背景下,客户自身在数据保护方面也扮演着至关重要的角色。”

“我们持续建议所有客户遵循安全最佳实践,包括启用多因素认证(MFA)、贯彻最小权限原则、并严格管理已连接的应用程序。详情可访问:https://www.salesforce.com/blog/protect-against-social-engineering/”。为提升 Salesforce 实例的安全性,Salesforce 建议用户采取以下防护措施:

-

强制限制登录的可信 IP 范围;

-

按照最小权限原则配置应用程序权限;

-

启用多因素认证(MFA);

-

限制已连接应用的使用,并制定访问控制策略;

-

使用 Salesforce Shield 进行高级威胁检测、事件监控与事务策略管理;

-

指定安全联系人,用于安全事件的沟通响应。

上述防护措施的更多细节可在 Salesforce 官方安全指南中获取。

发表评论

您还未登录,请先登录。

登录