一场利用合法远程监控与管理(RMM)工具发起的高度复杂网络攻击活动,正对欧洲组织构成严重威胁,法国和卢森堡尤其成为重点攻击目标。

自2024年11月以来,攻击者通过精心设计的PDF文档传播恶意链接,这些链接指向RMM安装程序,从而成功绕过传统的邮件安全机制与恶意软件检测系统。

这一攻击手法标志着社会工程攻击策略的进化,黑客利用人们对合法运维工具的天然信任,大大提升了攻击的隐蔽性与成功率。

攻击重点集中在能源、政府、银行和建筑等高价值行业,而卢森堡作为目标尤其值得关注——其人均GDP居欧洲前列,是财务驱动型网络犯罪的理想猎物。

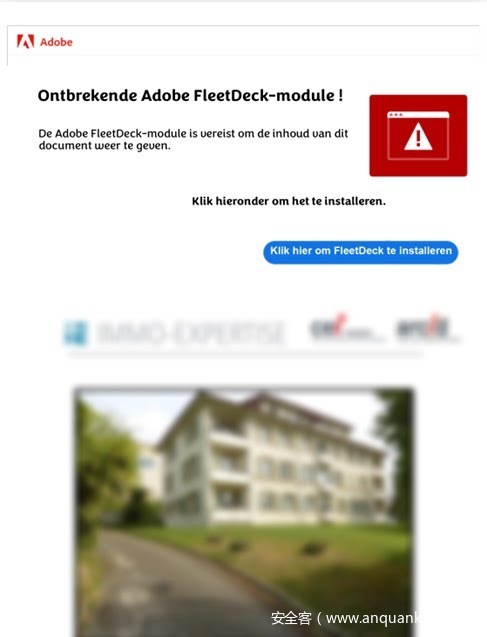

用于针对荷兰某房地产机构的 PDF 文件(来源 ——Withsecure 公司)

与以往大范围传播不同,这波攻击采用高度定向策略,通过行业相关的PDF内容和本地化语言,展现出对目标地区商业环境的深度了解。

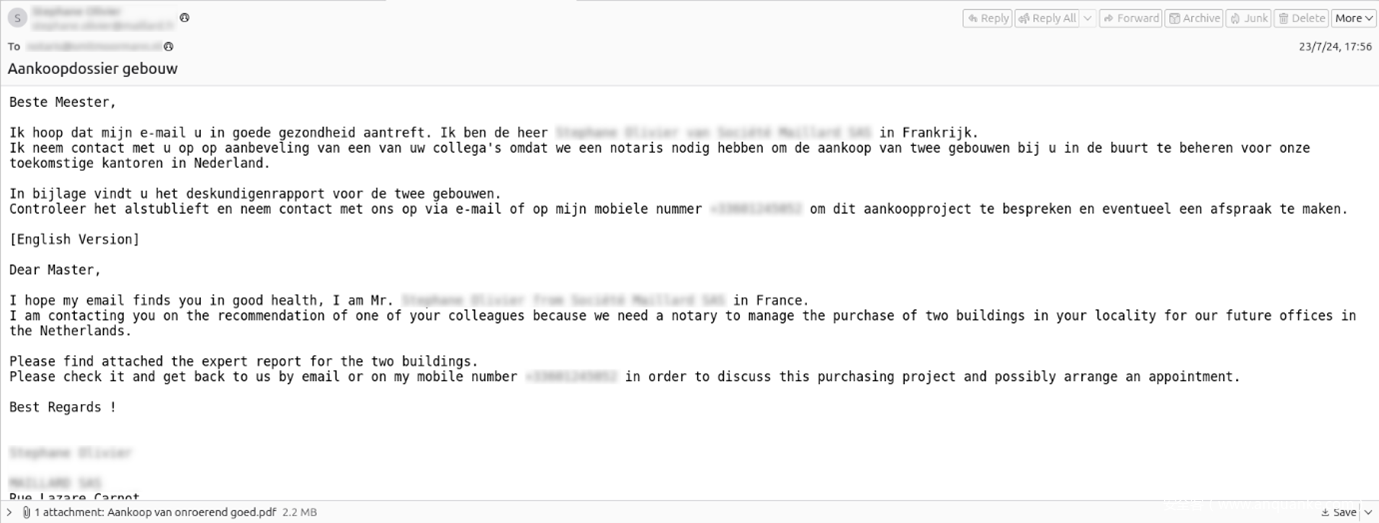

攻击邮件以精心伪造的社会工程内容为核心,常常冒充目标机构的高级员工,使用仿冒域名或真实企业邮箱,增强可信度,提升钓鱼成功率。

用于分发恶意 PDF 的社会工程学邮件(来源 ——Withsecure 公司)

安全公司WithSecure通过对PDF元数据及投递机制的分析,识别出这波攻击活动的模式。他们指出攻击者持续使用直接嵌入的下载链接,指向合法RMM平台,如FleetDeck、Atera、Bluetrait和ScreenConnect。

值得注意的是,攻击者还滥用Zendesk等受信任平台来分发含恶意链接的PDF文件,从而绕过邮件网关等传统防御系统。这一变化显示出攻击者在策略上的精准与老练。

PDF投递机制详解

本轮攻击在技术上的高明之处在于“以简驭繁”,巧妙利用合法平台的基础设施。每个PDF文件内都嵌有一个直接下载链接,链接地址由攻击者通过注册合法RMM服务账号生成,具备唯一访问密钥,安装后即可与攻击者账户建立远程控制连接。

例如FleetDeck的链接格式如下:

hxxps://agent[.]fleetdeck[.]io/[UNIQUE_IDENTIFIER]?win

元数据分析还发现,文档的作者字段使用了七个不同的名称,例如“Dennis Block”和“Guillaume Vaugeois”,文档创建工具包括Microsoft Word、Canva与ILovePDF。这种有意为之的多样性显然旨在干扰依赖元数据特征分析的检测系统,增强攻击的隐匿性。

这类RMM工具的另一个风险在于:一旦用户点击并安装,无需额外配置或验证过程,攻击者便可立即获得目标设备的远程访问权限,极大地降低了攻击门槛并加快入侵速度。

发表评论

您还未登录,请先登录。

登录