PoisonSeed钓鱼攻击链 | 图片来源:NVISO

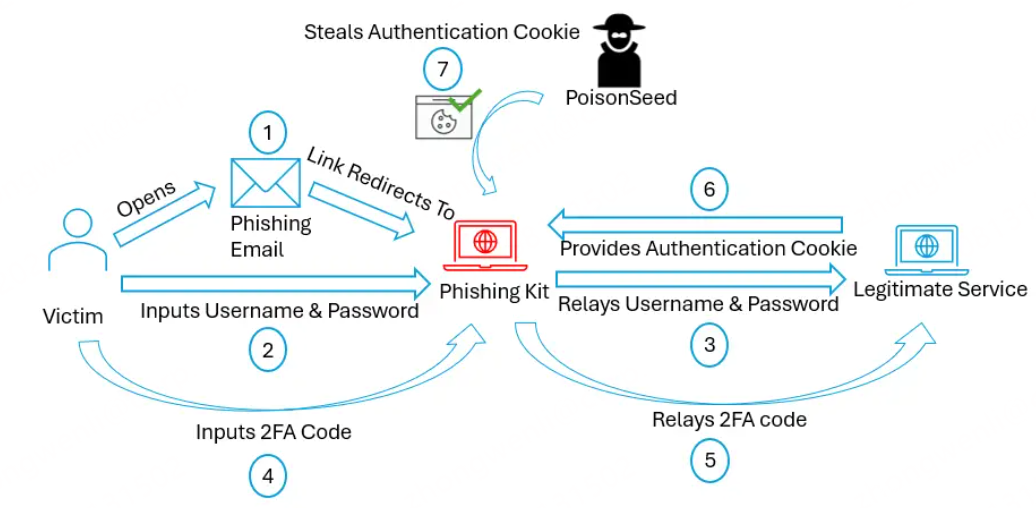

NVISO 的最新调查揭示了威胁组织 PoisonSeed 的内部运作细节。该组织的战术与 Scattered Spider 和 CryptoChameleon 十分相似,利用一套高级钓鱼套件,通过“中间人攻击(Adversary-in-the-Middle,AitM)”技术绕过多因素认证(MFA),实现大规模凭证窃取和加密货币诈骗。

NVISO 警告称:“PoisonSeed 利用这套钓鱼工具收集个人和企业的凭证,并将其用于电子邮件基础设施,比如发送邮件、获取邮件名单,从而扩大加密货币垃圾邮件的传播范围。”

PoisonSeed 的核心是 “精准验证”钓鱼系统。每个钓鱼链接都会将受害者的邮箱地址加密嵌入 URL 中,并以 Cookie 形式存储,在服务器端验证通过后才会显示登录界面。受害者首先会遇到一个伪造的 Cloudflare Turnstile 验证挑战,用来确认该邮箱确实是攻击目标。

这种验证并非“装样子”。正如 NVISO 解释的那样:“受害者的邮箱会附加在钓鱼页面的 URL 中,同时以加密格式保存在 Cookie 中,并在服务器端进行校验。” 如果验证失败,受害者会被直接重定向到 Google,从而有效过滤非目标用户。

攻击活动一般从鱼叉式钓鱼邮件开始,伪装成 Google、SendGrid、Mailchimp 等 CRM 或群发邮件服务商,邮件主题常为“发送权限受限”等,引导收件人紧急点击链接。这些链接会跳转到由 PoisonSeed 控制的域名,这些域名均通过 NICENIC 注册,并高度仿冒真实的登录门户。

当受害者输入凭证后,钓鱼套件会充当 中间人代理,将登录和 MFA 数据实时转发至真实服务端。它支持多种验证方式,包括验证器 App 代码、短信验证码、邮箱验证码,甚至 API 密钥。这让攻击者能够获取身份验证 Cookie,完全绕过 MFA,获得账户的完整访问权限。

PoisonSeed 的基础设施选择也表明其有意规避追踪:

· 域名注册商:所有钓鱼域名均通过 NICENIC 注册,该注册商在 Spamhaus 的恶意域名注册数量排名中名列前茅。

· 主机托管:多数域名使用 Cloudflare 隐匿真实 IP,其次是 DE-Firstcolo 和 SWISSNETWORK02——这两家均在 Spamhaus 的 ASN-DROP 黑名单中。

· 域名服务器:部分使用 Cloudflare,部分使用 Bunny.net。

这些措施让下架域名和追踪归因的难度大大增加。

被窃取的邮件基础设施还用于更大的加密货币诈骗。NVISO 指出,PoisonSeed 的垃圾邮件收件人会遭遇 “加密货币助记词篡改攻击”——受害者被诱导使用攻击者提供的助记词创建新钱包,从而让攻击者直接掌控其资金。

这一行动已被关联到多起重大事件,包括窃取安全研究员 Troy Hunt 的 Mailchimp 邮件列表,以及针对 Coinbase 用户的假钱包迁移通知钓鱼活动。

发表评论

您还未登录,请先登录。

登录