超过3300台 Citrix NetScaler 设备仍未修复关键漏洞,存在遭黑客入侵风险

在补丁发布近两个月后,全球仍有超过3300台 Citrix NetScaler 设备未修补一处可让攻击者劫持用户会话、绕过身份验证的高危漏洞。

该漏洞编号为 CVE-2025-5777,被称为“CitrixBleed 2”,属于越界内存读取漏洞,由输入验证不足导致。受影响的设备包括配置为网关(VPN 虚拟服务器、ICA Proxy、CVPN、RDP Proxy)或 AAA 虚拟服务器的系统。未经身份验证的攻击者可远程访问受限内存区域。

成功利用该漏洞后,威胁行为者能够窃取会话令牌、凭据及其他敏感数据,从而劫持用户会话并绕过多因素身份验证(MFA)。

在该漏洞披露不到两周后,针对 CVE-2025-5777 的概念验证(PoC)漏洞利用代码已被公开,而早在 PoC 发布数周前,就有安全机构发现该漏洞已在零日攻击中被积极利用。

两年前,类似的 Citrix 安全漏洞“CitrixBleed”曾被黑客大规模利用,对 NetScaler 设备发起入侵,并在受害网络内部横向移动,导致勒索软件攻击和针对政府机构的重大数据泄露事件。

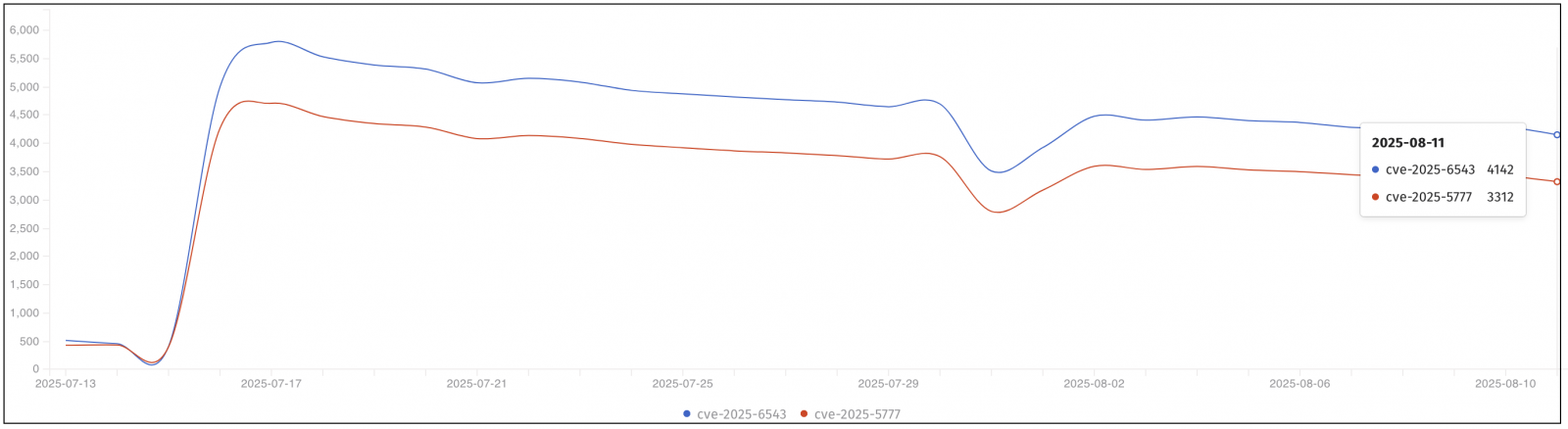

周一,互联网安全非营利机构 Shadowserver 基金会的安全分析师报告称,仍有 3,312 台 Citrix NetScaler 设备易受正在进行的 CVE-2025-5777 攻击威胁。

Shadowserver 还发现,有 4,142 台设备未修补另一处高危漏洞(CVE-2025-6543)。Citrix 表示,该漏洞已被用于拒绝服务(DoS)攻击,并被列为“正在遭到积极利用”的安全缺陷。CVE-2025-6543 属于内存溢出漏洞,可导致程序控制流异常及服务中断。

荷兰国家网络安全中心(NCSC)在周一警告称,自今年 5 月初起,攻击者已将该漏洞作为零日漏洞利用,对荷兰多家关键机构发起入侵。

“NCSC 已确认,荷兰多家关键机构遭到通过 Citrix NetScaler CVE-2025-6543 漏洞的成功攻击,”该机构表示,“NCSC 评估,这些攻击由一个或多个行动手法高级的威胁组织实施。漏洞在被利用时属于零日状态,攻击者还主动清除了痕迹,以掩盖对受害机构的入侵。”

虽然 NCSC 并未公开受影响机构的名称,但荷兰公共检察署(Openbaar Ministerie)在 7 月 18 日于接到 NCSC 警告后披露遭遇数据泄露。此次攻击造成该机构业务严重受扰,其电子邮件服务器直到近期才恢复运行。

美国网络安全与基础设施安全局(CISA)也已将上述两处漏洞加入“正在被利用的已知漏洞”目录,要求联邦机构在 1 天内完成针对 CVE-2025-5777 的防护措施,并在 7 月 21 日前修补 CVE-2025-6543 漏洞。

发表评论

您还未登录,请先登录。

登录