安全研究人员近日警告称,一种利用虚假Netflix招聘信息的新型网络钓鱼骗局正针对求职者实施攻击,诱骗他们泄露Facebook账户登录信息。

据Malwarebytes安全研究人员披露,这一攻击活动主要锁定从事市场营销及社交媒体相关工作的求职者。攻击者通过伪造的Netflix职位邀请与面试流程获取受害者信任,并在过程中引导他们输入Facebook账号与密码,从而窃取登录凭证。

研究人员提醒,求职者在接收到来源可疑或流程异常的招聘信息时,应仔细核实职位真实性,避免在不可信的平台或链接中输入任何敏感账户信息,以防遭受账号被盗等安全风险。

Malwarebytes在接受Hackread.com采访时透露了该网络钓鱼活动的细节,指出其技术手段更为高级,且主要针对企业的社交媒体账户。

攻击流程如下

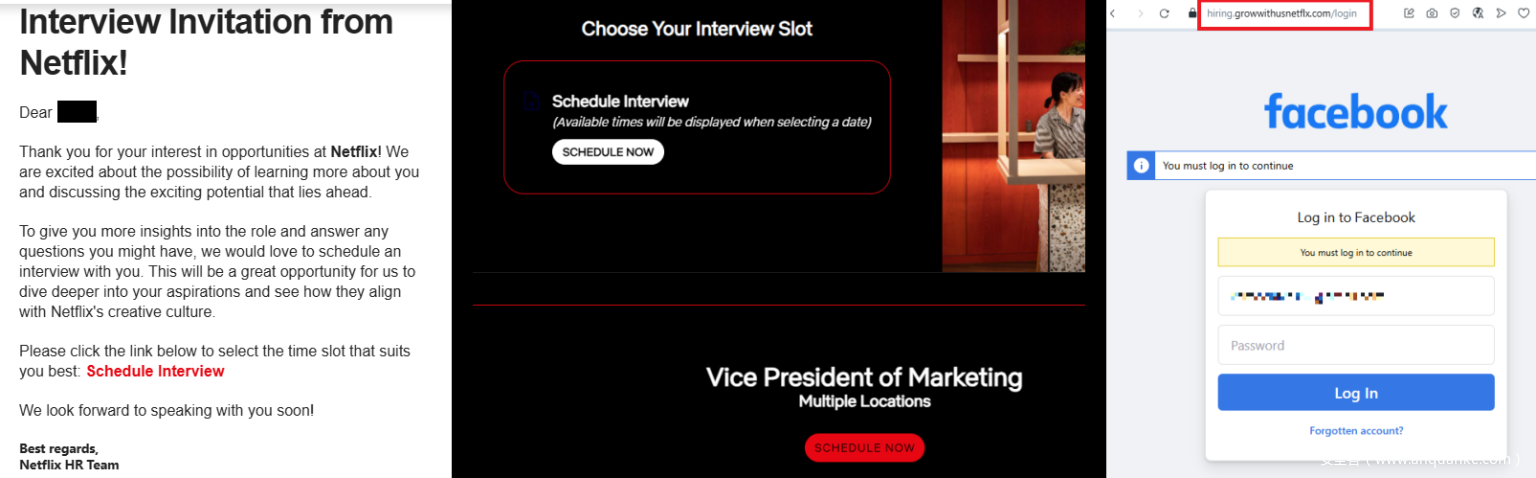

根据Malwarebytes的报告,诈骗邮件通常由AI生成,外观高度仿真,几乎与Netflix人力资源团队发出的正式面试邀请邮件一致,并会根据收件人的职业背景进行个性化定制。

求职者一旦点击邮件中的“安排面试”(Schedule Interview)链接,就会被引导至一个伪造的招聘网站,该页面在外观上与Netflix官网极为相似,但仔细查看网址即可发现其为钓鱼站点。

该虚假页面会提示用户创建“职业档案”(Career Profile),并提供使用Facebook账号或电子邮件地址登录的选项。但无论选择哪种方式,下一步都会要求通过Facebook账号登录——这正是攻击的关键环节。Malwarebytes提供的登录页面截图显示,攻击者的真正目标是窃取Facebook的登录凭证。

更为隐蔽的是,黑客利用特殊的WebSocket方法在受害者输入信息的瞬间即时捕获登录数据。一旦点击“登录”(Log In)按钮,攻击者便可立即尝试访问受害者的真实Facebook账户。即便密码输入错误,由于攻击响应极快,账户仍可能已被部分或完全控制。

此外,所谓的面试安排页面本身也具有明显的欺骗性,进一步迷惑受害者,使其难以及时察觉风险。

这一登录页面也是使此次攻击更为复杂和高明的关键所在。攻击者利用WebSocket方法,在用户输入凭证的同时实时拦截提交数据,从而能够立即尝试这些登录信息。若密码有效,他们可在数秒内登录受害者的真实Facebook账户;如需多因素认证(MFA),攻击者也可能立刻发起验证请求,以进一步获取账户访问权限。

真正的危险在于,此类诈骗的目的不仅是窃取个人的Facebook账户。攻击者瞄准的是那些拥有企业Facebook商务账户管理权限的专业人士。一旦控制这些账户,黑客便可发起恶意广告活动、勒索企业支付赎金以恢复访问,或利用企业信誉实施更大范围的诈骗。

因此,普通用户,尤其是求职者,应对未经申请的职位邀请保持高度警惕,仔细核对网站地址,并在所有设备上部署可靠的安全防护方案,以最大限度降低风险。

发表评论

您还未登录,请先登录。

登录