攻击者近期在一轮新的恶意邮件活动中,滥用 Unicode 字符让钓鱼链接看起来像是合法的 Booking.com 域名,从而诱导用户下载恶意软件。

此次攻击利用了一个日文假名字符“ん”。在某些系统或字体渲染中,这个字符看上去很像斜杠 “/”,使钓鱼网址在匆忙浏览的情况下显得真假难辨。

BleepingComputer 还发现了另一起针对财务软件 Intuit 的类似钓鱼活动,攻击者将域名中的小写字母“i”换成大写字母 “L”,以达到混淆视听的效果。

使用日本同形字符伪装 Booking.com 链接

此次攻击最早由安全研究员 JAMESWT 发现。攻击者滥用了日文平假名“ん”(Unicode U+3093),它在某些字体中看起来与 “/n” 或 “/~” 近似,从而能够构造出看似属于 Booking.com 的网址,实际上却指向恶意站点。

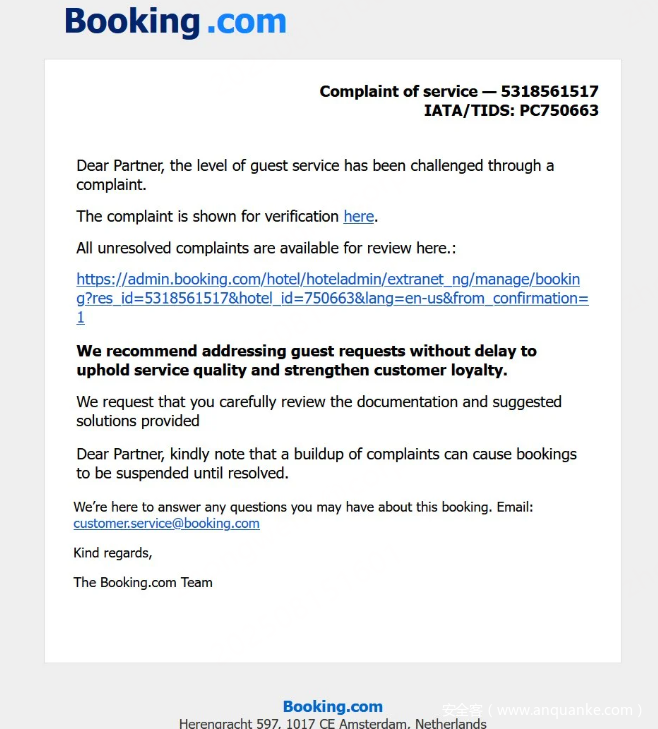

研究员公布了一封钓鱼邮件的样本:

安全研究员詹姆斯・WT(JamesWT)分享的钓鱼邮件副本

邮件正文中显示的链接为:

https://admin.booking.com/hotel/hoteladmin/...

看起来像正常的 Booking.com 链接,但真实的超链接却是:

https://account.booking.comんdetailんrestric-access.www-account-booking.com/en/

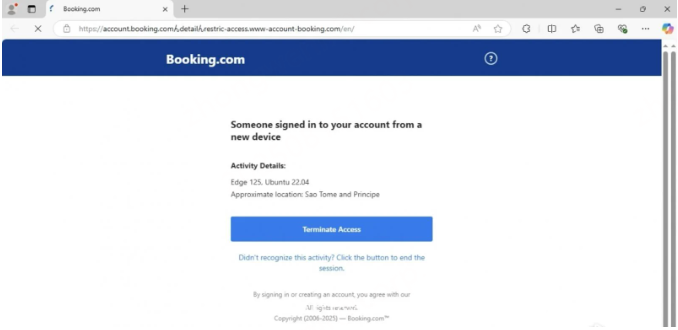

在网页浏览器中显示的钓鱼页面

在浏览器地址栏中,多个“ん”字符让人误以为那是 Booking.com 域下的子目录,但其实真正的注册域名是:

www-account-booking[.]com

也就是说,booking.com 前面的“admin”、“account”这些部分其实只是伪装的子域名。

受害者点击后会被重定向到:

www-account-booking[.]com/c.php?a=0

然后从 CDN 链接中下载一个恶意 MSI 安装程序:

https://updatessoftware.b-cdn[.]net/john/pr/04.08/IYTDTGTF.msi

样本可在 abuse.ch 的 MalwareBazaar 上获取,any.run 的分析显示该 MSI 文件会继续投递更多恶意载荷,比如信息窃取器或远程控制木马等。

利用同形字符(Homoglyphs)进行钓鱼

这种攻击方式属于同形字符攻击(Homograph Attack)的一种。攻击者使用形似但不同字符集的字符(如日文、俄文等)来伪装域名。例如俄文字母 “О” (U+041E) 肉眼看上去就是英文字母“O”,但实际上是完全不同的字符。

近年来,这类技术被反复用于钓鱼邮件和伪造网站。虽然各大平台也陆续推出了检测与告警机制,但仍存在识别盲区。

类似案例:Intuit -> “Lntuit”

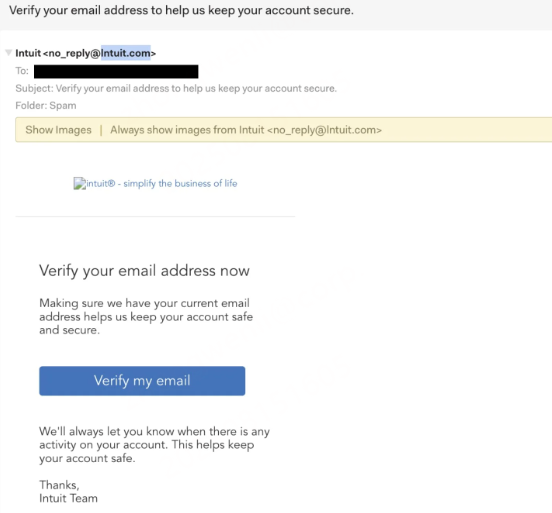

另一波钓鱼活动针对财务软件 Intuit 用户。攻击邮件表面看起来来自 intuit.com,但实际上使用了以 “Lntuit” 开头的域名。因为小写字母 “lntuit” 在某些字体下与 “intuit” 十分相似。这种替换同样简单却有效。

在 macOS 系统的 Mailspring 邮件客户端上查看的、来自 “Lntuit.com” 的 Intuit 钓鱼邮件(由塞尔吉乌・加特兰 / Sergiu Gatlan 提供)

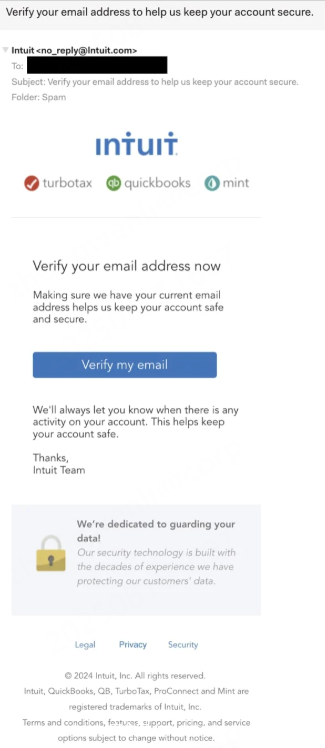

钓鱼邮件布局很窄,明显更适合移动端查看,攻击者显然是希望用户在手机上“点都不看”就点击“Verify my email”(验证我的邮箱)按钮。

按钮真实指向:

https://intfdsl[.]us/sa5h17/

Intuit 钓鱼邮件在移动设备上的显示效果(塞尔吉乌・加特兰 / Sergiu Gatlan 提供)

有意思的是,如果不是从目标用户的邮箱环境中点击,而是直接访问该链接,它会把你重定向回真·Intuit 登录页面(https://accounts.intuit.com/…),这也是一种混淆视线的技巧。

风险提醒与防范建议

这些案例再次提醒我们:攻击者会持续通过字体、字符视觉误差来诱导用户点击钓鱼链接。简单的肉眼识别已不够安全。

建议包括:

· 鼠标悬停在链接上,查看真实跳转地址;

· 始终识别最右侧、首个“/”之前的完整域名,那才是真正的注册域;

· 警惕域名中混入的类似字符,如“ん”“О”“І”“ɑ”“ο”等;

· 保持终端安全软件更新,因为现代钓鱼往往直接投递恶意程序。

发表评论

您还未登录,请先登录。

登录