基于 FIDO 的密钥长期以来被视为防止钓鱼攻击和账户接管(ATO)的最强防线之一。但 Proofpoint 最新研究显示,即便是这些“抗钓鱼”机制也并非完全万无一失。公司在近期发布的分析中揭示,攻击者可能利用降级攻击绕过 FIDO 保护,从而为中间人(AiTM)攻击打开通道。

Proofpoint 表示:“基于 FIDO 的密钥仍然是防范常见凭证钓鱼和账户接管(ATO)威胁的强烈推荐认证方式。”然而,他们同时警告称:“FIDO 认证可能通过降级攻击被规避。”

该攻击依赖于经过修改的“phishlet”——一种被高级钓鱼工具(如 Evilginx)使用的配置文件,可模拟合法登录门户并捕获凭证或令牌。标准 phishlet 在 FIDO 保护的账户上通常会失败,触发错误并中止攻击。但 Proofpoint 的研究人员开发了专门的变体,使其能够强制回退至较弱的认证方式。

Proofpoint 描述的降级钓鱼攻击链如下:

-

钓鱼诱饵——攻击者通过电子邮件、短信或 OAuth 授权请求发送恶意链接。

-

强制降级——受害者看到错误提示,被迫选择其他登录方式。

-

凭证与令牌窃取——在使用替代 MFA 登录后,攻击者能够截取并查看登录凭证和会话 Cookie,就如同标准的 AiTM 钓鱼攻击一样。

-

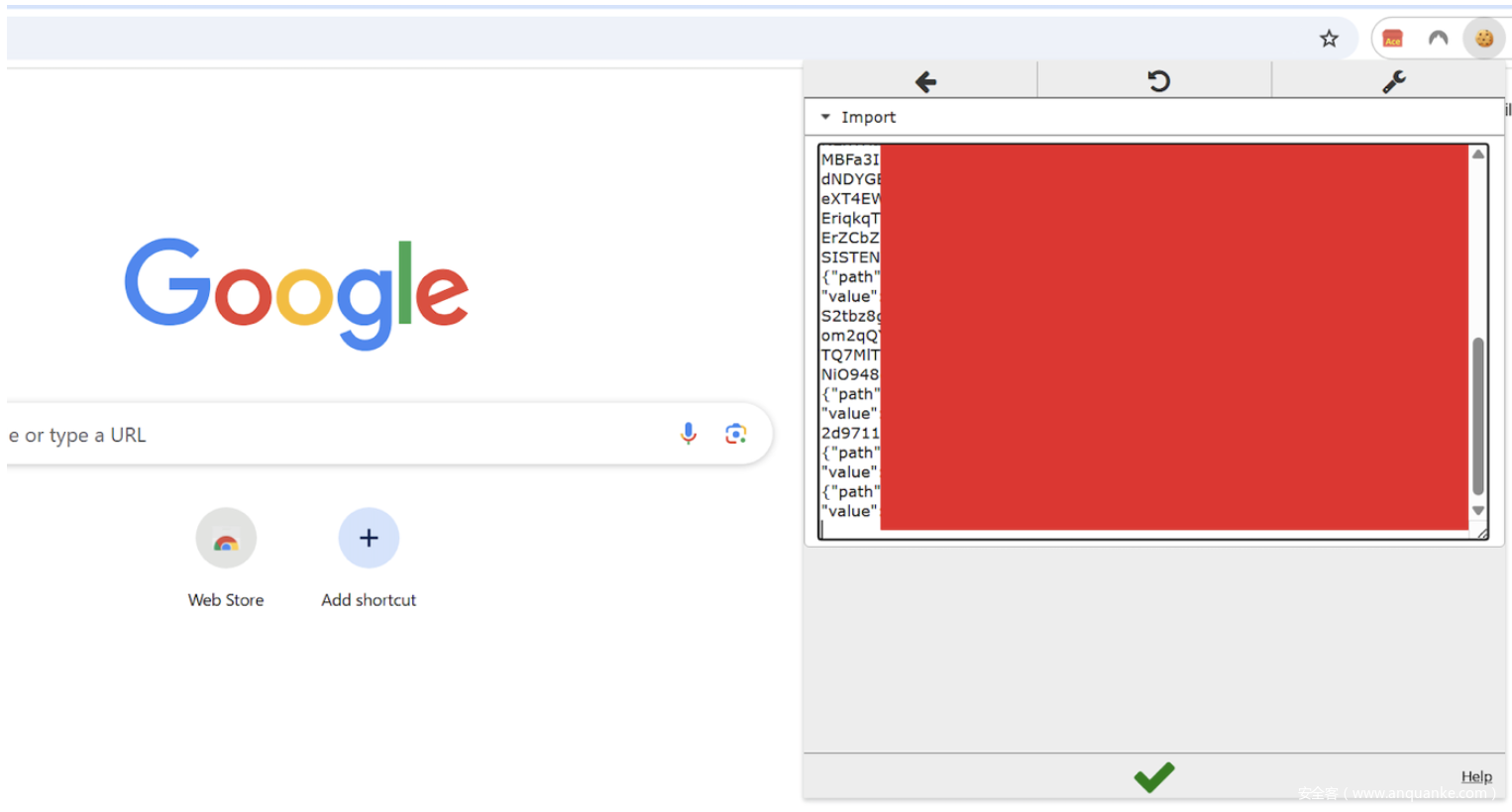

会话劫持——被窃取的会话 Cookie 被导入攻击者的浏览器,从而无需额外身份验证即可完全访问账户。

Proofpoint 指出,一旦进入系统,攻击者可能进一步进行“数据外泄和受影响环境内的横向移动”。

目前,没有证据表明 FIDO 降级攻击已在实际环境中被利用。Proofpoint 认为,这是因为许多攻击者更倾向于低成本、高成功率的攻击方式,针对使用较弱 MFA 或未启用 MFA 的账户。此外,“创建或改造 phishlet 以实现 FIDO 降级攻击,需要更深的技术理解和专业知识”,这也阻碍了技术水平较低的攻击者。

尽管如此,Proofpoint 警告称,随着 FIDO 的普及,具备高级持续威胁(APT)能力和高技术水平的网络犯罪分子可能会采用这一技术。

随着 AiTM 钓鱼工具包和“钓鱼即服务”(PhaaS)平台的发展,Proofpoint 预计降级攻击功能可能会被整合进未来的攻击工具包中。

发表评论

您还未登录,请先登录。

登录