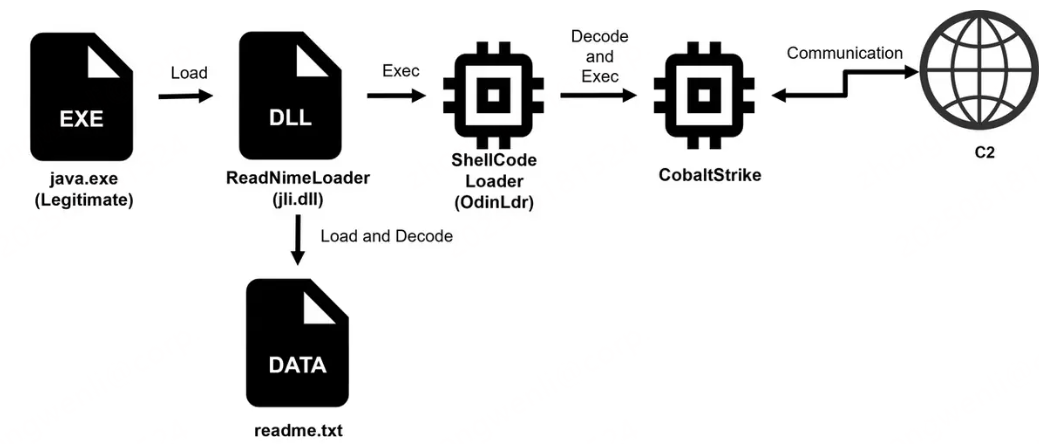

Cobalt Strike 执行流程 | 图片来源:JPCERT/CC

2024 年 9 月至 12 月期间,日本 JPCERT/CC 披露了一场针对企业 Linux 与 Windows 系统的多阶段攻击活动。攻击者结合了 CrossC2(用于生成 Cobalt Strike Beacon) 与 自定义 Nim 加载器 ReadNimeLoader,通过开源工具 + 定制恶意代码,在受害网络中 逐步扩展权限并维持持久性。

JPCERT/CC 指出:“CrossC2 是一个非官方 Beacon 与生成器,可在 Linux 和 macOS 上运行。”

不同于传统 Cobalt Strike 木马,CrossC2 内置抗分析机制,诸如 XOR 字符串编码、垃圾指令插入、配置块加密隐藏。由于 Linux 系统常缺乏严格 EDR 检测,这类攻击 更加隐蔽难查。

在 Windows 侧,攻击者使用 ReadNimeLoader(由 Nim 编写) 进行加载。它会读取同目录下 readme.txt 文件,解密后在内存中执行其中的 OdinLdr,而后间接执行 Cobalt Strike Beacon。

ReadNimeLoader 还包含调试器检测、时间差检测与异常控制流反调试等机制,并将解密密钥嵌入到这些反调试代码里,使得只有在真实运行环境下才能完整解锁有效负载。

被解密的 OdinLdr 会执行 Cobalt Strike Beacon。JPCERT/CC 指出:“Beacon 会定期使用随机 XOR 密钥重新加密,并存储于新堆内存;堆内存开头包含字符串 ‘OdinLdr1337’。”

这种机制显著提升了内存取证难度,保证了攻击者在系统中的持久存在。

攻击者还使用了一系列其他工具,包括:

· SystemBC(ELF 版本)

· PsExec 用于横向移动

· Plink 用于隧道转发

· GetNPUsers 用于 AS-REP Roasting

这显示攻击具备跨平台与域环境渗透能力。

更值得关注的是,JPCERT/CC 表示该行动与 BlackBasta 勒索团伙可能有关联:“C2 域名与 Rapid7 报告中 BlackBasta 使用的域名一致。”

为了辅助防守方,JPCERT/CC 已在 GitHub 发布 CrossC2 配置解析工具,提醒道:“许多 Linux 服务器缺乏 EDR 防护,是重要突破口,需高度警惕。”

发表评论

您还未登录,请先登录。

登录