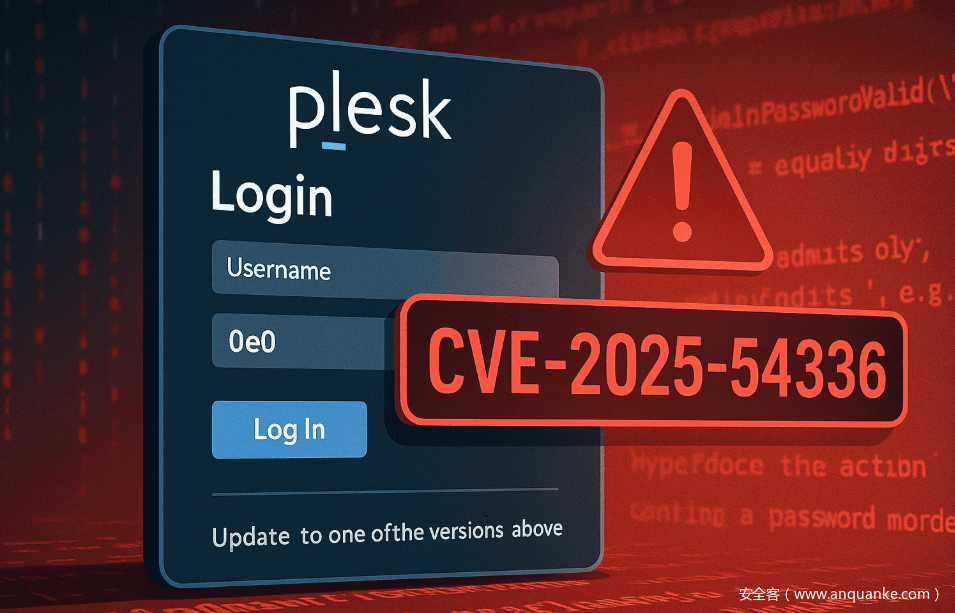

最近披露的一个影响广泛使用的网页托管控制面板 Plesk Obsidian 的安全漏洞已被命名为 CVE-2025-54336,CVSS 危险评分高达 9.8。该漏洞源于身份验证逻辑问题,攻击者在特定条件下可绕过管理员登录验证,从而完全控制服务器。

通告指出:“在 Plesk Obsidian 18.0.70 中,_isAdminPasswordValid 使用了 == 运算进行比较。如果正确密码是以 ‘0e’ 开头并跟随任意数字字符串,那么攻击者只要输入任意能被解析为 0.0 的字符串(例如 0e0),就能成功登录。这一逻辑位于 admin/plib/LoginManager.php 文件中。”

该问题的核心是 Plesk 在校验密码时使用了 宽松比较(loose comparison)。这导致某些 看似数字结构的字符串(如 0e0)可能被错判为与真实密码相同,只要真实密码以 “0e” 开头并全部为数字。

通告进一步指出:“如果管理员的密码设置为以 0e 开头且全为数字的形式,攻击者无需认证即可以管理员身份登录并完全控制服务器。”

虽然管理员主动设置此类密码的概率较低,但该缺陷同样可能被用于 计时攻击(timing attack)或类型混淆攻击(type confusion),以更高效地暴力破解密码。

一旦漏洞被利用,攻击者可能:

- 获得 Plesk 管理员权限;

- 接管服务器上托管的网站、Web 应用与数据库;

- 植入恶意软件、篡改网页或窃取敏感数据。

此漏洞危害严重的原因在于:攻击者不需要任何事前认证即可发起攻击。

官方已发布修复补丁:

· Plesk Obsidian 18.0.71 Update 2

· Plesk Obsidian 18.0.70 Update 4

通报强烈建议管理员 尽快更新系统。若暂时无法安装补丁,最关键的临时措施是:立即修改管理员密码,避免使用以 “0e” 开头且全为数字的字符串。

发表评论

您还未登录,请先登录。

登录