网络安全研究人员发现,黑客对ClickFix攻击手法进行了升级演进,通过利用缓存走私技术规避传统文件下载检测机制。

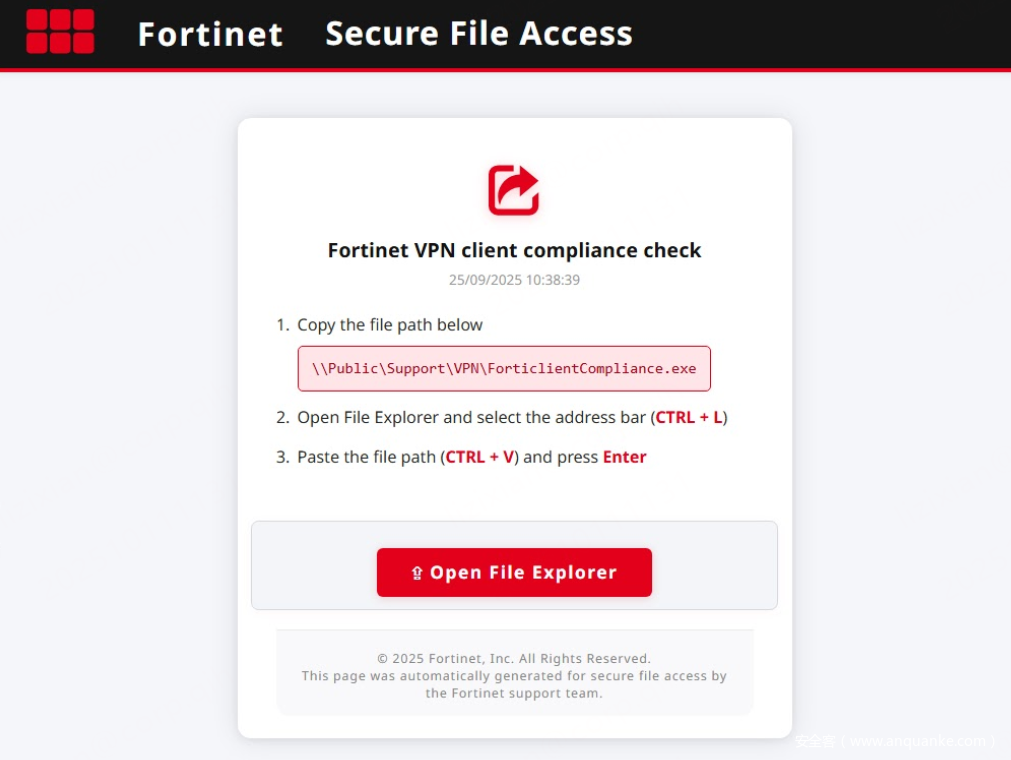

这项新型攻击活动将自身伪装成Fortinet VPN合规性检查工具,专门利用企业对远程访问基础设施的信任,进而入侵企业网络。

恶意网页托管于域名fc-checker[.]dlccdn[.]com,表面上伪装成用于验证企业VPN合规性的正规安全工具。此次攻击与传统ClickFix变种形成显著区别——后者通常依赖直接文件下载或显式网络通信。

攻击者创新性地开发出将恶意载荷预存至浏览器缓存系统的方法,有效绕过了多数监控文件下载及网络通信的安全防护机制。

Expel分析师指出,该技术显示出社会工程学策略的危险升级,尤其针对企业广泛使用的Fortinet VPN客户端进行定向攻击。

更具迷惑性的攻击手法

此活动的特别危险之处在于,它能制造出用户正在执行企业网络中已有文件的假象。网页会显示一个包含标准网络文件路径的文本框:”\\Public\Support\VPN\ForticlientCompliance.exe”。

然而在这层合法外衣之下,隐藏着复杂的PowerShell载荷,其设计目的是在无需建立任何外部网络连接的情况下,直接从浏览器缓存中提取并执行恶意代码。

隐蔽的载荷投递机制

此次攻击的技术核心在于其创新的缓存走私实现方式。当用户与恶意网页交互时,经过混淆的JavaScript函数会向”/5b900a00-71e9-45cf-acc0-d872e1d6cdaa”发起fetch请求——该资源通过设置HTTP Content-Type标头为”image/jpeg”伪装成合法JPEG图像。

浏览器会自动缓存这个伪装的图像文件,但深入检测可发现:该文件不仅不含JPEG文件头,反而内嵌了由独特分隔符”bTgQcBpv”和”mX6o0lBw”包裹的压缩ZIP文件。

隐藏在剪贴板载荷中的PowerShell脚本包含精密设计的正则表达式模式,可搜索Chrome缓存目录中特定分隔符:`.$m=[regex]::Matches($c,'(?<=bTgQcBpv)(.?)(?=mX6o0lBw)’,16)`

定位成功后,脚本将提取标记间的数据,写入”ComplianceChecker.zip”文件,解压归档并完全离线执行”FortiClientComplianceChecker.exe”。该技术由于在执行恶意代码阶段不产生显式网络活动,能有效规避监控文件下载或PowerShell网络请求的安全解决方案。

发表评论

您还未登录,请先登录。

登录