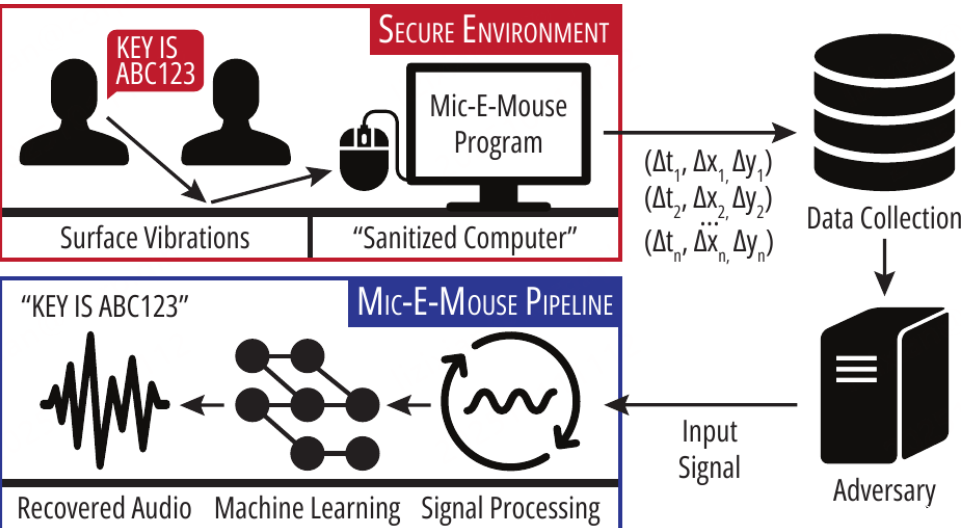

加州大学欧文分校的研究人员展示了一种新颖且实用的侧信道攻击,名为”Mic-E-Mouse”。该攻击利用日常光学鼠标的传感器来还原可理解的人声,从而将普通鼠标变成一种粗糙但隐蔽的麦克风。

攻击者无需硬件改造,仅通过非特权软件访问,即可通过分析从桌面捕获的微小振动来还原对话。

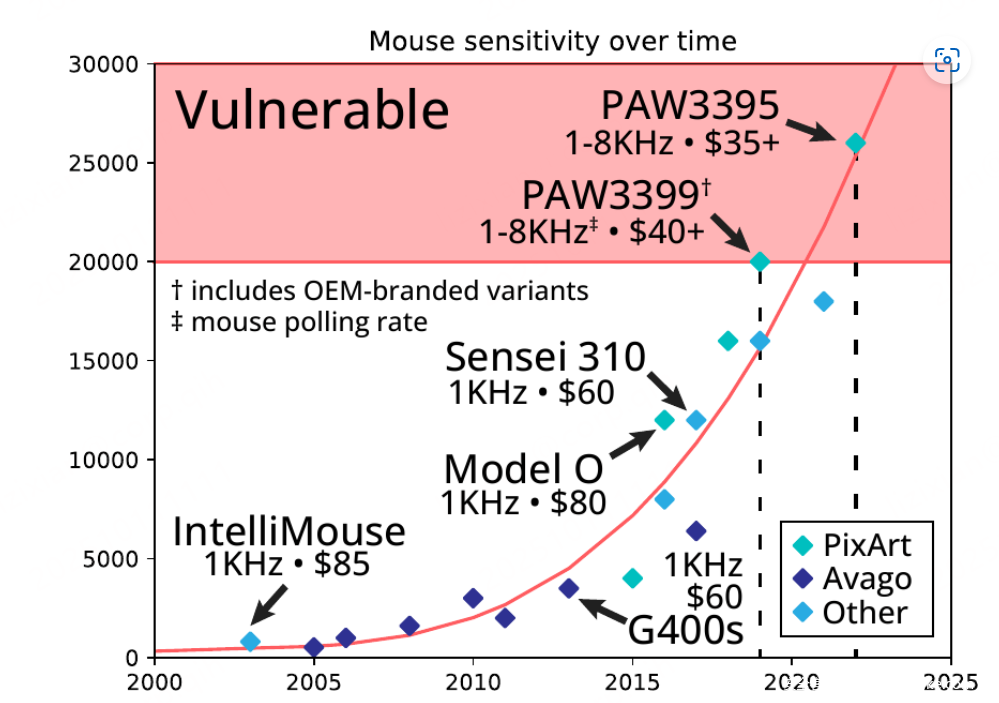

这种首创的攻击手段利用了现代消费级鼠标的高DPI(每英寸点数)和高轮询率特性,将附近人声引起的桌面微小振动转换为数据,经过过滤、处理和重建,最终变成可理解的音频。

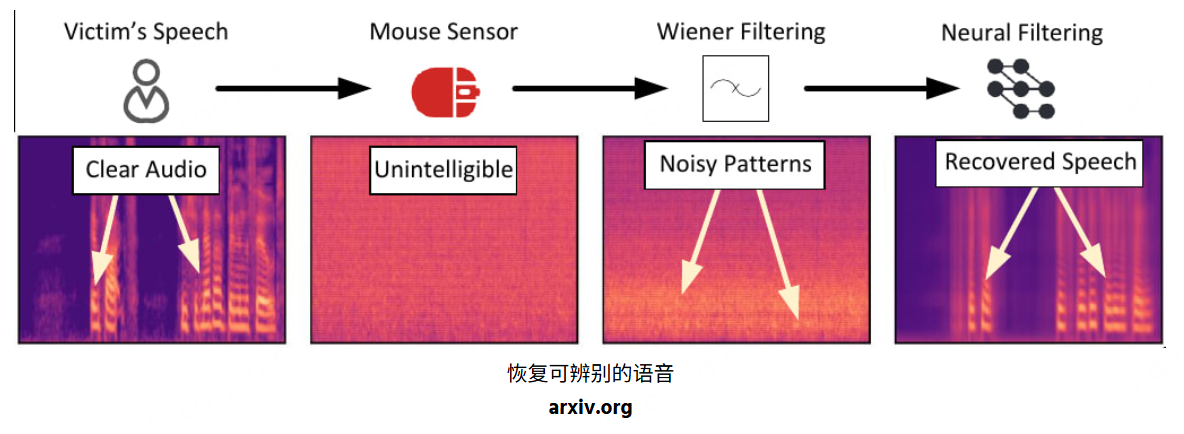

该攻击的核心是一个复杂的数据处理流程,它将原始的鼠标位移数据转换为音频波形。研究人员使用了配备高性能PixArt PAW3395和PAW3399传感器(见于雷蛇毒蝰8KHz、达尔摩M3等型号)的鼠标,以高达8000 Hz的轮询率和最高26000 DPI的分辨率收集运动数据。这些常见于游戏和创意外设的规格,使其能够检测到常见桌面上由语音引发的微小振动。

该数据处理流程包括:

– 使用正弦插值法进行非均匀数据重采样。

– 通过针对特定传感器配置文件训练的自适应维纳滤波器进行降噪。

– 使用基于Transformer架构的神经网络(灵感来源于OpenAI的Whisper模型)进行语音信号重建。

通过这种方法,研究人员在还原的AudioMNIST和VCTK数据集上,信噪比提升最高达+19 dB,数字识别可懂度达到61.57%,普通语音可懂度达到62.3%。在一项盲测中,人类听众能够理解还原出的词语,词错误率为16.79%,并对可懂度给出了平均意见得分4.06分(满分5分)。

此攻击无需特殊权限或内核级访问。现代操作系统(Windows、Linux、macOS)允许用户空间程序通过广泛使用的库(如Qt、GTK、SDL)或游戏引擎(如Unity和Unreal)访问高频鼠标数据。漏洞利用代码可以嵌入到看似良性的应用程序或游戏中(甚至是开源软件),只需对现有的遥测或输入捕获例程进行最小改动即可。

研究人员使用一款修改后的开源游戏《OpenBlok》作为概念验证,该游戏在正常游玩过程中可隐蔽地收集并传输鼠标输入数据。类似地,原生记录精细输入的视频编辑工具(如Blender或Krita)也是潜在的攻击载体。

该攻击模型假设受害者位于电脑附近,以正常音量(60-80分贝)说话,且其鼠标放置在能够传导振动的表面(如塑料或木材)上。研究人员证明,与粗糙表面(如纸板)相比,在光滑表面(如塑料)上语音还原准确率高出近一倍。

尽管尚未构成广泛威胁,但”Mic-E-Mouse”攻击表明,那些为追求精度和速度而设计的现代外设,可能以制造商从未预料的方式被滥用,通过隐蔽信道泄露敏感数据。

发表评论

您还未登录,请先登录。

登录