Linux系统长期以来被视为安全堡垒——全球开发者、系统管理员和安全专家的首选平台。但根据Trellix高级研究中心的最新报告,攻击者正在利用其被忽视的弱点:操作系统和shell脚本处理文件名的机制。

正如研究人员所言:”攻击者不再单纯利用软件漏洞,而是通过武器化系统行为、脚本模式甚至文件名等文件元数据,以隐蔽且出人意料的方式突破系统防线。”

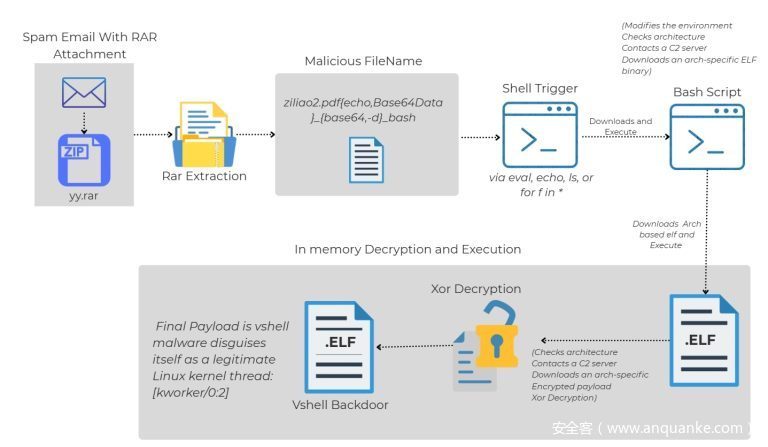

攻击活动始于伪装成美容产品调查邀请的垃圾邮件,以小额奖金诱骗收件人。邮件包含一个.rar压缩包(yy.rar),其中的文件名本身即携带恶意载荷。

Trellix解释道:”有效载荷并非隐藏于文件内容或宏中,而是直接编码在文件名内。”解压后文件看似普通文档,实则嵌入了Bash命令。当系统管理员或脚本使用eval "echo $f"或ls | while read f; do eval "echo $f"; done等命令处理文件名时,隐藏的有效载荷将自动执行——无需用户双击或主动运行文件。

该恶意软件通过精密的四阶段攻击链实现渗透:

-

武器化文件名 – 恶意文件名内嵌Base64解码命令并通过管道传输至Bash,无声触发攻击

-

下载器脚本 – 第二阶段Bash脚本识别系统架构(x86/x64/ARM/ARM64),从攻击者服务器获取定制ELF二进制文件

-

内存加载器 – ELF二进制文件在内存中解密XOR加密载荷(密钥:0x99),以伪装内核线程([kworker/0:2])形式启动

-

最终载荷(VShell) – 提供远程访问、文件操作、进程管理、端口转发和加密C2通信的全功能后门

这种隐蔽攻击方式使恶意软件实现无文件化运作,直接在内存中运行的同时伪装成合法系统进程。

该攻击链的隐蔽性体现在:

-

无需可执行权限 – 仅解压或在脚本中列出压缩包内容即可触发感染

-

跨平台覆盖 – 支持x86/x64/ARM架构,针对服务器、IoT设备和云环境

-

纯内存执行 – 无磁盘痕迹大幅增加检测难度

-

备用持久化 – 下载器脚本尝试多个可写路径并使用nohup确保执行

通过将基于文件名的注入与Bash脚本弱点结合,攻击者成功绕过传统安全防护。杀毒引擎很少扫描文件名,静态分析工具对畸形压缩包头也无能为力。

采用Go语言编写且被中国APT组织广泛使用的VShell恶意软件具备强大远程控制与间谍功能,包括:

-

反向shell访问

-

文件上传/下载/删除

-

进程管理

-

TCP/UDP端口转发

-

内存隐蔽执行

-

自定义加密C2通信

Trellix警告称:”此分析凸显了Linux恶意软件投递的危险进化——隐藏在RAR压缩包中的普通文件名竟可被武器化执行任意命令。”

VShell攻击活动表明,攻击者正将低复杂度技术转化为高影响威胁。通过利用Linux宽松的执行环境和被忽视的脚本行为,威胁分子甚至能渗透加固系统。

研究人员总结道:”攻击者正日益利用脚本环境、nohup等系统工具和文件名解析行为来绕过传统安全防护层。”

发表评论

您还未登录,请先登录。

登录