安卓生态系统持续面临精密银行木马的顽固威胁。Zscaler ThreatLabz团队通过持续监控谷歌Play商店分发的恶意应用,揭示了Anatsa(又名TeaBot)恶意软件的最新演变趋势。

研究人员指出:”Anatsa恶意软件最初于2020年出现,是一种能够窃取凭证、记录键盘输入并实施欺诈交易的安卓银行木马。”虽然早期活动主要针对欧美地区650余家金融机构,但最新行动已显著扩大范围。ThreatLabz发现”Anatsa最新变种已瞄准全球831家金融机构,新增德国、韩国等目标国以及加密货币平台”。

这种扩张表明网络犯罪分子正调整恶意软件策略,不仅针对传统银行业,还开始 exploiting新兴金融科技和加密市场。

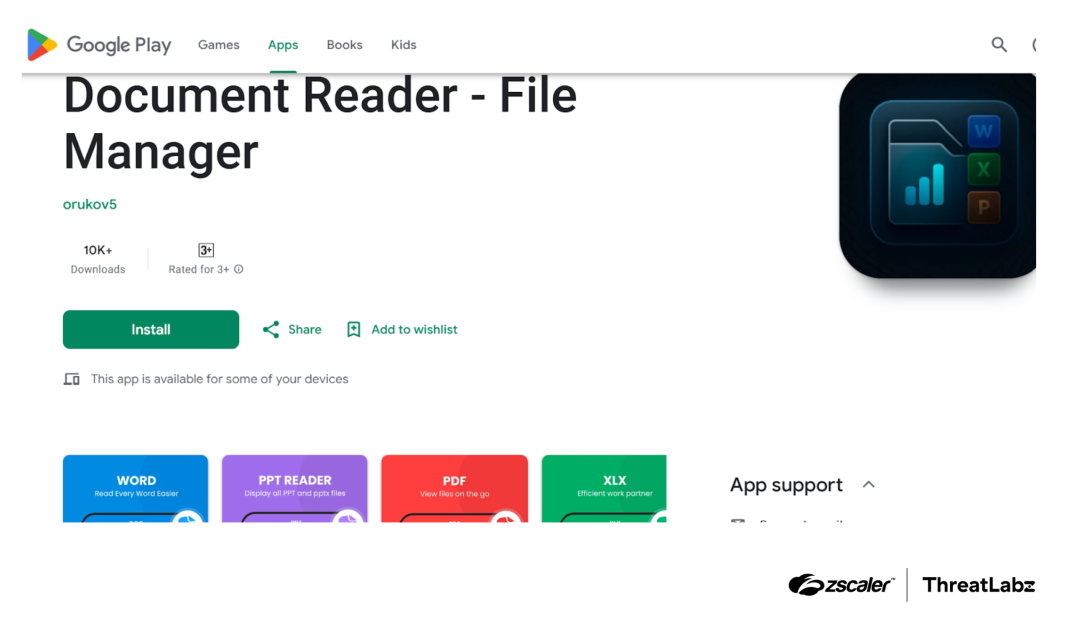

攻击始于上传至官方Google Play商店的诱饵应用,这些应用通常伪装成文档阅读器或文件管理器。它们在安装阶段表现正常,但后续会从命令控制(C2)服务器获取恶意载荷。

ThreatLabz解释称:”Anatsa使用投放器技术,威胁分子在官方商店部署看似正常的诱饵应用。安装后,木马会从C2服务器静默下载伪装成更新的恶意载荷。”这些诱饵应用多数极具人气——”单个应用下载量超5万次”,证明该分发手段的有效性。

该恶意软件已采用多项新型反分析技术。研究人员指出:”父安装程序现使用动态生成的数据加密标准(DES)密钥在运行时解密每个字符串,大幅提升对抗静态分析工具的能力。”

关键更新包括:

-

使用DES实现字符串运行时解密

-

通过设备特定载荷限制规避分析环境

-

利用畸形APK归档文件绕过静态检测机制

-

以动态载荷投递取代旧方法,直接安装Anatsa有效载荷

一旦安装,恶意软件便会请求READ_SMS、SYSTEM_ALERT_WINDOW和USE_FULL_SCREEN_INTENT等广泛权限,用于凭证窃取和持久化驻留。

Anatsa的核心目标仍是凭证收割。通过滥用无障碍服务,它会显示针对受害者设备上银行或金融应用定制的虚假登录页面。

ThreatLabz强调:”Anatsa主要通过显示从C2服务器下载的虚假银行登录页面来窃取凭证。这些页面根据用户设备检测到的金融机构应用进行定制。”甚至连Robinhood等热门应用也遭仿冒,通过伪造”系统维护”界面诱骗受害者泄露敏感信息。

Anatsa并非唯一滥用Google Play的恶意软件。ThreatLabz还识别出”来自不同恶意软件家族的77款恶意应用,累计安装量超1900万次”。研究人员观察到广告软件、Joker、Harly和银行木马数量激增,而Facestealer和Coper等家族呈下降趋势。

对用户而言,建议虽简单却至关重要——仔细核查应用权限并仅从可信开发者处安装。对企业来说,主动检测与监控对于缓解绕过传统应用商店防御的威胁至关重要。

发表评论

您还未登录,请先登录。

登录