WhatsApp 已修复一个关键的零点击漏洞,该漏洞曾在针对苹果用户的高级攻击行动中被利用。

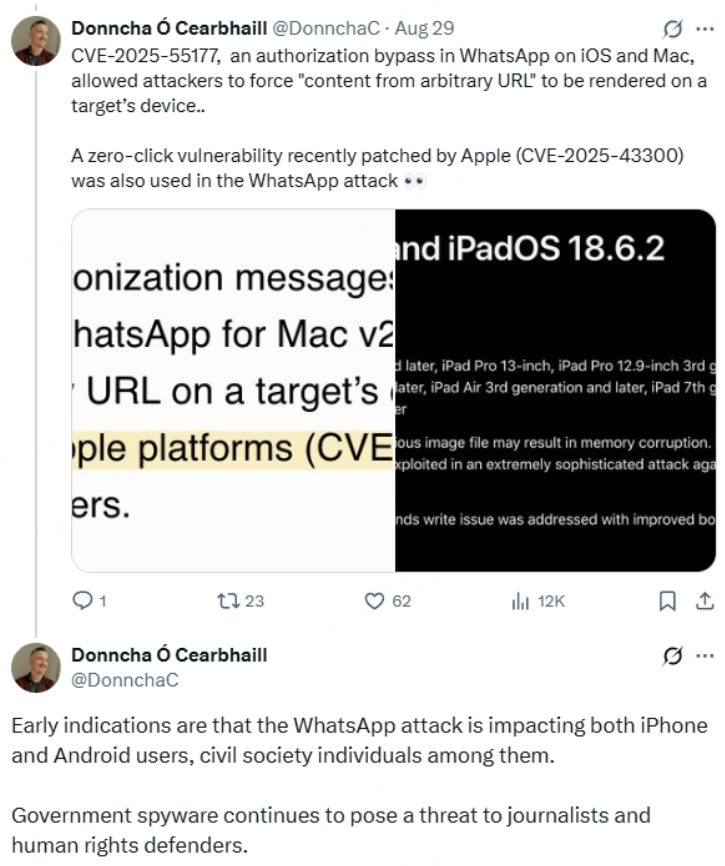

这一漏洞编号为 CVE-2025-55177,据称与苹果近期披露的零日漏洞(CVE-2025-43300)被联合使用,用于在完全无需用户交互的情况下投递间谍软件。

WhatsApp 在上周五晚间发布的安全公告中披露了该漏洞,称其由内部安全团队发现。受影响的版本包括:iOS 平台 2.25.21.73 之前的 WhatsApp、iOS 平台 2.25.21.78 之前的 WhatsApp Business,以及 Mac 平台 2.25.21.78 之前的 WhatsApp。问题源于其多设备同步机制中授权校验不完整,攻击者可强迫目标设备从任意 URL 拉取并渲染内容,从而在用户毫无操作的情况下远程控制设备处理恶意数据。

WhatsApp 隶属于 Meta,是全球最广泛使用的即时通讯应用之一,拥有超过 20 亿用户。其支持的“设备多开”功能正是这次安全漏洞的核心所在。

加拿大多伦多大学公民实验室(Citizen Lab)的安全研究员 Bill Marczak 在 X 平台上指出,该漏洞在攻击链中扮演了零点击投递通道的角色。完整攻击过程结合了 CVE-2025-43300——这是苹果 Image I/O 框架中的一个零日漏洞,苹果已于本月修复。该漏洞可通过在图像文件中嵌入恶意代码来攻陷设备,而 WhatsApp 的漏洞正好为攻击者提供了一个可静默加载并显示恶意图像的完美入口。

CVE-2025-43300 已在 2025 年 8 月 20 日发布的 iOS 18.6.2、iPadOS 18.6.2、macOS Sequoia 15.6.1 等版本中得到修复。漏洞成因是 Image I/O 在解析图像时存在越界写问题,几乎影响所有当前的苹果设备,包括 iPhone、iPad 和 Mac。通过在图像处理过程中破坏内存,攻击者可实现任意代码执行,而一旦与投递通道(如 CVE-2025-55177)结合,就能完全控制目标设备。

国际特赦组织安全实验室也证实,安卓用户同样受到波及。该组织安全部门负责人 Donncha Ó Cearbhaill 表示,其团队正在协助多名攻击受害者,其中不少来自公民社会群体,包括记者与人权维护者。

WhatsApp 已向部分遭到攻击的用户发出定向威胁通知,并建议他们寻求专业安全支持。

安全专家提醒,用户应立即将 WhatsApp 更新至 iOS 2.25.21.73 或更高版本、macOS 2.25.21.78 或更高版本,同时确保苹果设备已修复 CVE-2025-43300。此外,iOS 用户可启用“锁定模式”(Lockdown Mode),安卓用户可启用“高级防护模式”,以进一步增强设备在零点击与间谍软件攻击下的安全防御能力。

发表评论

您还未登录,请先登录。

登录