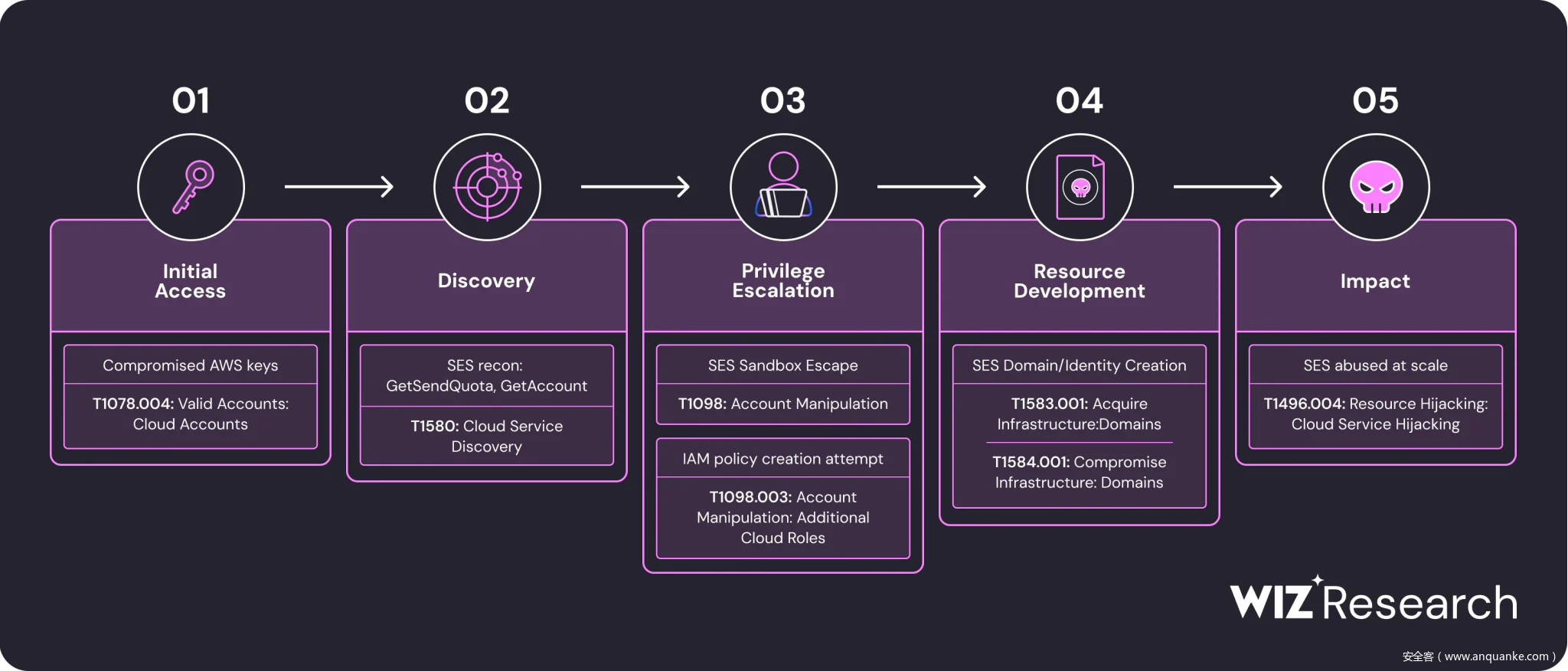

Wiz研究团队披露了2025年5月一起利用泄露的AWS密钥劫持Amazon Simple Email Service(SES) 的钓鱼攻击活动。该攻击不仅以规模庞大著称,更采用了此前未被记录的攻击模式,旨在绕过SES限制并实现工业化规模的钓鱼邮件投递。

Wiz解释:“攻击者首先获取AWS访问密钥……利用泄露的密钥侵入受害者AWS环境,绕过SES内置限制,验证新的‘发件人’身份,并系统性地准备和实施钓鱼操作。”

默认情况下,SES账户处于沙箱模式,每日仅能向已验证地址发送200封邮件。攻击者通过滥用PutAccountDetails API,试图突破这一限制。

短短几秒内,Wiz观察到攻击者发起跨区域的PutAccountDetails请求,这一战术此前从未被记录。报告指出:“在仅10秒内,我们监测到一波PutAccountDetails请求席卷所有AWS区域——这强烈表明攻击已自动化,并试图将SES账户推入生产模式。”

AWS支持团队批准了请求,攻击者获得每日5万封邮件的发送配额,足以支撑大规模钓鱼活动。

不满足于默认配额,攻击者通过CreateCase API自动提交支持工单,申请更高发送限额。他们还尝试通过为泄露账户附加名为ses-support-policy的恶意IAM策略提升权限。

尽管这两项操作因权限不足失败,但Wiz强调了其异常攻击手法:“通过API而非AWS控制台调用CreateCase……这种行为极不常见,是可疑活动的又一强烈信号。”

启用生产模式后,攻击者迅速搭建钓鱼基础设施。通过CreateEmailIdentity API,他们验证了多个自有或防护薄弱的域名,包括:

- managed7.com

- street7news.org

- docfilessa.com

随后创建以admin@、billing@、noreply@ 为前缀的钓鱼邮箱。

Wiz与Proofpoint合作确认,这些域名被用于以“2024年税务表格”为主题的钓鱼活动。邮件主题包括“您的2024年税务表格已可查看和打印”及“信息警报:税务记录存在异常”,链接指向伪装成irss[.]securesusa[.]com的凭证窃取网站,并通过商业重定向服务隐藏以绕过安全扫描。

尽管SES设计用于合法批量邮件发送,但其滥用存在严重风险。Wiz强调:

- 品牌劫持:攻击者可从已验证域名发送邮件,使钓鱼邮件看似来自受害者组织,用于鱼叉式攻击、欺诈或数据窃取。

- 云环境纵深威胁:SES滥用表明攻击者已获取有效AWS凭证,可能引发更严重的云基础设施入侵。

- 运营中断:恶意流量可能导致AWS对受害者组织发起滥用投诉,造成业务中断。

此次SES滥用攻击展示了攻击者如何将单个泄露的AWS密钥转化为每日5万封邮件的钓鱼平台。通过滥用生产模式、验证恶意域名、伪装钓鱼网站,攻击者将恶意流量混入合法云邮件流中,最终让受害者承受声誉与运营的双重损失。

Wiz总结:“SES滥用很少孤立发生。它明确表明攻击者已控制有效的AWS凭证,而这些凭证可能被用于实施更具破坏性的行动。”

发表评论

您还未登录,请先登录。

登录