攻击者正滥用iCloud日历邀请功能,通过苹果官方邮件服务器发送伪装成支付通知的回拨钓鱼邮件,大幅提升绕过垃圾邮件过滤器并进入目标收件箱的概率。

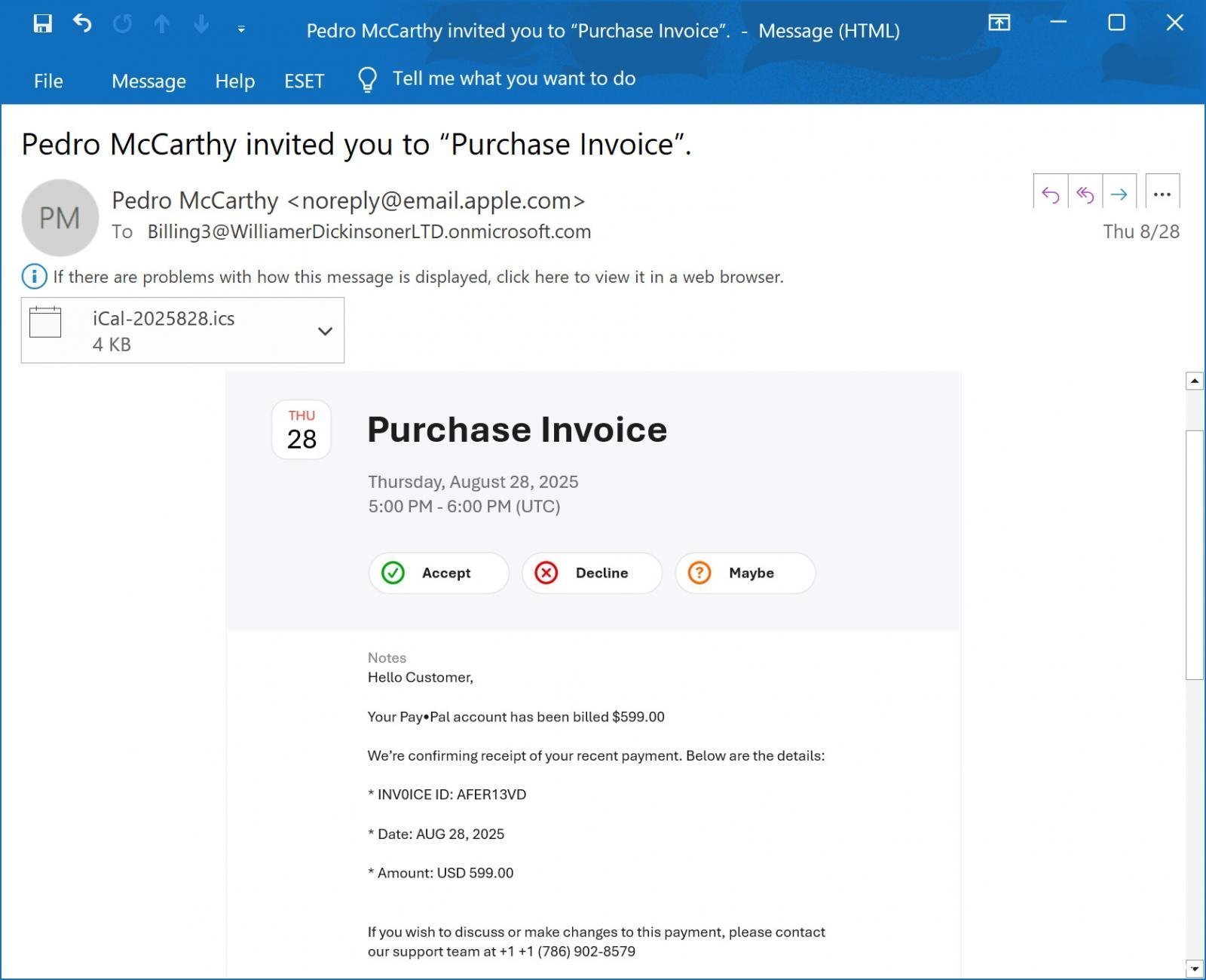

本月初,一名读者向BleepingComputer分享了一封钓鱼邮件,谎称其PayPal账户被扣除599美元,并提供“客服电话”诱导联系。邮件内容显示:“您好,您的PayPal账户已被扣费599.00美元。我们确认收到您最近的付款……如需讨论或修改,请联系支持团队:+1 (786) 902-8579。”

此类邮件的核心目的是诱骗收件人相信账户被盗刷,进而拨打骗子的“客服”电话。一旦接通,诈骗者会谎称账户已被入侵,或要求远程连接电脑以“处理退款”,实则诱导下载恶意软件,最终窃取银行账户资金、部署 malware 或盗取数据。

漏洞根源:日历邀请功能被劫持

这起钓鱼事件的异常之处在于,邮件发自noreply@email.apple.com ,且通过了SPF、DMARC和DKIM安全验证,证明其确实来自苹果服务器。

邮件头验证结果显示:

Authentication-Results: spf=pass (sender IP is 17.23.6.69)

smtp.mailfrom=email.apple.com; dkim=pass (signature was verified)

header.d=email.apple.com;dmarc=pass action=none header.from=email.apple.com;攻击流程如下:

- 攻击者在iCloud日历事件的“备注”字段中植入钓鱼文本。

- 邀请一个受其控制的Microsoft 365邮箱(如Billing3@WilliamerDickinsonerLTD.onmicrosoft.com )。

- 苹果服务器自动发送日历邀请邮件,发件人为“noreply@email.apple.com ”。

- 该Microsoft 365邮箱实为邮件列表,自动将邀请转发给所有群组成员(即钓鱼目标)。

为避免转发时SPF验证失败,Microsoft 365通过发件人重写方案(SRS) 将原始Return-Path(noreply@email.apple.com )改写为微软关联地址(如bounces+SRS=8a6ka=3I@williamerdickinsonerltd.onmicrosoft.com ),确保邮件通过SPF检查。

风险与防范建议

尽管钓鱼诱饵本身并无新意,但滥用iCloud日历邀请、苹果服务器及官方域名赋予了邮件极高的可信度,使其能绕过基于发件人信誉的过滤机制。

用户需警惕:

- 意外收到的日历邀请,尤其是包含陌生链接或联系方式的内容。

- 声称“账户异常”“紧急扣费”并要求立即回电的邮件,务必通过官方渠道核实。

BleepingComputer已就此事联系苹果,但尚未收到回应。

发表评论

您还未登录,请先登录。

登录