Zscaler ThreatLabz发现Python Package Index(PyPI)再次遭遇供应链攻击。2025年8月,研究人员识别出两个恶意包——sisaws和secmeasure,它们伪装成合法库,实则分发名为SilentSync的Python远程访问木马(RAT)。

ThreatLabz解释:“2025年7月已发现名为termncolor的恶意Python包。几周后的8月4日,我们又发现了sisaws和secmeasure两个恶意包。”这两个包由同一攻击者发布,均通过PyPI传播。

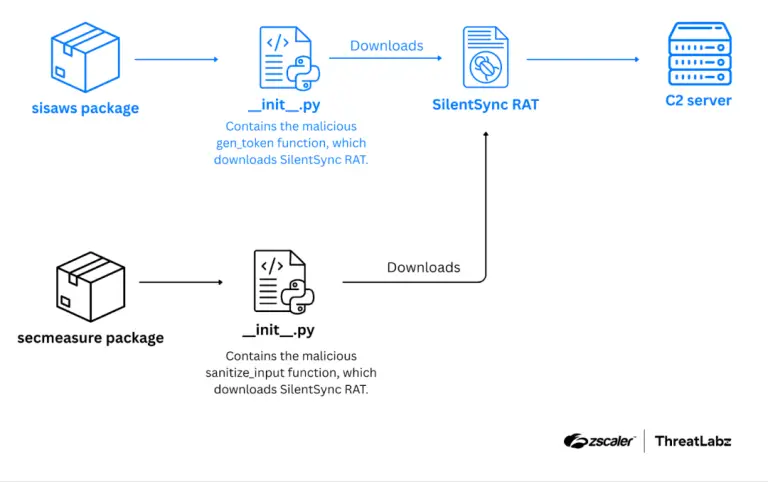

其中,sisaws模仿阿根廷官方医疗集成包sisa,secmeasure则伪装成安全工具。两者均包含隐藏函数,调用时会从Pastebin下载并执行SilentSync。

SilentSync功能:多平台窃密与持久化

据Zscaler分析,“SilentSync具备远程命令执行、文件窃取和屏幕捕获能力,还会提取Web浏览器数据,包括Chrome、Brave、Edge和Firefox的凭证、历史记录、自动填充数据及Cookie。”

SilentSync支持跨平台持久化(尽管当前恶意PyPI包仅感染Windows系统):

- Windows:创建注册表项实现开机自启;

- Linux:使用crontab @reboot指令;

- macOS:利用LaunchAgents。

该RAT通过HTTP与命令控制(C2)服务器通信,采用定期心跳和任务轮询机制。

核心命令与数据窃取流程

支持的命令包括:

cmd:执行任意shell命令;get:窃取文件或整个目录(先压缩为ZIP再上传);screenshot:捕获桌面截图;browserdata:窃取浏览器敏感数据。

恶意包伪装技巧

sisaws包精准模仿阿根廷医疗API集成功能。ThreatLabz报告:“sisaws表面上模拟合法模块(puco和renaper)的行为……乍看之下,它像是对接阿根廷医疗服务的合法Python库。”

但其__init__.py文件包含恶意函数gen_token:当提供硬编码令牌时,会返回伪造的类API响应,同时将十六进制字符串解码为curl命令,用于获取并执行SilentSync。

secmeasure包则伪装成简单的字符串清理库,提供strip_whitespace和escape_html等看似合法的函数。但ThreatLabz指出:“与sisaws类似,secmeasure的初始化脚本包含名为sanitize_input的恶意函数,调用时会执行与sisaws相同的十六进制编码curl命令,分发SilentSync RAT。”

发表评论

您还未登录,请先登录。

登录