Palo Alto Networks Unit 42团队发现新型网络钓鱼趋势:攻击者诱骗受害者在其设备上手动执行恶意程序。

研究报告揭露了一个围绕”IUAM ClickFix生成器”自动化工具构建的商业化钓鱼生态。该工具使任何技术水平的攻击者都能轻松创建仿冒浏览器验证流程的逼真钓鱼页面。

正如Unit 42所述:”攻击者将高危害性的社会工程技术ClickFix封装成易用的钓鱼工具包,降低了网络犯罪门槛。该技术通过诱骗受害者手动执行恶意程序(主要为信息窃取器与远程访问木马)来绕过安全防护。”

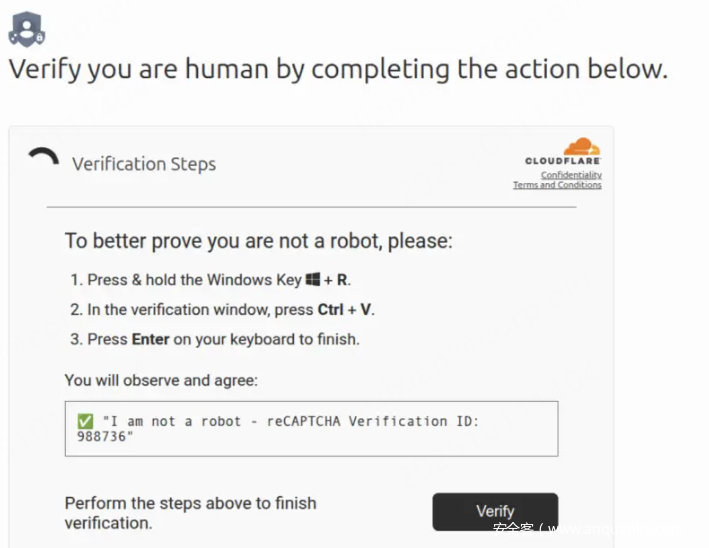

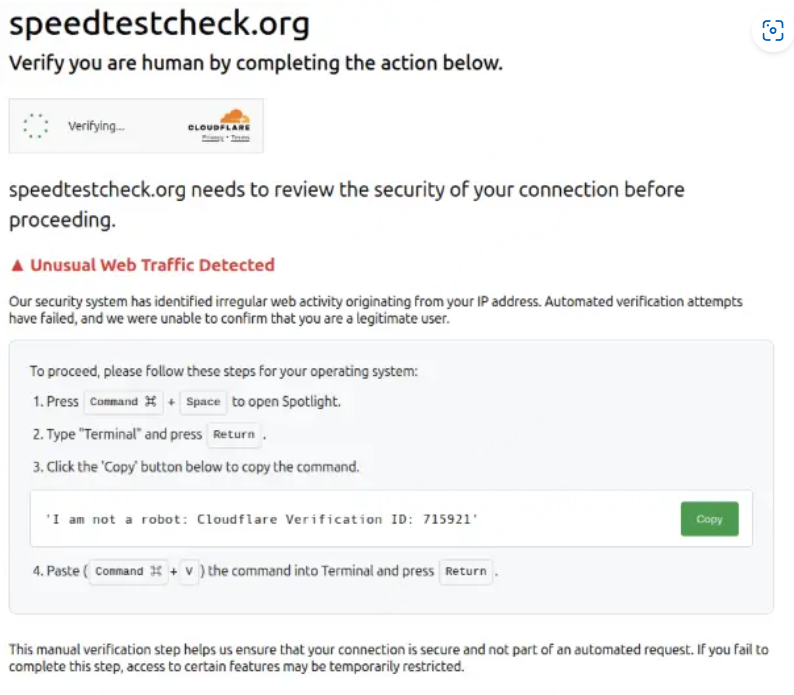

ClickFix攻击将恶意意图隐藏在看似正常的浏览器安全检查背后。访问钓鱼页面的受害者会被要求进行”人类验证”——通常通过点击触发验证码或验证流程的按钮实现。

幕后操作中,该点击动作会将恶意命令复制到受害者剪贴板。随后弹出的提示会引导用户打开终端(PowerShell或macOS终端),粘贴复制命令并执行”以完成验证”。这使得用户成为自身设备感染的”共犯”。

Unit 42发现攻击者现通过托管在38.242.212[.]5服务器的IUAM ClickFix生成器自动创建这些页面。该工具包在2025年7月至10月期间持续活跃,提供用于构建定制化钓鱼活动的网页界面。

报告说明:”该工具允许攻击者创建高度定制化的钓鱼页面,模拟浏览器验证页面的挑战-应答机制……仿冒界面经过精心设计,能有效增强对受害者的迷惑性。”

攻击者可定制几乎所有元素:从标题与提示信息(”请稍候……”)到剪贴板命令内容及虚假验证提示中的操作指引。高级选项甚至支持操作系统检测、JavaScript混淆和移动端阻断,确保受害者被引导至能正常执行恶意代码的桌面环境。

多平台攻击活动

研究人员识别出多个基于IUAM ClickFix生成器的攻击活动,分别针对不同平台投放各类恶意软件。

活动一:Windows专属——投放DeerStealer

某攻击活动专门针对Windows系统。Unit 42解释:”当受害者点击验证码复选框进行’人类验证’时,后台JavaScript会将恶意PowerShell命令复制至剪贴板,同时弹出提示窗口,引导用户打开Windows运行对话框(按Win+R键),粘贴剪贴板内容并执行命令。”

该命令会下载恶意批处理脚本cv.bat,进而安装凭据与浏览器数据窃取程序DeerStealer。正是”手动执行”这一特性使得ClickFix极具危害性——由于载荷由受害者手动触发而非代码自动利用,能有效规避传统邮件过滤器与终端防护。

活动二:跨平台——针对macOS的Odyssey

另一系列钓鱼活动扩大了攻击范围。攻击者通过JavaScript检测受害者操作系统,向Windows和macOS用户投递不同载荷。

针对macOS用户,页面会投放Odyssey信息窃取器。这款恶意软件即服务可窃取浏览器数据、加密货币钱包及系统凭据。恶意命令经Base64编码隐藏,并通过nohup bash静默执行,确保即使终端关闭仍保持持久化。

这些活动使用的欺诈域名包括tradingview.connect-app[.]us[.]com、cloudlare-lndex[.]com等精心伪装的域名。

尽管研究聚焦于主要工具包,但研究人员发现众多相关变种正在流通,表明ClickFix模式正在网络犯罪市场快速扩散。

发表评论

您还未登录,请先登录。

登录