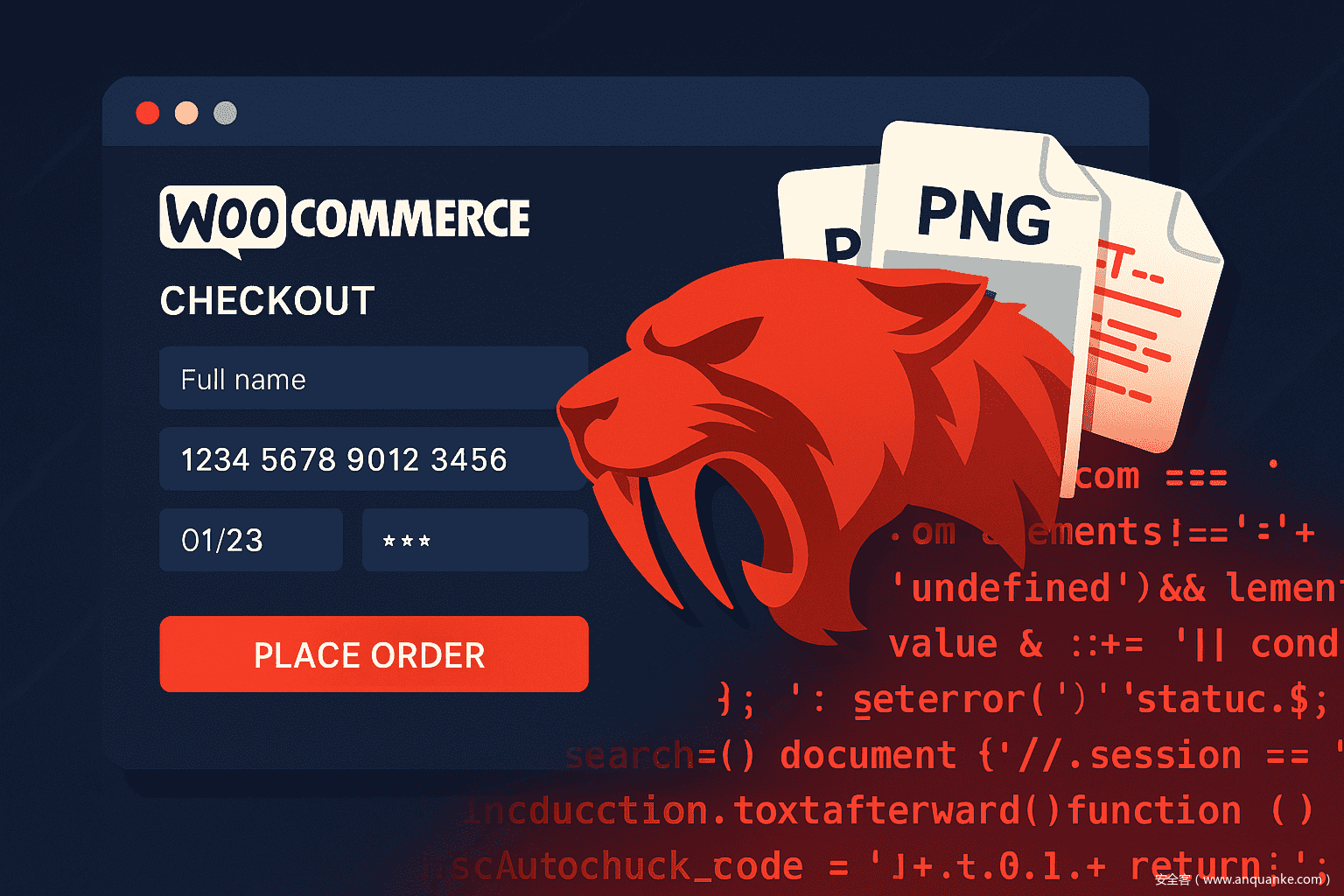

Wordfence威胁情报团队发现了一场针对使用WooCommerce插件的WordPress电商网站的高度复杂恶意软件攻击活动。攻击者部署恶意插件,将恶意载荷隐藏在伪造图像中,通过自定义加密规避检测,并维持远程命令访问以实现持久化利用。

根据Wordfence研究人员的报告:“此恶意软件展现出高级特性,包括自定义加密方法、用于隐藏恶意载荷的伪造图像、允许攻击者按需部署额外代码的强健持久化层,所有功能均打包为一个恶意WordPress插件。”

该恶意插件伪装成类似合法工具的名称,例如“jwt-log-pro”“cron-environment-advanced”和“share-seo-assistant”。

每个样本包含两个PHP文件和两个PNG图像(其中一个为诱饵)。所有函数名、变量甚至文本字符串均经过随机生成和混淆处理。

插件静默激活,“从WordPress插件列表和表格视图中隐藏其条目,以最大程度降低被检测风险。”它还会记录所有拥有作者及以上权限的用户,设置持久化跟踪Cookie(pxcelPage_c01002),使恶意软件能够识别返回的管理员并向其隐藏恶意代码——这一规避策略旨在让网站看起来正常运行。

Wordfence发现,恶意软件通过两阶段流程拦截登录凭证:首先将凭证存储在Cookie中,然后在成功登录事件后泄露数据。

“当用户输入用户名和密码时,它会将信息存储在Cookie中,然后等待实际登录操作以泄露数据。”报告解释道。

凭证被发送至攻击者的命令服务器hxxps://badping[.]info/SMILODON/index_b.php?view= ,并经过编码和混淆处理以伪装流量。

一个隐藏的基于AJAX的后门使攻击者能够注入或更新恶意JavaScript载荷,甚至远程执行任意PHP代码。

Wordfence指出:“恶意软件使用两个 distinct 基于AJAX的访问端点建立后门,均采用基于Cookie的身份验证方法,绕过WordPress原生身份验证。”

其中一个端点允许动态更新窃取器载荷,另一个通过临时文件执行任意PHP代码——实际上授予了对受感染系统的完全远程控制权。

伪造图像隐藏载荷与多阶段窃取器

该攻击活动最具欺骗性的手段之一是,恶意软件将其JavaScript窃取载荷存储在伪造的PNG图像文件中。这些文件模仿合法网站资源,但在伪造的PNG头部(‰PNG)后包含反转和自定义Base64编码的代码。

“共使用三种不同的伪造图像文件——自定义载荷、每日更新主表单劫持逻辑的动态载荷,以及包含相同逻辑静态备份副本的备用载荷。”

这种多层载荷结构确保即使一个文件被移除或损坏,窃取器仍能继续运行。JavaScript被注入WooCommerce结账页面,休眠至客户输入信用卡数据时激活。

JavaScript窃取器在页面加载三秒后激活,以避免干扰AJAX驱动的结账表单。它甚至包含伪造验证系统,让用户误以为其卡数据正在被安全处理。

捕获的数据(包括卡号、有效期和CVV)通过AJAX POST请求发送回受感染网站,随后泄露至外部服务器(如hxxps://geterror[.]info/SMILODON/index.php?view= )。

Wordfence将此操作归因于Magecart第12组——最顽固的信用卡窃取团伙之一。

“证据强烈表明,两个C&C服务器URL中发现的‘SMILODON’字符串与Magecart第12组威胁行为者相关联。”报告称,并引用了自2021年以来观察到的共享基础设施和代码模式。

研究人员还注意到,“两个域名与该团伙过去的钓鱼和窃取操作相关的其他域名共同托管在IP地址121.127.33[.]229上。”

发表评论

您还未登录,请先登录。

登录