Progress Software Corporation发布安全公告,警告其MOVEit Transfer托管文件传输产品中存在一个高危漏洞。

该漏洞编号为CVE-2025-10932,CVSS评分为8.2,被描述为MOVEit Transfer的AS2(适用性声明2)模块中的资源耗尽漏洞——AS2模块是企业用于安全自动化文件交换的关键组件。

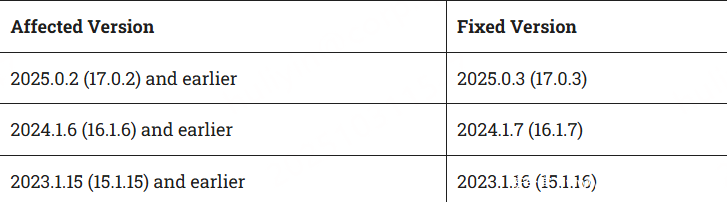

该漏洞影响以下所有MOVEit Transfer版本:

- 2025.0.0至2025.0.3之前的版本

- 2024.1.0至2024.1.7之前的版本

- 2023.1.0至2023.1.16之前的版本

尽管Progress MOVEit Cloud已更新至修复版本,但本地部署版本在管理员应用补丁前仍面临风险。

漏洞细节与潜在影响

漏洞存在于MOVEit Transfer的AS2模块中,该模块通过加密和数字签名处理合作伙伴间的安全文件交换。

根据Progress的说明,此问题可能导致资源耗尽,潜在后果包括文件传输服务中断或系统性能下降。

若被成功利用,攻击者可通过构造恶意AS2请求耗尽服务器资源,引发拒绝服务(DoS)状态,并可能影响企业网络中业务关键的数据交换。

Progress已为所有受支持的MOVEit Transfer分支发布热修复程序和升级版本,新增IP地址白名单功能以限制对AS2模块的访问。

对于较旧或非活跃版本(如MOVEit Transfer 2023.0或2024.0),管理员需升级至活跃版本或应用以下临时缓解步骤:

不使用AS2功能的客户

Progress建议暂时删除AS2端点以阻断攻击向量,直至完成补丁部署。步骤包括:

- 从

C:\MOVEitTransfer\wwwroot删除以下文件:AS2Rec2.ashxAS2Receiver.aspx

- 无需重启服务器或IIS服务。

应用热修复或服务包后,这些文件将自动恢复,并内置IP白名单保护。

正在使用AS2功能的客户

Progress建议立即应用热修复,并为可信贸易伙伴配置IP允许列表:

- 以管理员身份登录。

- 导航至 设置 → 安全策略 → 远程访问 → 默认规则。

- 在“AS2远程访问规则”下,为合作伙伴的IP地址添加“允许”规则。

MOVEit平台被全球数千家企业和政府机构使用。自2023年CVE-2023-34362漏洞被Clop勒索软件集团大规模利用进行数据窃取以来,该平台一直受到严格审视。

尽管目前尚未发现CVE-2025-10932被在野利用,但由于MOVEit在敏感数据传输和合规工作流中的核心作用,其生态系统仍是威胁行为者的高价值目标。

发表评论

您还未登录,请先登录。

登录