帕洛阿尔托网络(Palo Alto Networks)旗下Unit 42威胁情报团队发现了一个名为Airstalk的复杂新型恶意软件家族,该家族利用VMware AirWatch(现称Workspace ONE)移动设备管理(MDM)API作为隐蔽的命令与控制(C2)通道。

根据Unit 42的报告:“我们发现了一个名为Airstalk的新型Windows恶意软件家族,存在PowerShell和.NET两种变体。我们中等置信度评估,某威胁行为者可能在一次供应链攻击中使用了该恶意软件。”

该恶意软件被归类为威胁活动集群CL-STA-1009,是一个高度适应性的间谍工具包,旨在窃取浏览器数据、凭证和截图,同时通过滥用合法云服务规避检测。

攻击活动被认为源自供应链入侵,通过受信任的第三方供应商和服务提供商瞄准目标组织。

Unit 42解释:“供应链攻击针对组织日常运营依赖的商品和服务,包括硬件、受托管理组织最敏感数据的云服务,以及专业业务流程外包(BPO)人员。”

这类BPO实体(为多个客户管理敏感业务的承包商)是对手的高价值入口点。报告警告,入侵一个供应商可能打开通往数百个下游目标的访问权限。

恶意软件架构与核心特性

Airstalk存在两个主要变体:PowerShell版本和.NET版本。两者共享相同的隐蔽C2机制,但在复杂度和功能上有所差异。

PowerShell变体代表初始开发阶段,而.NET版本则增加了多线程通信、版本控制和增强的持久化控制。

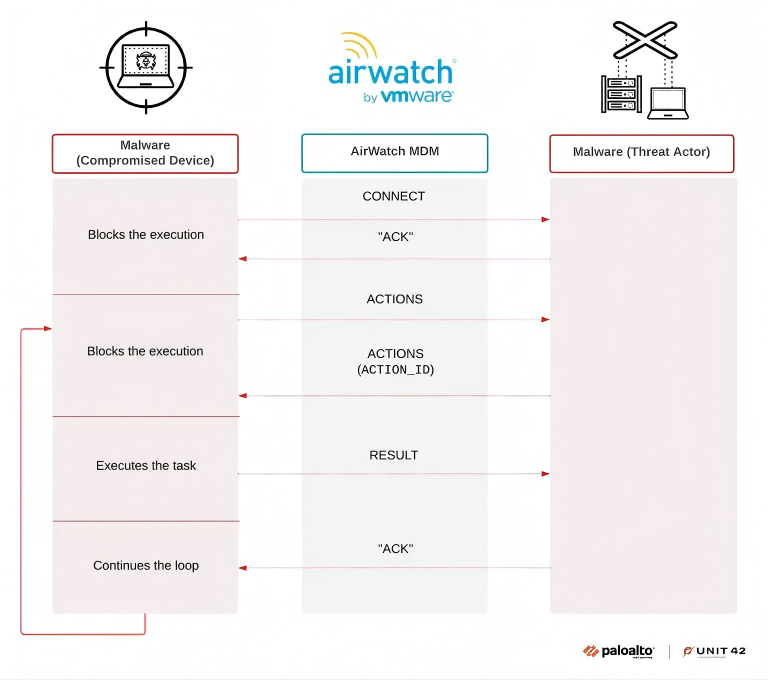

滥用AirWatch API:伪装成MDM流量的C2通道

恶意软件的标志性特征是对AirWatch API的滥用。Unit 42写道:

“Airstalk滥用用于移动设备管理的AirWatch API(现称Workspace ONE统一端点管理)。它利用该API建立隐蔽C2通道,主要通过AirWatch的自定义设备属性管理和文件上传功能。”

这种滥用将受信任的MDM基础设施转化为恶意软件操作者的通信枢纽,使恶意活动混入合法管理流量。

在两种变体中,Airstalk均通过AirWatch的/api/mdm/devices/端点,将命令嵌入已注册设备的自定义属性中,实现与操作者的通信。

每台受感染机器发送伪装成合法MDM更新的序列化JSON消息,威胁行为者随后检索这些消息——形成一种“死信投递”(dead drop)系统,这是间谍活动中经典的非直接连接信息交换技术。

Unit 42描述:“死信投递是一种秘密通信方法,用于在个体间传递物品或信息而无需直接接触。对手通常在间谍活动中使用此技术:一方将物品留在隐藏位置,另一方随后取回。”

这种隐蔽交换使恶意软件能够通过AirWatch的合法二进制大对象(blob)上传功能(/api/mam/blobs/uploadblob)接收任务,例如截取屏幕、收集Chrome cookie和泄露文件。

.NET变体的高级功能

Airstalk的.NET变体代表恶意软件的更高级阶段,支持多线程操作,包括任务执行、调试日志泄露和每10分钟一次的常规信标(beaconing)。

Unit 42指出:“.NET变体的开发阶段似乎比PowerShell变体更成熟”,并包含MISMATCH、DEBUG和PING等新型C2消息类型,以实现更好的错误处理和持久化。

其功能不仅限于Chrome,还针对Microsoft Edge和Island Browser,可窃取cookie、书签、浏览历史和截图。

高级规避技术

Airstalk通过签名二进制文件和时间戳操纵进一步增强隐蔽性。部分样本使用从奥腾工业自动化(廊坊)有限公司窃取的证书进行数字签名,该证书在签发后不久被吊销——这是其他国家资助恶意软件家族中常见的规避策略。

Airstalk采用的高级规避技术包括:

- 滥用受信任MDM基础设施伪装网络流量

- 使用合法API进行命令与控制

- 用窃取的证书对载荷进行数字签名以伪装合法性

- 操纵PE文件时间戳阻碍取证关联

PowerShell变体通过计划任务实现持久化,而.NET版本则为无文件型,在数据泄露后自删除以最大程度减少检测。

Unit 42警告,恶意软件的隐蔽性使其能够长期未被发现——尤其当托管在第三方供应商环境中时,传统端点防护可能无法覆盖。

Unit 42将该活动归因于疑似国家资助的威胁行为者:

“根据内部评估,我们中等置信度认为,某国家资助威胁行为者在供应链攻击中使用了Airstalk恶意软件。我们将已识别活动归类为CL-STA-1009活动集群。”

研究人员强调,攻击者的目标似乎是长期间谍活动和数据收集,而非即时破坏。对BPO提供商的瞄准表明,其意图通过受感染的第三方工具间接渗透多个高价值组织,在企业网络中维持持久访问。

发表评论

您还未登录,请先登录。

登录