Django开发团队已发布关键安全补丁,修复了两个可能导致应用遭受拒绝服务攻击(DoS) 和SQL注入漏洞的重大缺陷。

2025年11月5日,Django按照标准安全发布政策,针对5.2.8、5.1.14和4.2.26版本发布安全更新。

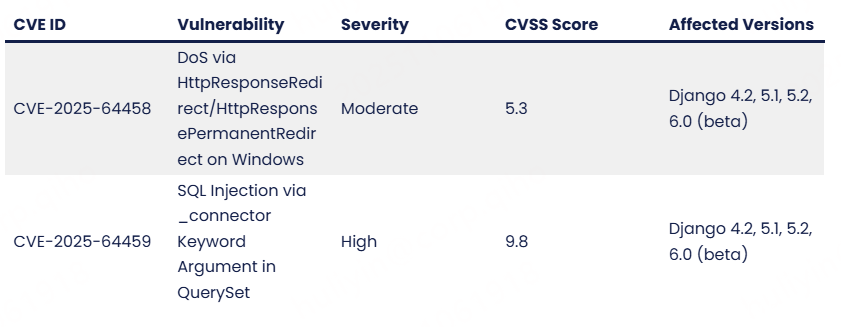

这两个已披露的漏洞对已部署的Django应用构成不同程度的风险:一个是影响QuerySet操作的高危SQL注入漏洞,另一个是影响Windows系统安装的中危拒绝服务漏洞。Django开发者应立即优先更新部署至修复版本。

QuerySet操作中的SQL注入漏洞

更严重的漏洞编号为CVE-2025-64459,影响Django的QuerySet过滤操作。

安全研究人员发现,当开发者使用特制字典(通过字典展开)作为_connector参数时,QuerySet.filter() 、QuerySet.exclude() 、QuerySet.get() 方法以及Q()类存在SQL注入风险。

该漏洞允许攻击者向数据库查询中注入恶意SQL命令,可能导致未授权访问、修改或删除数据。

其严重性源于高可利用性:开发者在日常使用这些QuerySet操作时,若处理未经验证的不可信用户输入,可能无意中引入SQL注入漏洞。

利用此漏洞的攻击者可绕过应用安全控制,直接对底层数据库执行任意SQL命令,对生产环境构成严重威胁。

Windows系统上的拒绝服务漏洞

CVE-2025-64458修复了Windows平台上HttpResponseRedirect和HttpResponsePermanentRedirect函数存在的拒绝服务漏洞。

问题源于Python中低效的NFKC Unicode规范化处理——当处理包含大量Unicode字符的输入时,该过程会消耗大量系统资源,导致应用无响应。

攻击者可构造包含过量Unicode数据的特制请求,使规范化过程占用显著系统资源,最终导致应用瘫痪。

尽管该漏洞被归类为中危,Windows管理员仍需保持警惕:成功利用可能中断服务可用性。

此攻击无需身份验证且可远程执行,是针对Windows部署的Django应用的潜在攻击向量。

修复建议与影响范围

所有受影响的Django版本(包括开发主分支和Django 6.0 beta)均已应用修复这两个漏洞的补丁。

运行Django 4.2、5.1或5.2版本的组织应立即更新至修复版本。

受影响版本占已部署Django实例的很大比例,因此这是影响整个Django生态系统的广泛安全问题。

发表评论

您还未登录,请先登录。

登录