思科(Cisco)已确认,威胁行为者正在主动利用其Secure Firewall自适应安全设备(ASA) 和威胁防御(FTD)软件中的一个严重远程代码执行(RCE)漏洞。

该漏洞编号为CVE-2025-20333,于2025年9月25日首次披露,对依赖这些防火墙进行VPN访问的组织构成严重风险。其CVSS评分为9.9,允许已认证攻击者以root权限执行任意代码,可能导致设备完全被接管。

漏洞根源在于VPN Web服务器处理HTTP(S)请求时对用户提供的输入验证不足。拥有有效VPN凭证的攻击者可构造恶意请求触发漏洞,绕过正常安全防护,执行代码以窃取数据、安装恶意软件或进一步渗透网络。

思科在2025年11月5日更新的安全公告中披露,一种针对未打补丁系统的新型攻击变体已出现,导致设备意外重启并引发拒绝服务(DoS)中断。

思科事件响应团队表示,现实世界中已出现利用该漏洞的攻击案例,凸显了问题的紧迫性。

Cisco ASA和FTD零日RCE漏洞细节

CVE-2025-20333的核心是webvpn组件中存在缓冲区溢出(CWE-120),当某些远程访问功能启用时触发。

受影响的配置场景:

- ASA软件:易受攻击的设置包括启用AnyConnect IKEv2客户端服务、移动用户安全(MUS),或通过“webvpn enable ”等命令配置的基础SSL VPN。

- FTD设备:通过IKEv2远程访问或在Cisco Secure Firewall Management Center等管理界面中启用SSL VPN时面临类似风险。

仅启用了这些功能的SSL监听套接字的设备会暴露风险;Cisco Secure FMC软件不受影响。

紧急建议与应对措施

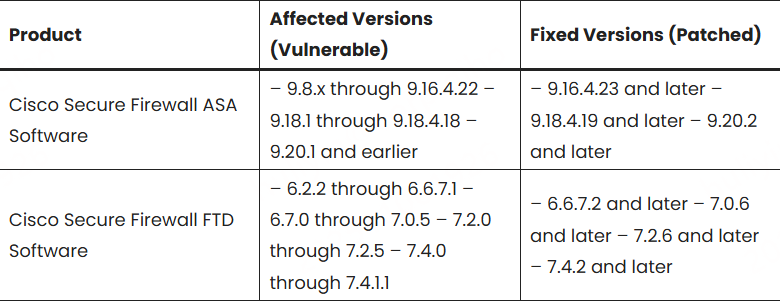

目前无临时缓解方案,升级是唯一防御手段。思科强烈建议立即修补至公告中列出的修复版本,例如ASA 9.18.4.19或FTD 7.4.2。

客户应使用“show running-config”审计配置以识别暴露点,并监控异常VPN流量。公司将此漏洞与针对防火墙平台的广泛攻击关联,建议采取多因素认证和入侵检测等分层防御措施。

随着网络威胁不断演变,此次事件凸显了边界安全中延迟更新的危险。在持续遭受攻击的时代,延迟采取行动的组织面临连锁性 breach 的风险。

发表评论

您还未登录,请先登录。

登录