一种名为 U-Print 的新型攻击技术,通过捕获并分析加密 Wi-Fi 流量,能够在被动监听的情况下准确识别智能手机用户。

与以往依赖于应用识别或需要 IP 层访问的攻击不同,U-Print 仅在无线 MAC 层上运行,无需解密数据包或破解 MAC 地址随机化机制,就能推断出不仅是用户正在使用哪些应用,还包括具体的应用内操作,甚至识别出使用者本人。

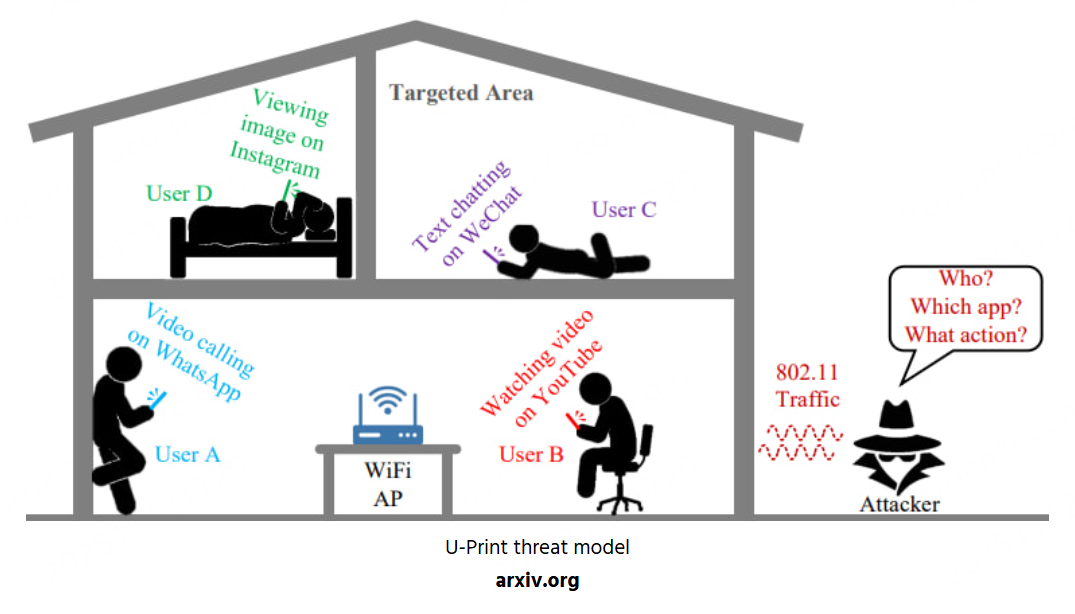

U-Print 威胁模型:通过 Wi-Fi 元数据进行行为画像

这项由中国研究人员提出的 U-Print 威胁模型假设:攻击者只需在目标环境(如办公室或家庭)Wi-Fi 信号覆盖范围内放置一个被动嗅探设备即可。整个过程无需网络密码,也无需加入网络。系统随后会根据个人的应用交互模式构建行为画像,从而推断出诸如年龄、性别甚至心理状态等隐私特征。

此前的相关攻击虽然能检测到应用的使用情况,但在 MAC 地址随机化 普及之后,仍无法可靠地识别出背后的具体用户。而 U-Print 的创新之处在于,它利用了用户在使用应用时的独特行为模式——例如偏好的应用类型、使用频率、操作习惯等,这些差异会在 MAC 层元数据(如数据包大小、时间间隔、上下行方向)中留下独特的“指纹”。

举例来说,两个用户都使用 WhatsApp,但一位主要进行文字聊天,另一位则偏爱语音消息——两者的流量特征便会有微妙差异。

U-Print 的三大关键步骤

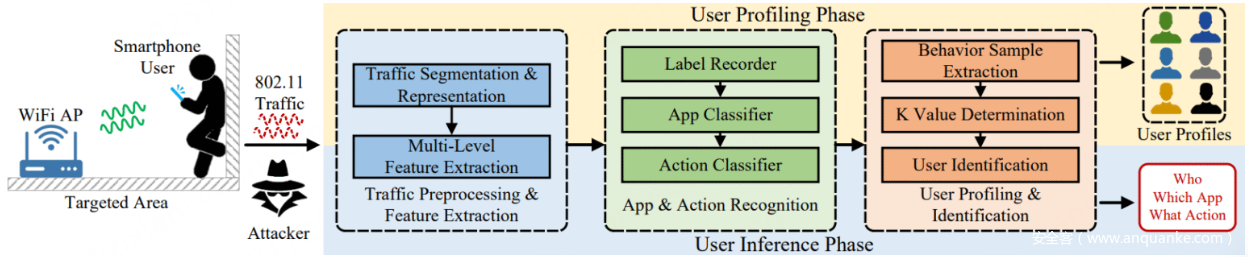

1.流量预处理:捕获 802.11 帧并筛选出数据帧,提取如到达时间、帧大小、方向(上行或下行)等元数据。

2.应用与操作分类:利用 时序卷积网络(TCN) 与 OpenMax 扩展机制,即使面对模型训练时未出现的新应用,也能实现“开放世界”分类,准确识别应用及其具体操作。

3.用户画像与识别:将流量转化为行为序列,运用聚类算法生成用户画像,并在未来的流量会话中识别出相同个体,即使其 MAC 地址已被随机化。

真实环境实验结果

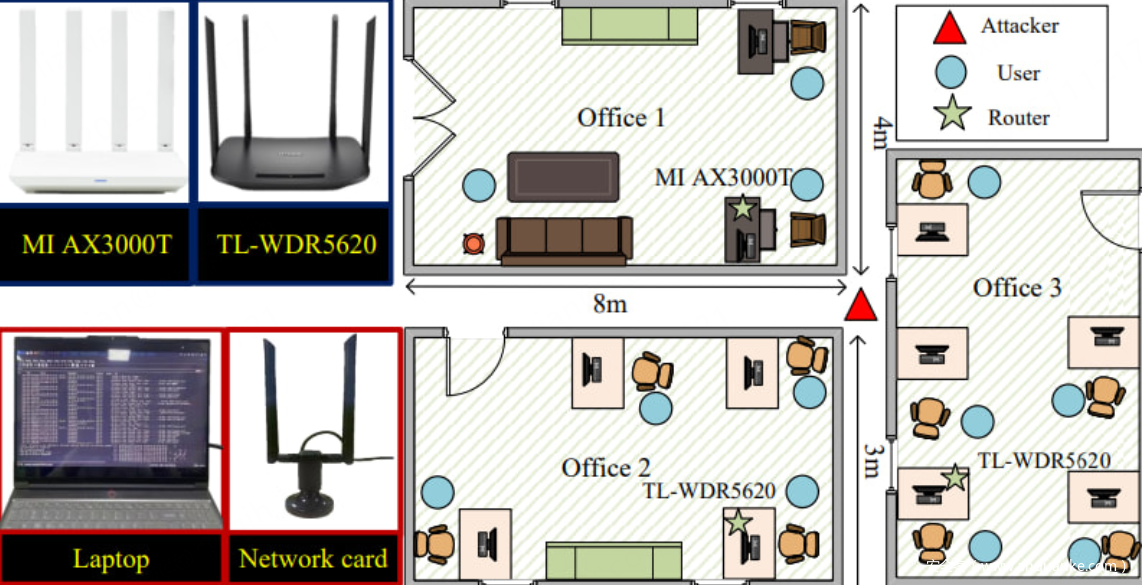

研究人员在真实办公环境中进行了测试,使用一台联想笔记本和搭载 Kali Linux 的网卡被动捕获来自 12 位智能手机用户、40 款移动应用的 Wi-Fi 流量,结果令人震惊:

1.应用识别准确率:封闭环境下达 98.7%,开放环境下为 87.6%

2.操作识别准确率:封闭环境下达 96.8%,开放环境下为 86.1%

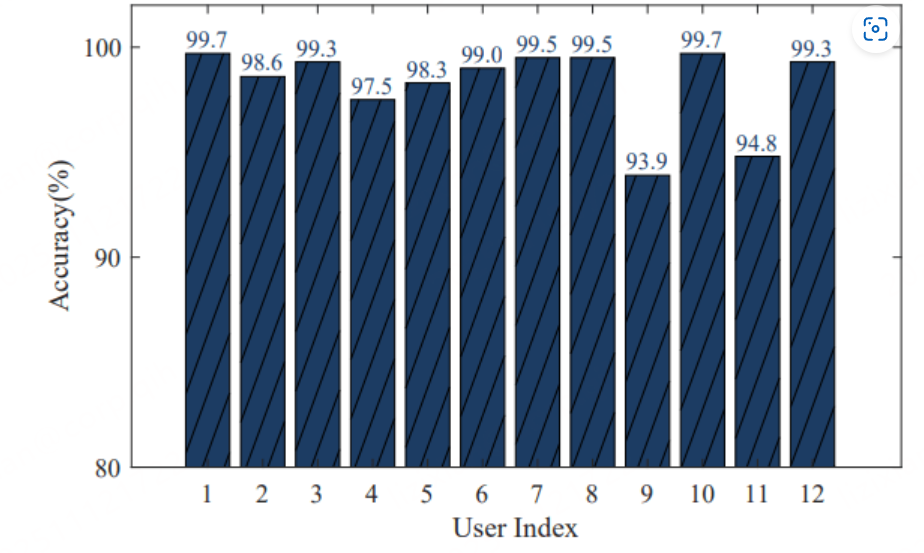

3.用户识别准确率:高达 98.4%,F1 分数为 0.983,即便在 MAC 地址随机化的情况下仍能准确识别个体

更令人关注的是,U-Print 的性能在多种现实条件下仍保持稳定:

1.抗丢包能力强:在 15% 数据包丢失情况下,性能几乎无明显下降

2.抗背景噪声干扰:即使多个应用同时产生流量,仍能准确识别用户行为

3.环境迁移性强:在三个不同办公场景中表现一致

研究意义与防御建议

虽然 U-Print 目前仍处于理论研究阶段,但该成果揭示了一个关键事实:即便是使用 WPA3 加密和 MAC 地址随机化的现代 Wi-Fi 网络,也无法完全防御基于流量特征的身份推断攻击。这表明,传统的加密与随机化机制在面对更高级的行为分析技术时,存在潜在的隐私泄露风险。

为防御类似 U-Print 的指纹识别攻击,研究人员建议可采取以下措施:

1.流量混淆与扰动:随机化数据包大小与时间间隔

2.强化 MAC 地址随机化策略

3.引入行为信号混合,在通信层面打乱特征一致性

发表评论

您还未登录,请先登录。

登录