Acronis威胁研究团队(TRU)近日发现,DragonForce勒索软件出现了显著的技术和组织结构升级。最新变种不仅采用“自带漏洞驱动”(BYOVD)技术来关闭安全软件、终止受保护进程,还修复了其基于Conti V3代码的加密缺陷,此前这些问题曾与Akira勒索软件有关。

研究报告指出:“最新样本利用了存在漏洞的驱动程序(如 truesight.sys 与 rentdrv2.sys),用于关闭安全防护、终止受保护进程,并修复先前在Akira中暴露的加密问题。新的加密方案针对Habr文章中披露的弱点进行了修正。”

从黑客行动组织到勒索“集团”

DragonForce最早于2023年出现,最初以勒索软件即服务(RaaS)的形式运营,与黑客激进组织“DragonForce Malaysia”存在一定关联。早期加密器基于LockBit 3.0泄露的构建工具开发,随后过渡到Conti v3代码。

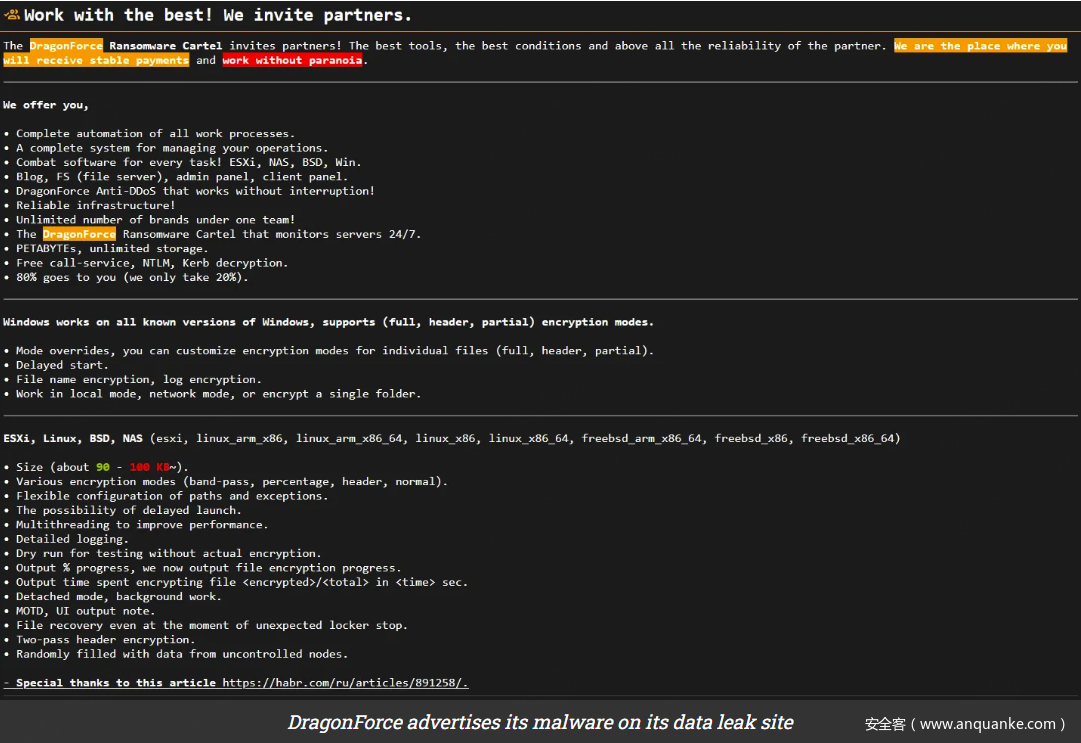

进入2025年初,DragonForce完成品牌重塑,自称为“勒索集团”(Cartel),以吸引更多加盟者。其通过提供可定制的加密器、攻击基础设施接入权限,以及高达80%的分成比例,迅速在勒索生态中崛起。

自重组以来,该组织愈发激进,全球受害者数量上升,并开始与其他攻击团体展开合作。其最引人注目的攻击事件是与Scattered Spider组织联合攻击英国零售巨头Marks & Spencer。

技术演进:从Conti继承到自研工具链

Acronis分析人员发现,新版本的DragonForce二进制文件体积显著增大,表明开发工具链发生了变化。新的样本由MinGW编译,显示出该组织正在整合其多平台勒索软件代码库。

尽管框架有所更新,但代码仍继承自Conti泄露源码,复用了如InitializeApiModule与DisableHooks等函数。然而,新版本增加了加密配置文件,无需命令行参数即可运行,从而增强了操作隐蔽性。

其加密系统采用ChaCha20 + RSA混合加密机制:

每个文件会生成独立的ChaCha20密钥,并使用公钥RSA加密。加密文件中包含结构化头部,用于存储元数据和加密信息。

配置文件允许加盟者自定义扩展名、黑名单和进程终止列表,目标包括Microsoft Defender(MsMpEng.exe)、Oracle服务及SQL数据库服务等。其中最值得注意的是,use_sys标志位可启用BYOVD机制,利用Truesight与BadRentdrv2驱动强制终结防病毒与EDR进程。

通过向这些驱动发送特制的DeviceIoControl指令,恶意软件能够终结系统级受保护进程——这是普通终止调用无法做到的。这种滥用驱动的手法,与BlackCat、AvosLocker等高级勒索软件家族如出一辙。

分支与联盟:Devman的出现

Acronis还发现,DragonForce与一个新兴勒索家族Devman存在技术联系,其样本基于DragonForce的构建器与基础设施。

研究人员指出:“该样本的加密文件扩展名为‘.devman’,但图标、壁纸和勒索信模板均来自DragonForce。”

Devman的勒索说明与早期基于LockBit的DragonForce版本几乎完全一致,暗示其是DragonForce生态内的加盟分支,在保留核心技术的同时尝试独立品牌化。

这种结构反映出勒索圈的“集团化趋势(cartelization)”——类似Scattered Spider、LAPSUS$、ShinyHunters等组织,它们不再单纯竞争,而是协作共享攻击资源与受害者渠道。

组织冲突与版图扩张

Acronis报告称,DragonForce的崛起也引发了与其他勒索集团的“地盘争夺战”。该组织曾篡改或接管竞争对手(如BlackLock和RansomHub)的基础设施,以彰显主导地位。

不久后,DragonForce甚至尝试对RansomHub服务器进行“恶意接管”,导致后者暂时中断运行,部分加盟成员因此转向DragonForce与Qilin阵营。

结论

Acronis TRU的评估认为,DragonForce的最新进化标志着其已成为当前最具组织化与技术适应性的勒索软件生态系统之一。

从BYOVD攻击防御体系,到加密机制的修复与联盟扩张,DragonForce正在向更成熟、更隐蔽、更商业化的网络犯罪集团演化。

发表评论

您还未登录,请先登录。

登录