K7 Labs 研究人员发现了一种高度混淆的 Python 恶意软件,它使用 多层编码、伪装的压缩包格式 和 隐蔽的进程注入 技术,在受感染系统上建立持久的命令与控制(C2)通信。该活动经过精心设计,通过将看似合法的组件与深度嵌套的 payload 转换相结合,以逃避用户怀疑和传统安全控制。

攻击链解析

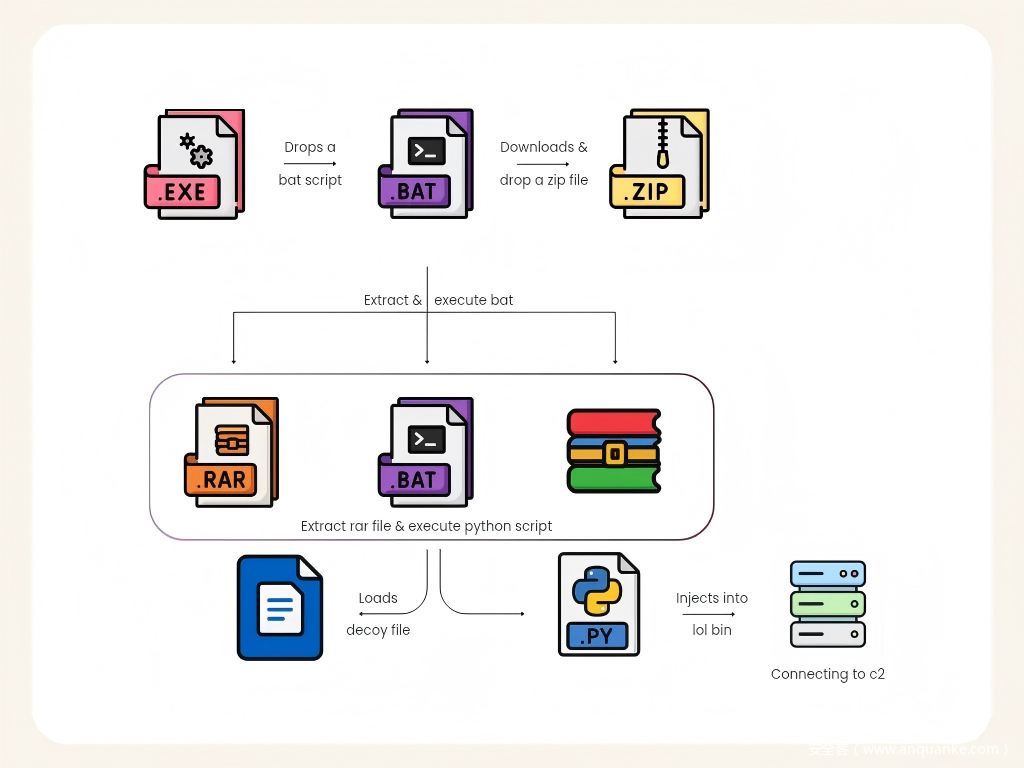

攻击链始于一个 PE 投放器,它在运行时解密嵌入的 payload,重建恶意批处理脚本(config.bat )并写入磁盘。恶意软件遵循多步骤解压流程,最终执行 Python 代码。

K7 Labs 解释:“感染链始于包含运行时解密例程的 PE 投放器……通过 WriteFile 将重建的 payload 写入磁盘。”

批处理脚本随后下载一个看似无害的 PNG 文件——但这个“图像”实际上是伪装成 .png 扩展名的 RAR 压缩包:

“尽管下载的文件具有 .png 扩展名,但它实际上是一个 RAR 压缩包——这是一种简单且常用的技巧,因为用户和安全过滤器通常将 .png 文件视为无害。”

解压与伪装机制

解压后,恶意软件展现更多欺骗手段:

- AsusMouseDriver.sys :实为受密码保护的 RAR 压缩包

- Interput.json :运行时重命名为 Install.bat

- Inx:合法的 WinRAR 辅助可执行文件,用于解压隐藏压缩包

解压完成后,脚本会构建一个伪造的 Windows 目录:

“名为 WindowsSecurityA 的目录现在包含:一个名为 ntoskrnl.exe 的文件(伪装成 Windows 内核文件,实为捆绑的 Python 运行时)……[以及] 主要的混淆 Python payload。”

多层解密与内存执行

加载器随后使用两个参数(dcconsbot 和 dcaat)执行这个伪造的 ntoskrnl.exe ,这些参数作为触发恶意软件 多层去混淆序列 的密钥,并直接传递给 Python 解释器。

K7 Labs 指出,实际恶意逻辑隐藏在多个解码和 decompression 层之下:“解压过程使用分层转换:Base64 → BZ2 → Zlib → marshal.loads 。”

生成的 65 MB 数据块中,大部分是无意义的填充内容:“只有末尾附近的一小部分包含有效的编组 Python 字节码。” 这个最终的 .pyc payload 直接在内存中执行。

进程注入与持久化

解压完成后,payload 立即向 cvtres.exe (微软合法工具) 执行进程注入。这为恶意软件带来两大优势:

- 隐蔽性:安全工具通常信任签名的微软二进制文件……使恶意活动看似来自合法进程。

- 持久化:即使加载器进程终止,被注入的进程仍保持活跃并继续 C2 通信。

RAT 功能与网络特征

网络分析显示,运行时从攻击者服务器下载的注入式 .NET 模块,会与 C2 基础设施建立加密 TCP 通信。

K7 Labs 指出:“这种持续的双向加密流量模式是远程访问木马(RAT)的典型特征。”

RAT 功能包括:

- 命令执行

- 文件传输

- 信息侦察

- 持久化远程控制

K7 Labs 对整个操作总结如下:“该样本具有多项特征:多层编码、压缩包类型伪装,以及将 Python 运行时与看似签名/合法的可执行文件名捆绑。”

发表评论

您还未登录,请先登录。

登录