Fluent Bit 中发现的 五个新的严重漏洞链 已使数十亿容器化环境面临远程入侵风险。

Fluent Bit 是一款全球部署量超 150 亿次 的开源日志与遥测代理,是现代云基础设施的核心组件。该工具在银行系统、AWS 和微软 Azure 等云平台以及 Kubernetes 环境中收集、处理和转发日志。这种规模的组件一旦出现安全故障,不仅影响单个系统,还会 波及整个云生态系统。

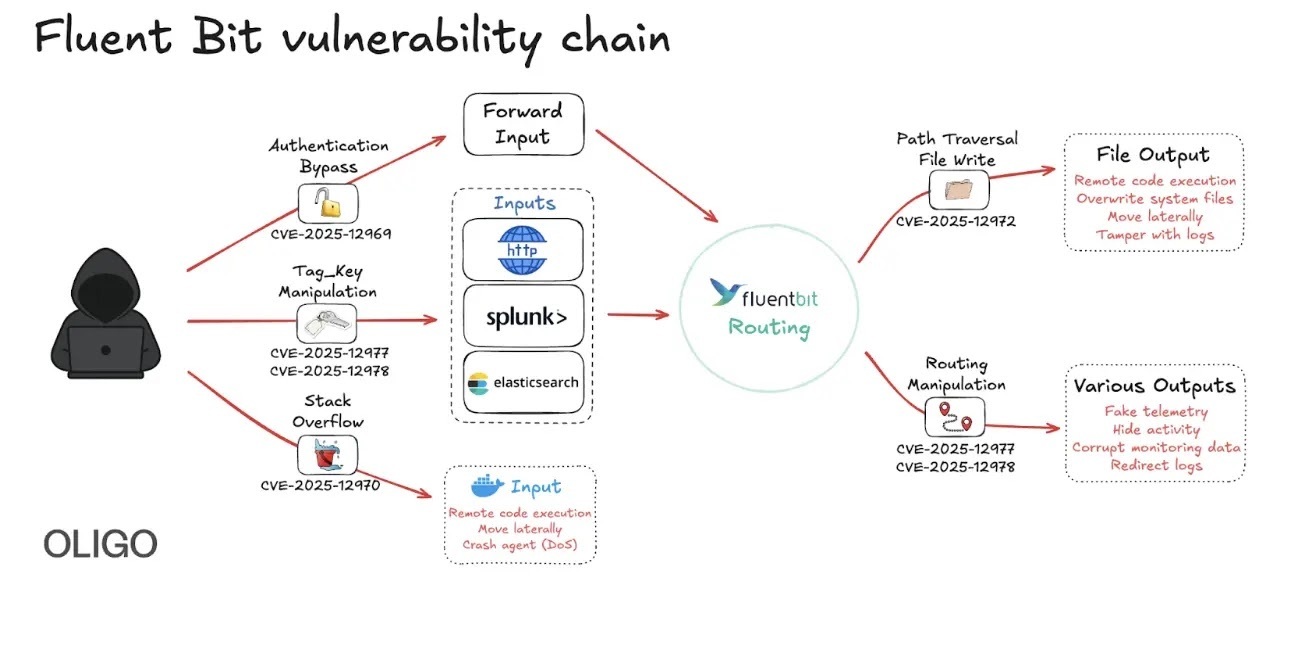

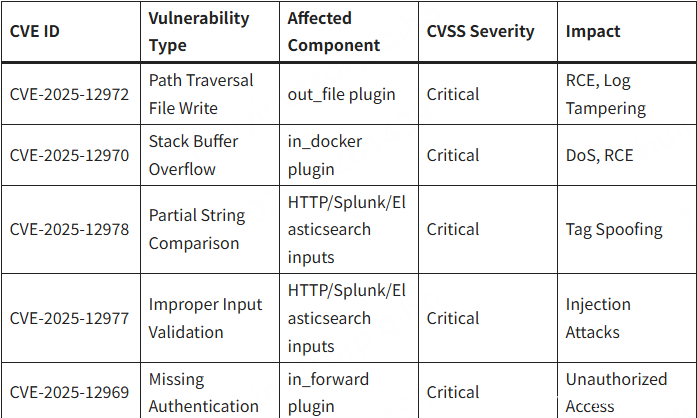

这些新披露的漏洞允许攻击者通过未净化的标签操作实现 身份验证绕过、未授权文件操作、远程代码执行和拒绝服务攻击。攻击面覆盖多个关键功能:利用漏洞的攻击者可中断云服务、篡改数据、执行恶意代码并隐藏踪迹。通过控制日志服务行为,攻击者还能注入虚假遥测数据、将日志重定向至未授权目标,并篡改事件记录内容。

部分漏洞 已超过八年未修复,使云环境长期暴露在针对性攻击之下。Oligo Security 的安全研究人员与 AWS 合作,通过协调漏洞披露机制发现了这些缺陷。研究表明,基础设施核心组件的弱点可能引发复杂攻击链,影响全球数百万部署实例。

Oligo Security 分析师在对 Fluent Bit 的输入和输出插件进行全面安全评估后发现了这些漏洞,其研究团队指出 身份验证机制、输入验证和缓冲区处理存在严重安全缺口。发现后,他们立即与 AWS 及 Fluent Bit 维护者协作,最终在 4.1.1 版本中发布修复补丁。

路径遍历与文件写入漏洞技术分析

CVE-2025-12972 是漏洞链中最危险的缺陷之一。Fluent Bit 的 File 输出插件通过 Path 和 File 两个配置参数将日志直接写入文件系统。许多常见配置仅使用 Path 选项,并从记录标签派生文件名,但该插件在构建文件路径前 未对标签进行净化。攻击者可在标签值中注入 ../ 等路径遍历序列,突破预期目录限制并向系统任意位置写入文件。

由于攻击者可通过操纵日志内容部分控制写入文件的数据,他们能在关键系统位置创建恶意配置文件、脚本或可执行程序。当 Fluent Bit 以高权限运行时,此漏洞可直接导致远程代码执行。若 HTTP 输入配置了 Tag_Key 设置,且 File 输出未指定 File 参数,漏洞将极易被利用;使用 forward 输入结合文件输出的配置同样脆弱,允许未认证攻击者注入恶意标签并写入任意文件。

缓解措施与建议

所有运行 Fluent Bit 的组织 必须立即更新至 4.1.1 或 4.0.12 版本,并优先升级生产环境部署,同时调整配置以减少攻击面:

- 使用静态预定义标签,消除不可信输入对路由和文件操作的影响

- 在输出配置中显式设置

Path和File参数,避免基于动态标签的路径构造 - 以非 root 权限运行 Fluent Bit,并将配置文件挂载为只读,大幅降低漏洞利用危害

AWS 已完成内部系统加固,并建议所有客户立即升级。安全社区认为,这些漏洞暴露了开源安全报告中的系统性挑战——关键基础设施组件往往依赖资源有限的志愿维护者来应对协调式安全披露。

发表评论

您还未登录,请先登录。

登录