软件供应链正遭受“沙虫蠕虫 v2(Shai Hulud v2)”的猛烈攻击,这一复杂恶意软件活动已攻陷 npm 和 Maven 生态系统中的 834 个包。

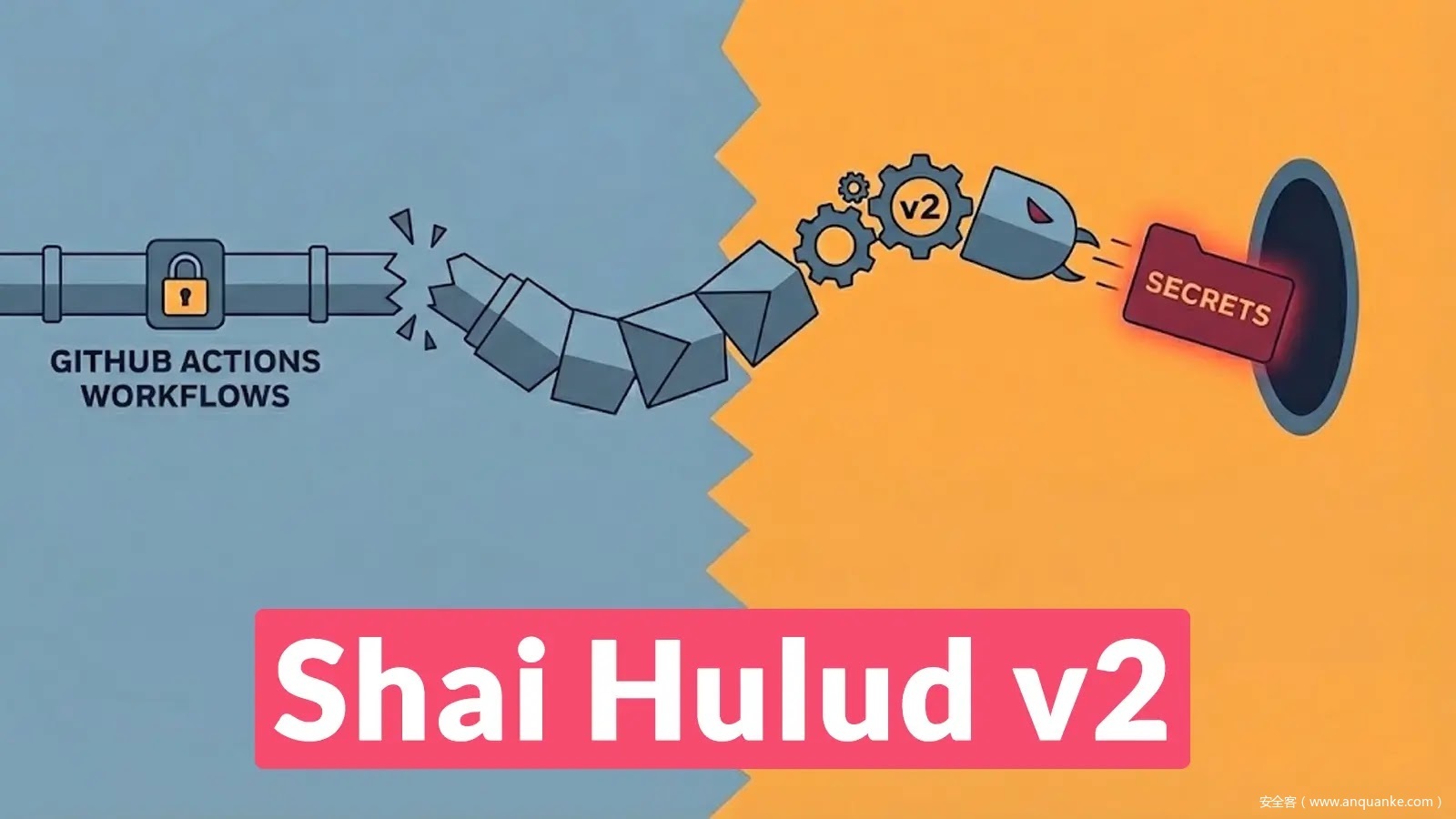

新一轮攻击专门针对 GitHub Actions 工作流,利用 pull_request_target 触发器向广泛使用的库注入恶意代码。攻击已影响 PostHog、Zapier 和 AsyncAPI 等主要项目,通过劫持自动化令牌系统性感染下游依赖。

感染过程依赖名为 setupbun.js 的预安装脚本启动的 双阶段加载器:该脚本安装 Bun 运行时以执行混淆 payload bunenvironment.js ,同时抑制标准输出以避免在构建日志中被检测。

通过攻陷的 CI 流水线,恶意软件获取仓库密钥的 特权访问权限,能够修改源代码、递增补丁版本并将受感染包重新发布到公共 registry。

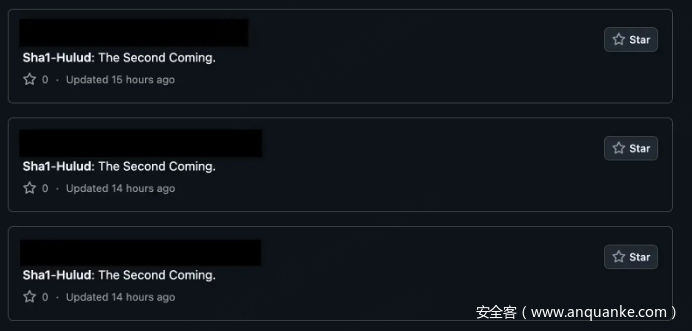

Socket.dev 安全分析师发现了该恶意软件独特的持久化机制:使用特征短语“Sha1-Hulud The Second Coming”搜索 GitHub 以重新触发感染。这确保即使个别仓库被清理,攻击者仍能定位并重新攻陷易受攻击的端点。

攻击影响范围

此次活动影响广泛,暴露了数万个仓库的敏感凭据,标志着自动化供应链攻击的危险演进。

一旦侵入 CI 环境,恶意软件会执行全面的凭据窃取例程:

- 捕获所有环境变量,重点目标包括

GITHUB_TOKEN、NPM_TOKEN和AWS_ACCESS_KEY_ID - 部署 TruffleHog 二进制文件扫描本地文件系统中的嵌入式密钥

- 枚举云基础设施,遍历 AWS、Google Cloud 和 Azure 的所有区域以提取托管密钥库中的机密

所有窃取数据均通过 三层 Base64 编码 混淆,随后泄露至受害者账户内随机生成的 GitHub 仓库。

此外,恶意软件会在 Linux 运行器上尝试权限提升:通过操纵 sudoers 文件或执行 Docker run --privileged 命令获取 root 权限。若未找到有效凭据传播蠕虫,则执行 破坏性擦除函数 删除文件。

发表评论

您还未登录,请先登录。

登录