0x01 事件回顾

2016年10月21日 11:10 UTC(北京时间19:10左右)恶意软件Mirai控制的僵尸网络对美国域名服务器管理服务供应商Dyn发起DDOS攻击,从而导致许多网站在美国东海岸地区宕机。你可能没有听说Dyn,但你一定知道这些网站,如GitHub、Twitter、PayPal等。Dyn为这些著名网站提供基础的DNS服务,当其受到攻击时,用户无法通过域名访问这些站点。

在这之前Mirai僵尸网络曾对国外安全研究员Brian Krebs的个人博客"Krebs On Security"发起过DDOS攻击,致其被迫下线数日。法国网络服务商OVH也曾受过Mirai的大流量攻击。

0x02 安全研究人员的看法

此次DDOS攻击事件是由恶意软件Mirai控制的僵尸网络发起。Mirai在上月也曾发起多起攻击事件。Mirai的攻击目标与以往控制服务器或个人PC机的方式有所不同,它主要针对一些物联网(IOT)设备,如路由器、数字录像机(DVRs)、网络摄像头等。控制大量的IOT设备形成僵尸网络来进行DDOS攻击。

目前已经确认在此次攻击事件中,至少存在一定数量的"肉鸡"是DVRs,根据TCP数据包的指纹识别信息显示,主控端恶意软件很有可能就是Mirai。

在这个月月初,黑客"Anna_Senpai"操作Mirai控制僵尸网络向Krebs On Security发起DDOS攻击,而后有人在互联网上公布了Mirai的源码。自从源码被公开之后,很多脚本小子或者山寨黑客(copycat hackers)也可以很容易的使用这些源码收集"肉鸡"创造自己的僵尸网络并发起DDOS攻击。

虽然已经确认此次攻击事件是由恶意软件Mirai造成,但是与之前Krebs On Security和OVH攻击事件等其它攻击事件是否是同一组织所为还不得而知。

安全客表示将持续关注此次攻击事件并及时跟进事件进展。

0x03 360网络安全研究院针对Mirai的调查报告

几个星期前国外著名安全研究员Brian Krebs的个人博客"Krebs On Security"遭到了恶意软件Mirai的DDOS攻击,成为了安全社区里的热门话题。昨日美国域名服务器管理服务供应商Dyn宣布,该公司在当地时间周五早上遭遇了Mirai发起的DDoS攻击,从而导致许多网站在美国东海岸地区宕机,无疑又把Mirai的名气推向了顶峰。

根据之前的调查研究,Mirai主要针对如cctv(闭路电视)网络摄像头等IOT设备作为主要攻击目标,并利用这些"肉鸡"形成僵尸网络发起DDOS攻击。

在过去的2个多月中,360网络安全研究院部署了蜜罐并统计分析Mirai在世界范围内的数量增长趋势及分布情况。以下数据均来自360网络安全研究院。

9月30号Mirai的源代码泄露,这让我们更好的了解这个僵尸网络是如何工作的。在对这套源码研究之后,我们发现Mirai扫描模块存在漏洞,并且确认Mirai只对23和2323这两个开启Telnet的服务进行检查。我们可以根据TCP数据包的指纹信息准确的区分Mirai与其他设备。

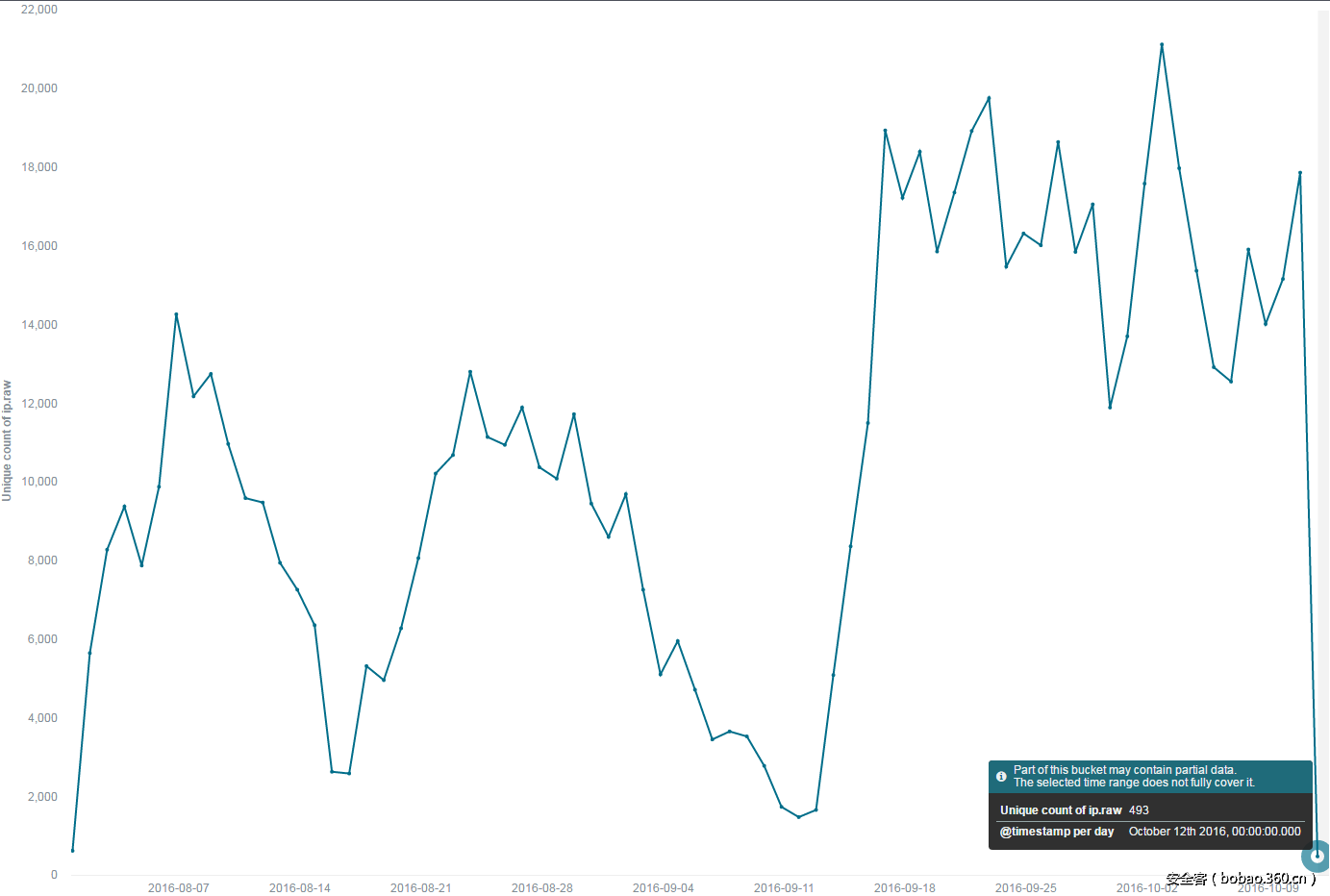

这是一份2016-08-01 12:46:01 UTC+8到2016-10-13 23:59:59 UTC+8的扫描报告。共1,063,786条Mirai扫描信息被我们部署的蜜罐识别出来。图1详细的列出了在这段时间Mirai扫描的日常变化情况。

图1,Mirai扫描的日常变化

在几次轻微的波动之后,Mirai僵尸网络在9月中旬达到峰值,并且到现在一直保持着活跃的状态。

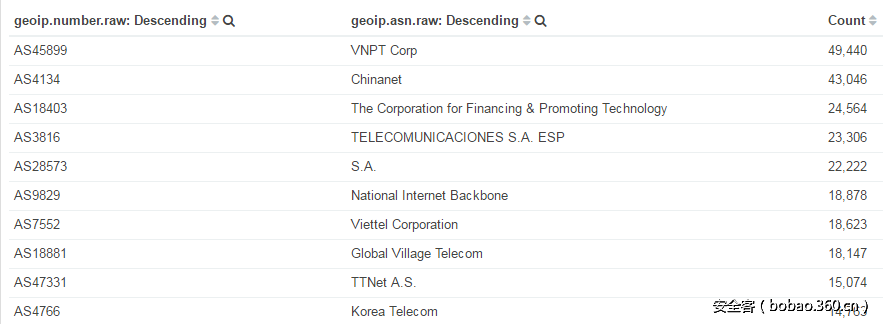

通过进一步的调查分析,这些Mirai扫描来自196个国家的608,083个独特IP,如图2所示。

图2,Mirai IP地理位置分布情况

包括越南、中国、印度和韩国在内受影响最大的十个国家均为亚洲国家。

图3,Top 10 countries of Mirai bot IPs

图4, Top 10 ASNs of Mirai bot IPs

除此之外,360网络安全院表示已经提取出多个Mirai的C2S(command and controller),并将它们添加到我们的DDOS僵尸网络指令跟踪系统,并希望能够实时跟踪Mirai僵尸网络的攻击情况(攻击目标,攻击类型,攻击指令)。敬请期待后续更新。

0x04 此次事件对国内的影响

国家互联网应急中心在其发布的 《2015年我国互联网网络安全态势综述》 中表示, “2015 年,CNVD通报了多款智能监控设备、路由器等存在被远程控制高危风险漏洞的安全事件。2015 年初,政府机关和公共行业广泛使用的某型号监控设备被曝存在高危漏洞,并已被利用植入恶意代码,导致部分设备被远程控制并可对外发动网络攻击。CNCERT 核查发现,我国主要厂商生产的同类型设备,普遍存在类似安全问题,亟需进行大范围整改。”

根据360网络安全研究院的调查报告显示,这些被利用的智能设备甚至有很多来自国内的多家智能设备生产厂商。

0x05 如何防止智能设备被恶意利用

智能设备用户:

1. 提高安全意识,拒绝弱口令等默认配置。

2. 关闭不必要的端口或服务,防止因服务未及时更新而产生一系列安全问题

3. 若一定要在外网访问,建立防火墙规则,仅将需要的端口开放,防止被恶意利用

4. 及时对设备进行更新与升级

IOT设备生产厂商:

制定完善的安全策略。目前IOT技术尚处于起步阶段,在IOT设备生产的过程中,安全策略应贯彻到开发的全部流程,从一开始就必须考虑到安全问题。要了解安全的问题所在,就需要了解IOT 设备的攻击方法,通过研究攻击方法提高IOT产品的防御能力。

0x06 Mirai源码及相关僵尸网络ip列表

Mirai源码:https://github.com/jgamblin/Mirai-Source-Code

Mirai僵尸网络IP清单:http://data.netlab.360.com/feeds/mirai-scanner/scanner.list

0x07 参考链接

https://www.flashpoint-intel.com/mirai-botnet-linked-dyn-dns-ddos-attacks/

http://toutiao.secjia.com/2016-nsfocus-network-video-surveillance-system-security-report

http://www.cert.org.cn/publish/main/upload/File/2015%20Situation.pdf

http://toutiao.secjia.com/xiongmai-technologies-dvr-root-password

文章来源:360互联网安全中心

发表评论

您还未登录,请先登录。

登录