翻译:360代码卫士

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

不断增多的不安全联网设备成为悬在每个人和每个组织机构头上的一把剑,恶意软件作者一直伺机入侵这些设备组建成发动DDoS攻击和其它网络攻击的僵尸网络。

不过Shodan和Recorded Future公司合作推出一款新爬虫:恶意软件猎手 (Malware Hunter),它能定期扫描互联网识别出多种恶意软件和僵尸网络的C&C服务器。“恶意软件猎手”的结果已整合到Shodan引擎结果中。后者是旨在收集并列出所有类型的联网设备和系统信息的搜索引擎。

恶意软件猎手如何识别C&C服务器?

那么恶意软件猎手是如何知道哪个IP地址正在被用于托管恶意C&C服务器呢?Shodan已为此部署了专门的爬虫并通过伪装成返回给C&C服务器的受感染计算机,扫描全网来查找配置为僵尸网络C&C服务器的计算机和设备。爬虫将目标IP当成C&C并向每个IP地址反馈,如果它得到的是正响应,那么它就知道这个IP地址是一个恶意的C&C服务器。

Recorded Future在一份长达15页的报告中指出,“当合适的请求出现在RAT控制器的侦听器端口时,RAT会返回具体的响应(字符串)”,“在某些情况下,即便是一个基本的TCP三次握手就足以引出RAT控制器响应。这种唯一响应就是一种指纹,能说明RAT控制器(控制面板)正在有问题的计算机上运行”。

已识别出逾5700台恶意C&C服务器

试用恶意软件猎手后得到如下令人印象深刻的结果:

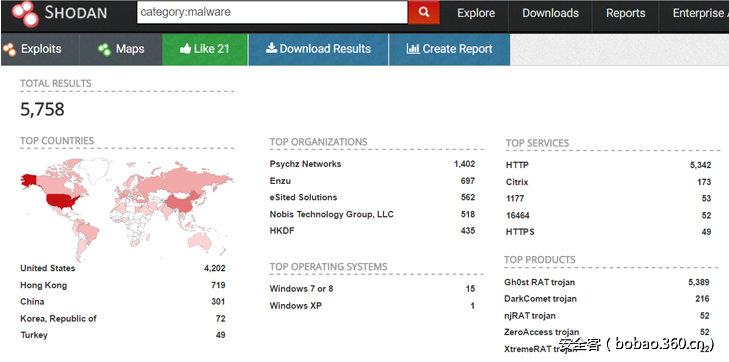

(1)恶意软件猎手已经识别出全球超过5700台C&C服务器。

(2)前三个恶意C&C服务器最多的国家和地区是美国(72%)、中国香港(12%)和中国(5.2%)。

(3)五款流行远程访问木马包括Gh0st RAT木马(93.5%)、DarkComet木马(3.7%)、一些属于njRAT木马的服务器、ZeroAccess木马和XtremeRAT木马。

(4)Shodan也能识别出Black Shades、Poison Ivy和Net Bus的C&C服务器。

读者可在Shodan网站上搜索“category:malware”获得结果(注意搜索时不加双引号)。

总结

恶意软件猎手旨在让安全研究人员能更加容易地找到新的C&C服务器,甚至是在访问到恶意软件样本之前就找到。这种情报收集方法也有助于杀毒厂商识别出无法检测到的恶意软件并阻止其将被盗数据返回给攻击者C&C服务器。

发表评论

您还未登录,请先登录。

登录