现象

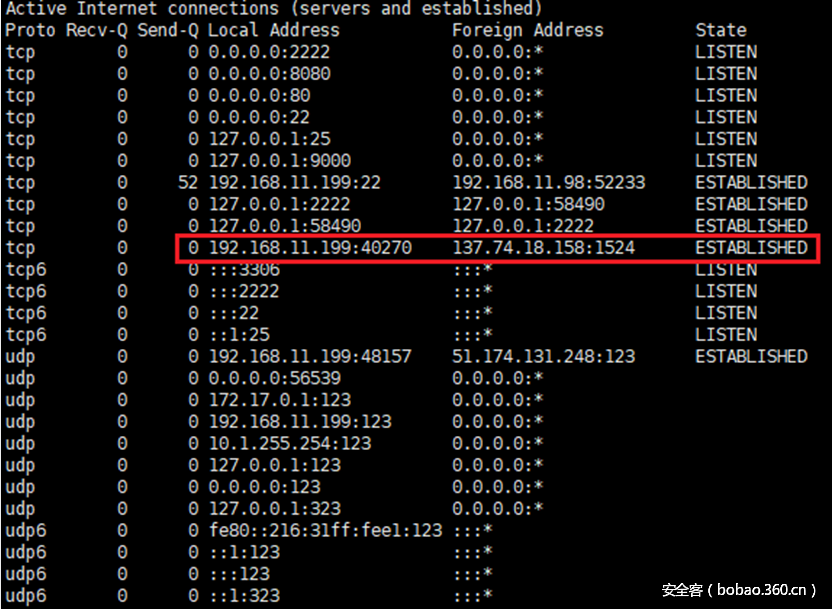

有用户发现自己的Linux服务器只要一连上网就往外狂发包,抓包发现大量的往若干目标IP的TCP SYN请求,基本上可以确认在对外发起DOS攻击。暂停业务以后,在服务器上运行netstat命令观察网络连接状态,看到一个本机到外网IP已建立TCP连接,相应的IP为137.74.18.158 。

分析

想了解137.74.18.158相关的信息,目前已有威胁情报平台是一个比较好的起点,以360威胁情报数据平台( http://ti.360.net )为例,登录以后输入IP点查询,我们看到如下的输出:

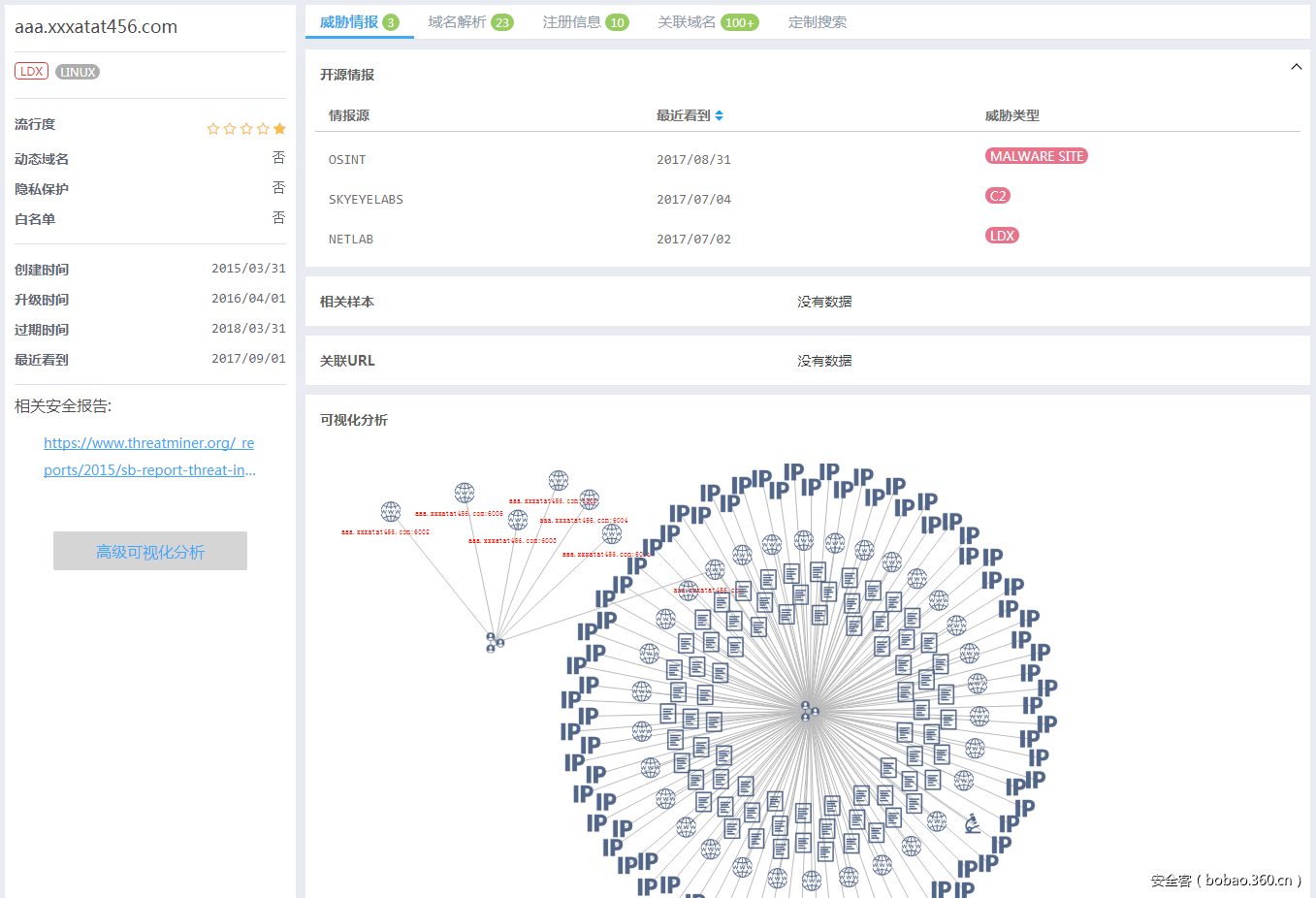

除了已知相关直接威胁情报以外,我看到此IP域名反查的结果,注意排在第一的那个域名 aaa.xxxatat456.com ,已经被打了两个标签,相要了解更多细节可以查询此域名的详情,直接点击域名可以发起查询。输出的信息如下:

这里的输出信息比较丰富,页面左边展示了域名相关的标签、基于360网络研究院访问量统计数据得到流行度评价、是否动态域名的判定、是否域名做了隐私保护的判定、是否在白名单内的标定以及域名相关的关键时间线。

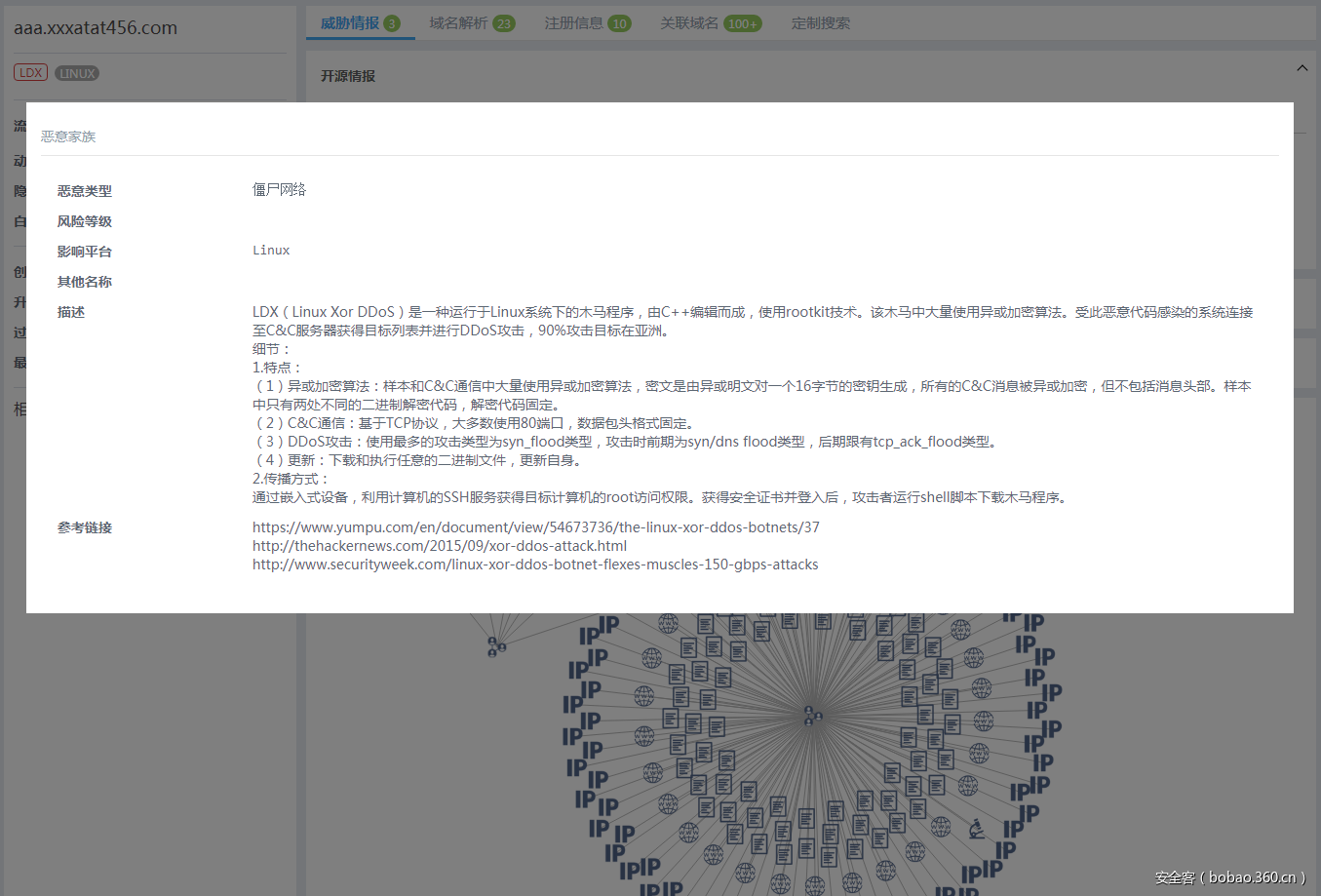

在右边的开源情报数据展示有3条相关记录,其中包括360天眼实验室标记将此域名标记为C&C服务器的记录和360网络研究院将其标记为与LDX恶意代码家族相关。想知道什么是LDX家族是个什么类型的恶意代码?点击左上角的“LDX”标签,数据平台会展示相关的详情,其实它就是著名的XOR.DDoS家族,运行于Linux系统,感染系统以后会连接C&C端接收指令对外发动DDoS攻击,我们在分析的IP和域名正是XOR.DDoS Botnet C&C基础设施。

想了解更多XOR.DDoS Botnet家族的技术细节,可以访问详情中的链接或直接点击左边的相关安全报告链接:一个CheckPoint曾经发布过的报告。

除了做基本的判定以外,基于360威胁情报中心的大数据图关联搜索,在可视化分析组件中会展示搜索到的与分析对象有直接或间接关系的威胁情报信息,分析人员可以操作组件中的数据对象并做进一步的拓展。

小结

对于安全事件的分析,各类威胁情报数据平台对于分析人员是一个非常有用的工具,学会使用这些平台做威胁判定并做更深入的挖掘可以极大提升应急响应的速度,这个已经成为安全分析人员的基本功和必要技能。

发表评论

您还未登录,请先登录。

登录