译者:Janus情报局

预估稿费:120RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

简介

由于iOS系统技术门槛高,封闭性强,针对iOS设备的威胁相对较少。但是这并不意味着iOS设备坚不可摧。2016年,我们也看到了一些成功的威胁事件,从滥用企业证书到利用漏洞突破iOS平台的限制。

这在iXintpwn/YJSNPI中得到了进一步的体现(Trend Micro标记为TROJ_YJSNPI.A),在这个案例中,利用恶意配置文件使iOS设备崩溃无响应。这是今年6月初被逮捕的一个日本脚本小子的部分作品。

虽然现在iXintpwn/YJSNPI只在日本传播,但是社交网络如此便捷的现在,想要全球传播也不是个难事。

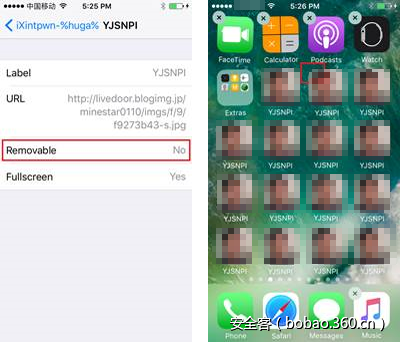

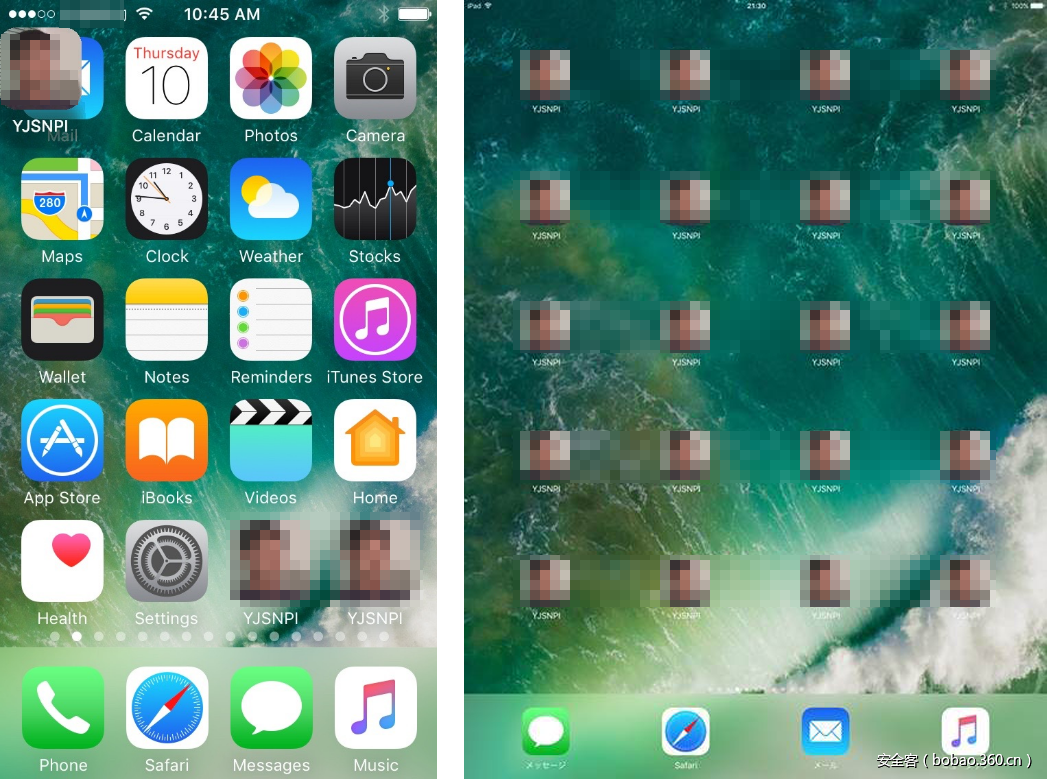

iXintpwn/YJSNPI最早于2016年11月下旬在twitter出现,一个名为“iXintpwn”的iOS越狱者声称其可以对iOS设备进行越狱,随后YouTube和其他社交网站上也开始相继传播。iXintpwn也是发布恶意文件的网站名称。而在受感染的设备中各种图标都会显示为“YJSNPI”,这也被称为“Beast Senpai”(Senpai在日本一般指的是老师或导师),这个图片经常在日本论坛上的默认图片。

不管它是想搞恶作剧还是想出名,这都不重要,重要的是它的攻击手段。因为在这个案例中,攻击者可以利用iXintpwn/YJSNPI滥用iOS的特性:未签名的iOS配置文件。

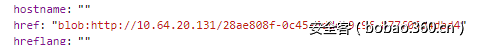

YJSNPI可以通过访问包含恶意文件的网站来扩散,主要通过Safari。当用户访问网站时,恶意网站的JavaScript文件会响应一个blob对象(恶意配置文件)。而在iOS设备上,最新的Safari接收到服务器的响应信息并将自动下载配置文件。

滥用iOS配置文件

iOS配置文件能够帮助开发者简化大量设备的设置,包括电子邮件和exchange、网络和证书。例如,企业利用这些配置文件来简化对自研应用和企业设备的管理。配置文件还可以自义定设备限制,Wi-Fi、虚拟专用网络(VPN)、轻量目录访问协议(LDAP)目录、日历扩展到WebDAV(CalDAV)、web剪辑、证书和密钥。

很显然,可以利用恶意配置文件来修改这些设置,即转移设备的流量。这种恶意行为的典型例子包括窃取信息的Wirelurker和来自Haima的重打包广告软件。

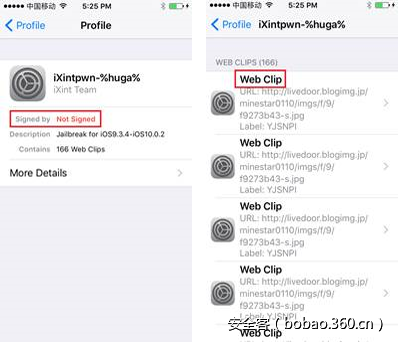

在iXintpwn/YJSNPI这个例子中,它使用未签名的配置文件,并将其设置为“不能被删除”,让用户无法卸载,如下图所示。

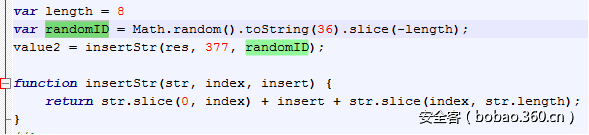

对于持续性,“PayloadIdentifier”字符串的值是通过JavaScript随机生成的(很机智)。需要注意的事,iOS在安装签名或未签名的配置文件时采取了相应的措施,需要用户直接进行交互。唯一的区别是这些配置文件的显示方式,例如,签名的文件被表示为“已验证”。

iOS SpringBoard图标溢出

在iXintpwn/YJSNPI的配置文件安装后,主屏幕上会叠加很多同样的图标。点击它会导致满是YJSNPI图标的屏幕溢出,并且桌面SpringBoard崩溃。此时,YJSNPI图标是可点击的,但只会显示图标更大的分辨率。在图标溢出期间,设备无任何响应。

缓解措施

比较幸运,这个YJSNPI是可以从设备中卸载的,虽然它被设置为不可移除。已经受影响的用户可以利用苹果公司提供的Apple Configurator 2,或者官方的iOS帮助软件利用Mac管理Apple设备,找到并删除恶意配置文件。

但是,有些步骤需要注意下。YJSNPI必须完整安装,否则图标无法被移除。——也就是说,如果未完整安装,那么当Apple Configurator 2运行时,恶意配置文件不会显示出来。还有就是,Apple Configurator 2并没有Windows版本。

提升移动设备安全性是非常必要的,尤其当iOS设备在BYOD环境中运行时。

定期对iOS系统和应用程序进行更新和打补丁,只从应用商店或可信的来源下载应用程序。越狱有风险,安装需谨慎。应充分意识到授权的重要性,对于可疑应用所请求的可疑权限应理智判断。同样建议应用开发人员采取一定的措施保护所开发的应用程序,这样可以在一定程度上降低其被利用而进行恶意传播的几率。

发表评论

您还未登录,请先登录。

登录