译者:shan66

预估稿费:120RMB

投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿

前言

警示:本文所述方法,请勿擅自使用,否则后果自负。

本文介绍的公开资源情报(Open source intelligence,OSINT )技术是在实施攻击之前收集信息的最佳途径之一。 过去的许多黑客案例中,就曾用到过该技术。随着IoT设备的迅猛发展,我们将来能够在公共网络上收集到更多的关键数据。本文将为读者详细介绍如何收集加密数字货币矿机(Bitcoin [Antminer]和Ethereum [Claymore])方面的关键数据。

许多加密数字货币矿机工具和软件都需要连接互联网来发送/接收数据,所以它们就有可能受到攻击者的攻击。

侦查Antminer!

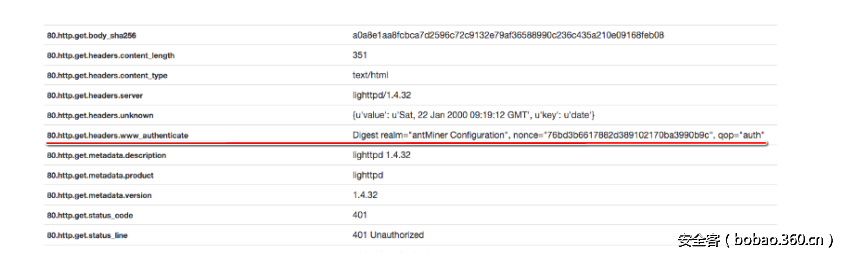

目前,最好的比特币ASIC矿机是Antminer S9/S7。该矿机的硬件使用了“lighttpd/1.4.32”Web服务器,所以其中一些版本会打开SSH端口。并且,现在有一个针对“Lighttpd 1.4.31”版本的 exploit,但是,您无法使用该 exploit来攻击这个Web服务器。

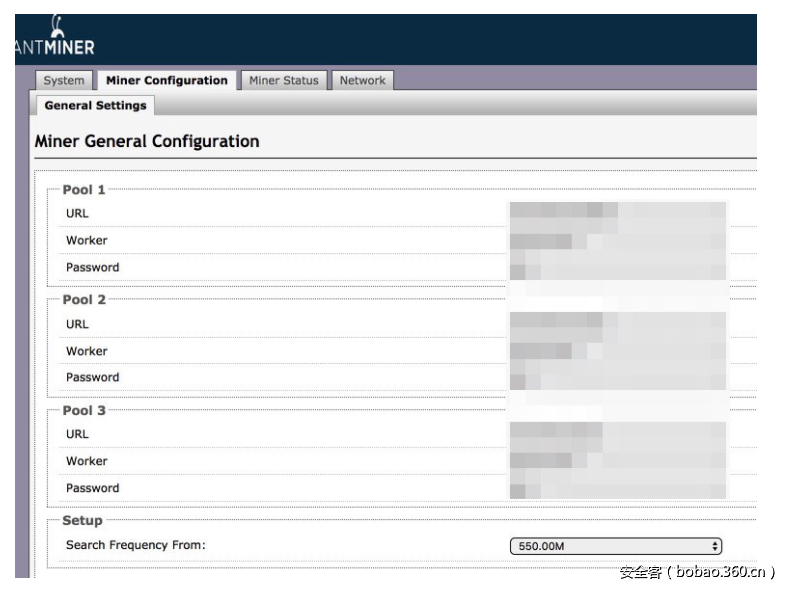

该Web服务器为其网页提供了“Digest HTTP身份验证”保护。关键是,要想登录该矿机,必须具有相应的用户名和密码才行。

antMiner的配置页面中含有关键词“Digest Authentication”

因此,我们需要借助OSINT技术,通过一些信息或关键字来收集数据。这些信息可以是每次向这个服务器发送请求时,它就会出现在HTTP报头“antMiner Conbguration”中的关键字。

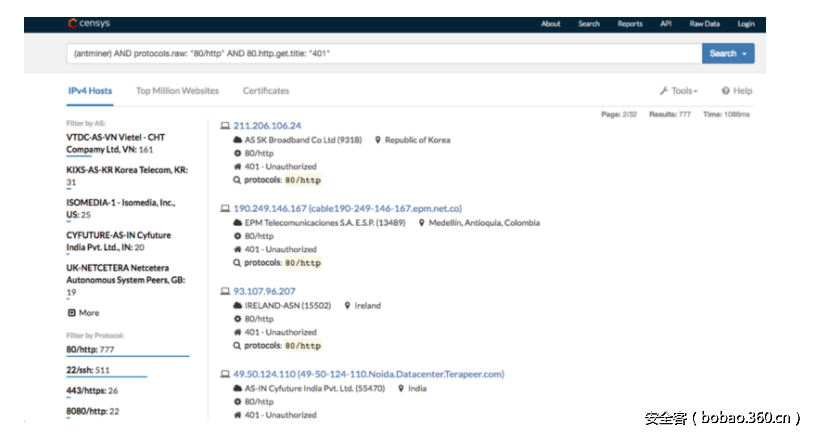

我已经到censys.io和shodan.io上搜索了一些特定的dork并收集了相应的IP地址。

(antminer) AND protocols.raw: “80/http” AND 80.http.get.title: “401”antMiner的配置页面用到了关键词“Digest Authentication”

我们可以通过HTTP端口或SSH端口进行暴力攻击来获取系统访问权限。

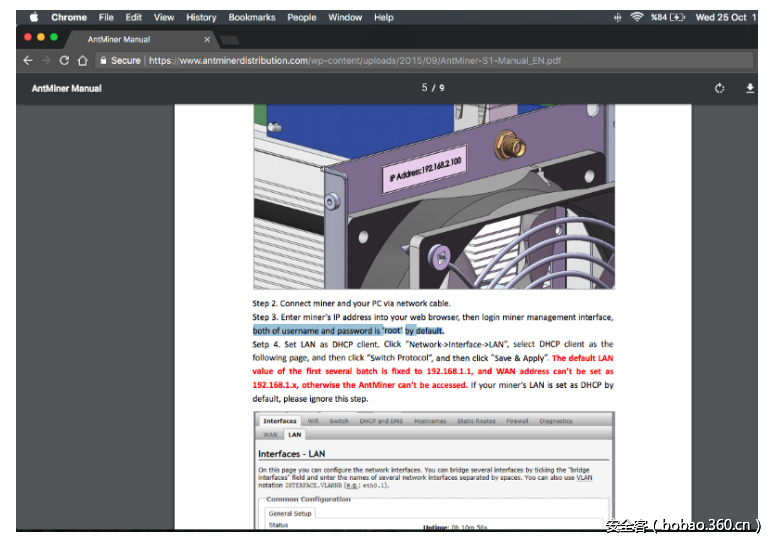

首先,我需要通过用户指南来了解默认的HTTP用户名和密码。所以,我使用“ antminer default password”在Google上搜索,发现了一个含有该矿机的用户指南的网站。

AntMiner User Manuel,可以通过搜索轻松获取

在本文中,我们将使用hydra来进行暴力攻击(对HTTP Digest Authentication进行蛮力攻击),因为该工具提供了最常用的10000种密码。当然,您也可以使用Burp Suite Intruder来完成该任务。

hydra -l root -P commonPasswords.txt -vV {TARGET} http-get /如果你运气好的话,很快就可以访问该配置页面了。

antMiner 配置页面

攻击者可以随心所欲的编辑该页面。

Claymore矿机软件

实际上,还有一种类型的攻击可以针对Claymore矿机软件(如Altcoins、ethereum、zcash miner)发动攻击。

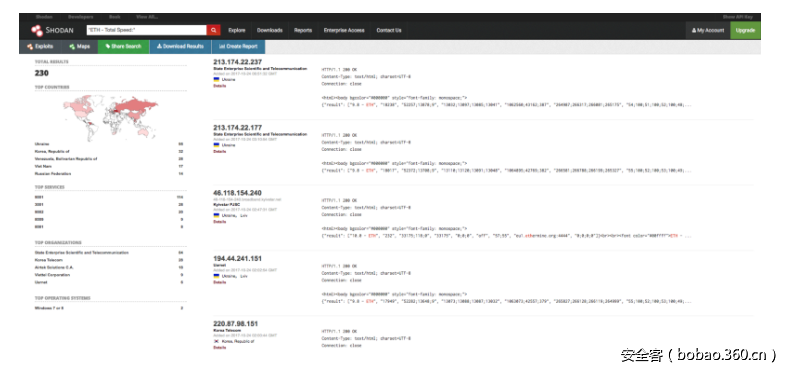

我已经在shodan.io上针对一些特定的dorks 进行了搜索。

Dorks:“ETH—Total Speed:”

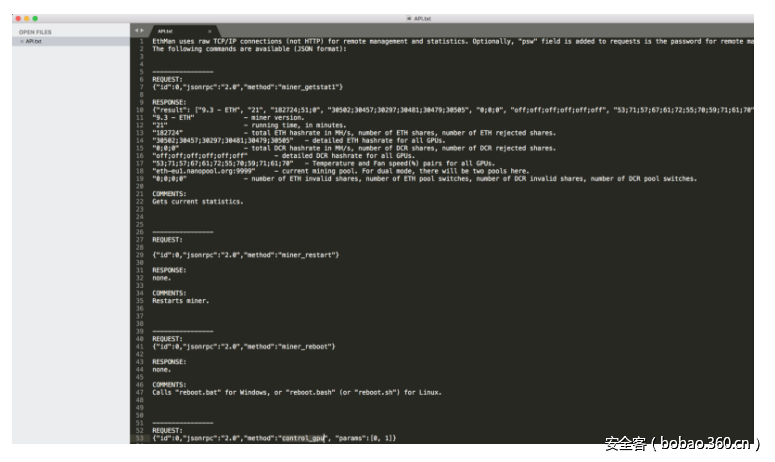

您可以使用Claymore Remote Manager API发送一些JSON数据包来远程管理该矿机服务器。

在这里,我们可以通过发送一些命令来控制GPU(禁用、双模式等),或编辑conbg.txt来修改矿池钱包地址。

Claymore Remote Manager API.txt

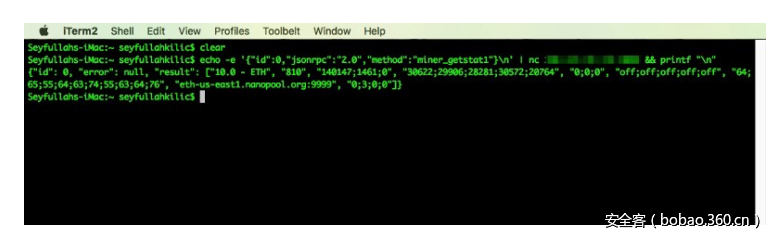

我们可以通过“miner_restart”或“control_gpu”命令来检测它是只读的,还是可写/读的。为此,可以使用NC在MacOS上发送JSON命令。

首先,我们可以使用“miner_getstat1”命令。

这里给出了矿机服务器的统计信息

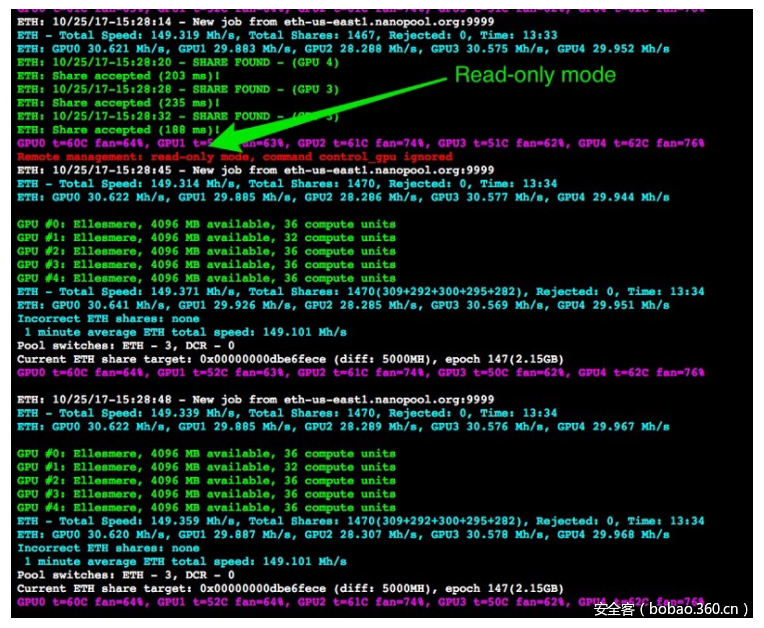

之后,我们尝试用“control_gpu”发送命令来检测它是只读的,还是可写/读的。

不过,我们收到了一个错误消息,具体错误代码如下所示。

矿机服务器使用了只读模式

当尝试其他IP地址时,我成功重启了系统。这表明Claymore Remote Manager API允许我们读/写auth。

重新启动矿机服务器

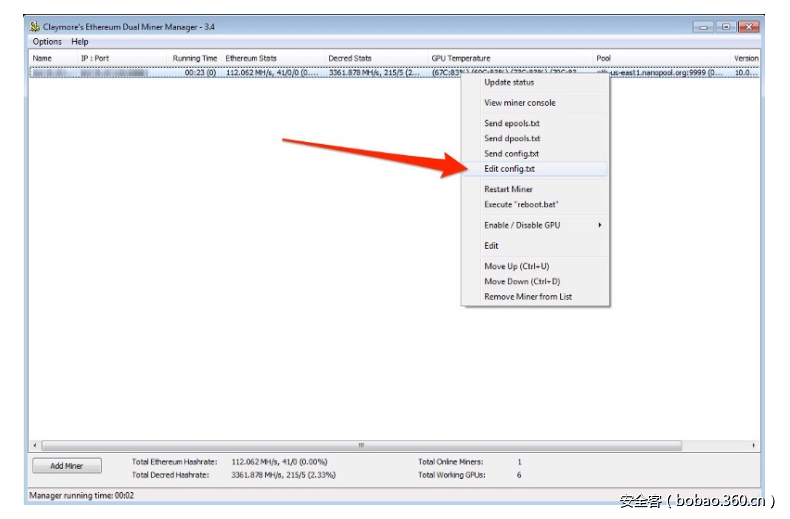

Claymore Remote Manager还允许我们使用JSON(发送json)来编辑这个配置文件。不过,您可以在Windows上利用Claymore的Ethereum Dual Miner Manager 来更轻松地编辑这个文件,从而修改矿池钱包地址。

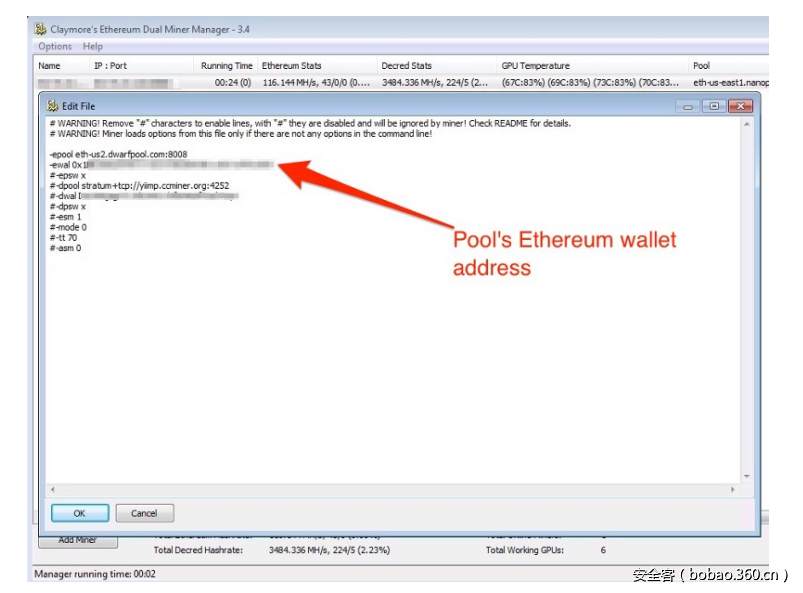

如果您具有读/写权限的话,就可以编辑confg.txt。

您可以查看/编辑矿池的钱包地址

小结

我没有通过发送JSON命令对Claymore Miner Software尝试命令注入攻击。如果它存在这种漏洞的话,您无需具备读/写权限就可以访问该服务器。

您可以使用OSINT来改善搜索技术,从而收集大量数据。

您甚至可以通过编辑conbg.txt来控制风扇,从而让所有GPU“中暑”。

发表评论

您还未登录,请先登录。

登录