360网络安全周报第136期

安全资讯

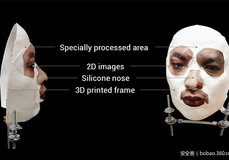

研究人员用几天的时间,花费150美元打印了一个特殊构造的3D人脸面具,然后成功破解了苹果的Face ID安全系统。由于整个过程花费了大概一星期的时间,而且材质费用是150美元,此类攻击可针对如亿万富翁、政府官员、情报特工、首席执行官等高价值人群。

2017年11月14日,微软发布了11月的安全补丁更新,其中值得注意的是CVE-2017-11882。这个漏洞是Office的内存损坏漏洞,问题出现在C:Program Files (x86)Common Filesmicrosoft sharedEQUATIONEQNEDT32.EXE中,攻击者可以利用这个漏洞以当前登录用户的身份执行任意命令。

安全客

安全客

548799次阅读

综合360互联网安全中心各项大数据分析显示,2017年双十一期间(10月11日-11月11日),国内网络安全形势有喜有忧。

360安全卫士

360安全卫士

232650次阅读

安全知识

2017年11月9日WikiLeaks 开始公布Vault8系列资料,其中包括一个名为HIVE的CIA后门系统项目,包括了项目各版本的部分源代码,这是WikiLeaks公布CIA相关资料的历史上少见的包含源码的数据。360威胁情报中心对其主要内容进行了分析,提供在主机上对此后门程序进行搜索匹配的规则。

奇安信威胁情报中心

奇安信威胁情报中心

255871次阅读

在2017年11月15日,CVE-2017-12635和CVE-2017-12636披露,CouchDB被曝存在远程代码执行的问题。其中CVE-2017-12636的任意命令执行早在2016年即被披露, 但并未引起重视。

360CERT安全通告

360CERT安全通告

600429次阅读

CVE-2017-8759漏洞是一个因.Net WSDL解析器处理soap语句不当而导致的代码注入漏洞,由于其通用性和易用性,公布以来一直有新的野外利用样本出现。近日,360核心安全事业部高级威胁应对平台捕获一批利用CVE-2017-8759的新样本,通过分析这些样本,我们观察到一些有趣的利用新姿势,下面来和大家分享一下。

360高级威胁应对团队

2017-11-16 09:57:28

360高级威胁应对团队

2017-11-16 09:57:28

379015次阅读

在了解完了Luac字节码文件的整体结构后,让我们把目光聚焦,放到更具体的指令格式上。Luac字节码指令是整个Luac最精华、也是最具有学习意义的一部分,了解它的格式与OpCode相关的知识后,对于逆向分析Luac,会有事半功倍的效果,同时,也为自己开发一款虚拟机执行模板与引擎打下良好的理论基础。

防火墙的管理服务默认运行在 22、23 端口,需登录才能使用,默认的管理员用户密码为████。除此之外,系统中还存在另一个用户:dump/dump,此用户在官方文档中并未提及,或者可以称为后门账号?

0keeTeam

0keeTeam

326630次阅读

自从WannaCry勒索病毒全球大爆发后,国内效仿的勒索软件层出不穷。以加密文件方式进行敲诈勒索的手机勒索恶意软件逐渐出现,改变了之前的手机锁屏勒索的方式。手机勒索软件技术上更加复杂,造成的用户额外损失更加严重,同时也给安全厂商带来更大的挑战。

360烽火实验室

360烽火实验室

238820次阅读

作为DDOS,也有各种流派,有大力出奇迹的DDOS远控集群,有以巧取胜的反射放大,也有精巧的LOT僵尸网路。这里我们只讨论udp反射DRDOS。DRDOS靠的是发送大量带有被害者IP地址的UDP数据包给放大器主机,然后放大器主机对伪造的IP地址源做出大量回应,形成分布式拒绝服务攻击。

CVE-2017-5123是一个针对于Linux内核4.12-4.13版本,存在于waitid()系统调用中的本地提权漏洞。该漏洞原因在于:在waitid()系统调用中,由于没有检查用户态传入指针的有效性,而造成攻击者可以不受限制地将用户态写入任意内核地址的能力。

P!chu

P!chu

291770次阅读

McAfee分析人员发现了一个恶意的Word文档,该文档似乎利用了我们之前报道过的DDE技术。这个文件的发现,标志着APT28已经开始利用这种安全漏洞从事间谍活动。通过将PowerShell与DDE结合使用,攻击者就能够在受害者系统上执行任意代码,无论该系统是否启用了宏指令。

shan66

shan66

252413次阅读

提到移动银行木马,一些应用其实暗藏玄机。很多智能手机用户越来越倾向于在生活中利用投资类应用理财。移动应用开发者为了满足智能用户对于这类应用快捷、方便的需求,开发了适用于多种场合的应用,支持多种资金模式。然而,有一些恶意应用,借着该类应用的外壳,请求着本不应该涉及的权限。

Janus情报局

2017-11-14 09:57:43

Janus情报局

2017-11-14 09:57:43

226830次阅读

本文详细介绍了发现Polycom HDX系列视频会议系统中一个远程命令执行漏洞的发现过程,最后作者成功地拿下了设备的root权限。

興趣使然的小胃

興趣使然的小胃

285036次阅读

Foscam C1室内高清摄像头是一个基于网络的摄像头,用于包括家庭安防在内的多种场合。在6月,Talos团队曾发现该设备存在多个漏洞。借助本次发现的这些漏洞,攻击者可以在受漏洞影响的设备上实现远程代码执行,并可以将恶意固件映像上传至设备,最终可能导致攻击者完全控制该设备。

P!chu

P!chu

233154次阅读

在上篇中先讲述了点击型僵尸应用(CBA)背后的动机,然后讲述了利用dispatchTouchEvent这个API的点击型僵尸应用的分析。

興趣使然的小胃

興趣使然的小胃

265773次阅读

近期,出现了一个新的勒索病毒“Ordinypt”,主要针对德国用户。通过逆向研究其工作原理发现表面上是一个向受感染的用户勒索金钱的勒索病毒。但实际上是一个清扫器(Wiper)类型的病毒,被它加密的文件会直接被销毁,而且并不能通过支付赎金给恶意软件作者来恢复被加密的文件。

P!chu

P!chu

246440次阅读

本文的目标是使用x64汇编语言开发一个带有密码认证的tcp_bind_shell,并且程序中不包含任何null字节。

興趣使然的小胃

興趣使然的小胃

306348次阅读

虽然现在大多数僵尸网络仍在使用基本的客户端-服务器模式,并且依赖HTTP服务器来接收命令,但是,许多著名的黑客组织已经开始利用更先进的基础设施来绕过endpoint黑名单,并且在接管系统方面要更加具有弹性。 在本文中,我将以Emotet为例来介绍识别C2服务器并掌握其拓扑结构的详细过程。

shan66

shan66

290941次阅读

Unit 42自从2016年五月份开始就一直在密切跟踪黑客组织OilRig的一举一动。根据我们研究人员的观察与发现,从2016年五月份开始,这个名叫OilRig的黑客组织在其网络钓鱼攻击活动中开始使用Clayslide文档来作为钓鱼邮件的附件。

WisFree

WisFree

305176次阅读

我在Ruby的Resolv::getaddresses中发现了一个漏洞,利用这个漏洞,攻击者可以绕过多个SSRF过滤器。诸如GitLab以及HackerOne之类的应用程序会受此漏洞影响。这份公告中披露的所有报告细节均遵循HackerOne的漏洞披露指南。此漏洞编号为CVE-2017-0904。

安全活动

先知创新大会是先知举办的聚焦安全行业创新的行业盛事。本次先知创新大会,16位华人安全科学家分享前沿研究,十年破解了五部顶级密码的中国密码专家王小云博士获得首届先知奖!

安全客

安全客

220559次阅读

峰会聚焦开发与安全,旨在以“防”为基准,安全开发为主旨,引导广大企业和开发者关注移动、智能设备、物联网等领域的安全,提高开发和安全技巧,创造出更安全的产品。

看雪学院

看雪学院

326319次阅读

截止2017年11月25日10:00,48小时黑客马拉松破解大奖赛的赛程已经结束。48小时内共计发出漏洞费用34725元,其中单个漏洞最高奖金7500元。

360安全应急响应中心

360安全应急响应中心

288187次阅读

本届大会聚焦金融业网络安全话题,旨在进一步探讨我国金融业网络安全规划,构建金融业关键信息基础设施安全保障体系,强化金融业网络安全科技创新能力。

包子

包子

251395次阅读

全国网络与信息安全防护峰会(XDef安全峰会)以“智能·联接·突破——核心技术的力量”为主题,聚焦探讨网络与信息安全防护热点问题,展现大学生优秀信息安全作品及企业优秀安全产品。

包子

包子

210030次阅读

GITC2017大会以“大象无形”为主题,寓意在这个大数据时代,通过技术的发展和传承,让互联网及其行业生态得以持续创新发展,催生更多样的产品形态,焕发出无限生机。

包子

包子

235319次阅读

投稿

投稿