黑客利用 WordPress 主题 “Motors “中的一个关键权限升级漏洞,劫持管理员账户并完全控制目标网站。

Wordfence发现了这一恶意活动,并于上个月就该漏洞的严重性发出警告,敦促用户立即升级。

Motors是由StylemixThemes开发的一款WordPress主题,在汽车相关网站中很受欢迎。它在 EnvatoMarket 上有 22,460 笔销售,并得到了活跃用户社区的支持。

该权限升级漏洞于 2025 年 5 月 2 日被发现,Wordfence 于 5 月 19 日首次报告,影响 5.6.67 之前(包括 5.6.67)的所有版本。

该漏洞源于密码更新过程中不恰当的用户身份验证,允许未经身份验证的攻击者随意更改管理员密码。

StylemixThemes于2025年5月14日发布了解决CVE-2025-4322的Motors 5.6.68版本,但许多用户因Wordfence的披露而未能应用该更新,从而暴露于升高的利用风险中。

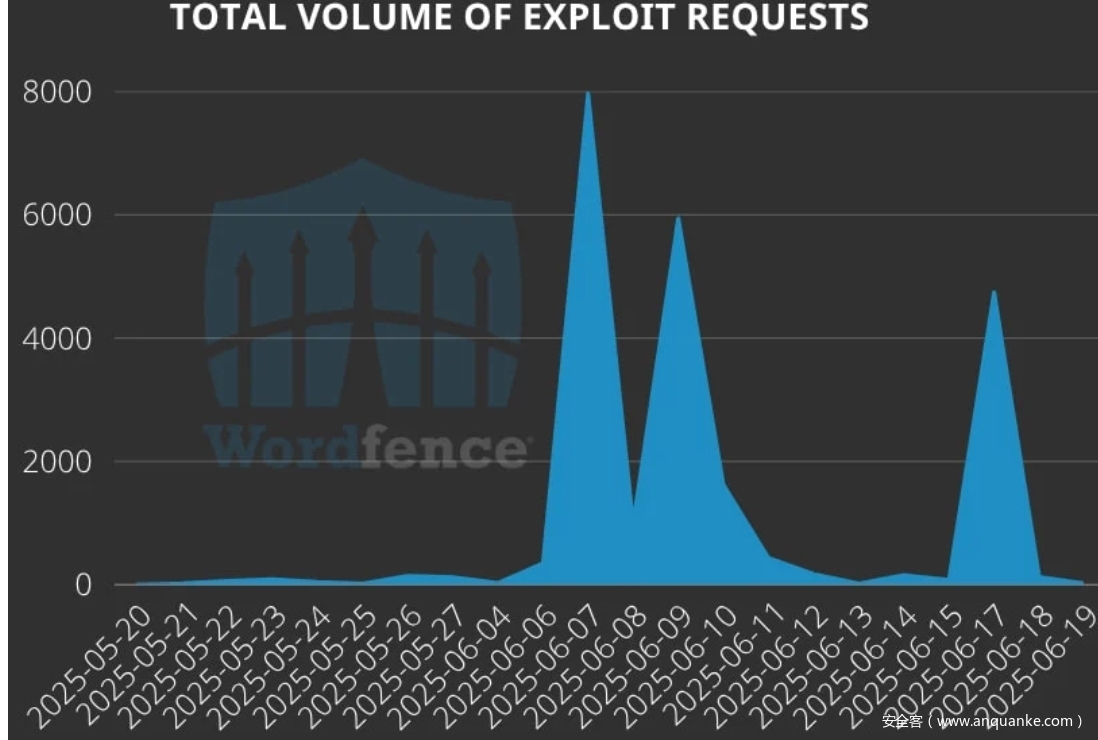

Wordfence在一篇新文章中证实,攻击始于5月20日,也就是他们公开披露细节的第二天。到 2025 年 6 月 7 日,Wordfence 发现了大规模攻击,报告称阻止了 23100 次针对其客户的攻击。

每日攻击量 来源:Wordfence

攻击过程和漏洞迹象

该漏洞存在于 Motors 主题的 “登录注册 “部件,包括密码恢复功能。

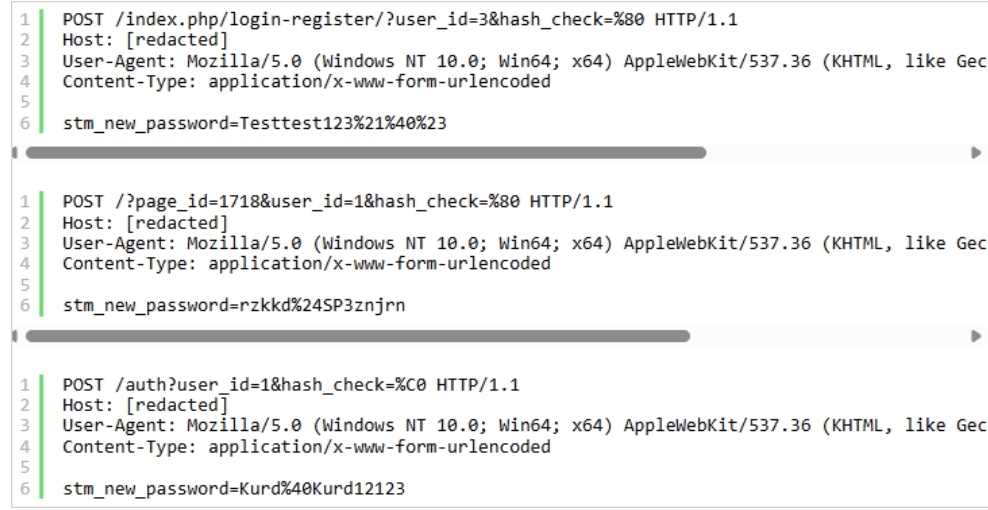

攻击者首先通过特制的 POST 请求探测 /login-register、/account、/reset-password、/signin 等URL,找到放置该部件的URL,直到找到为止。

请求中的恶意 “hash_check ”值包含无效UTF-8字符,导致密码重置逻辑中的哈希比较错误成功。

POST 主体包含一个重置用户密码的 “stm_new_password ”值,目标用户 ID 通常对应管理员用户。

来自攻击的示例请求 来源:Wordfence

到目前为止,在攻击中观察到的攻击者设置的密码包括:

- Testtest123 的@#

- rzkkd$SP3znjrn

- Kurd@Kurd12123

- owm9cpXHAZTk

- db250WJUNEiG

一旦获得访问权限,攻击者就会以管理员身份登录 WordPress 控制面板,并创建新的管理员账户,以便持续使用。

这些账户的突然出现以及现有管理员被锁定(密码不再有效)都是 CVE-2025-4322 漏洞利用的迹象。

Wordfence 还在报告中列出了发起这些攻击的几个 IP 地址,建议 WordPress 网站所有者将其列入阻止列表。

发表评论

您还未登录,请先登录。

登录