一款由 AI 生成的恶意 npm 软件包 @kodane/patch-manager 被发现暗中窃取 Solana 钱包资产。该包于 2025 年 7 月 28 日 上传,在被下架前已被下载超过 1500 次。

据网络安全公司 Safety 发布的报告指出:“@kodane/patch-manager 是一个复杂的钱包资产窃取器,具备多种恶意功能,专门用于窃取开发者及其应用用户的钱包资金。”该软件包伪装成一个所谓的 “NPM 注册表缓存管理器”,对外宣称提供 “许可证验证”和“注册表优化”等功能,但这些都只是幌子。

该恶意包在安装过程中通过 postinstall 脚本执行攻击行为,会在 macOS、Linux 和 Windows 系统中将文件伪装隐藏于缓存目录中。在 Windows 系统下,它使用 attrib +H 命令隐藏文件夹。该软件还通过运行后台脚本 connection-pool.js 实现持久化,该脚本会连接至一个在线的 C2(命令与控制)服务器,上传设备的唯一标识符,并统一管理多个被感染主机。

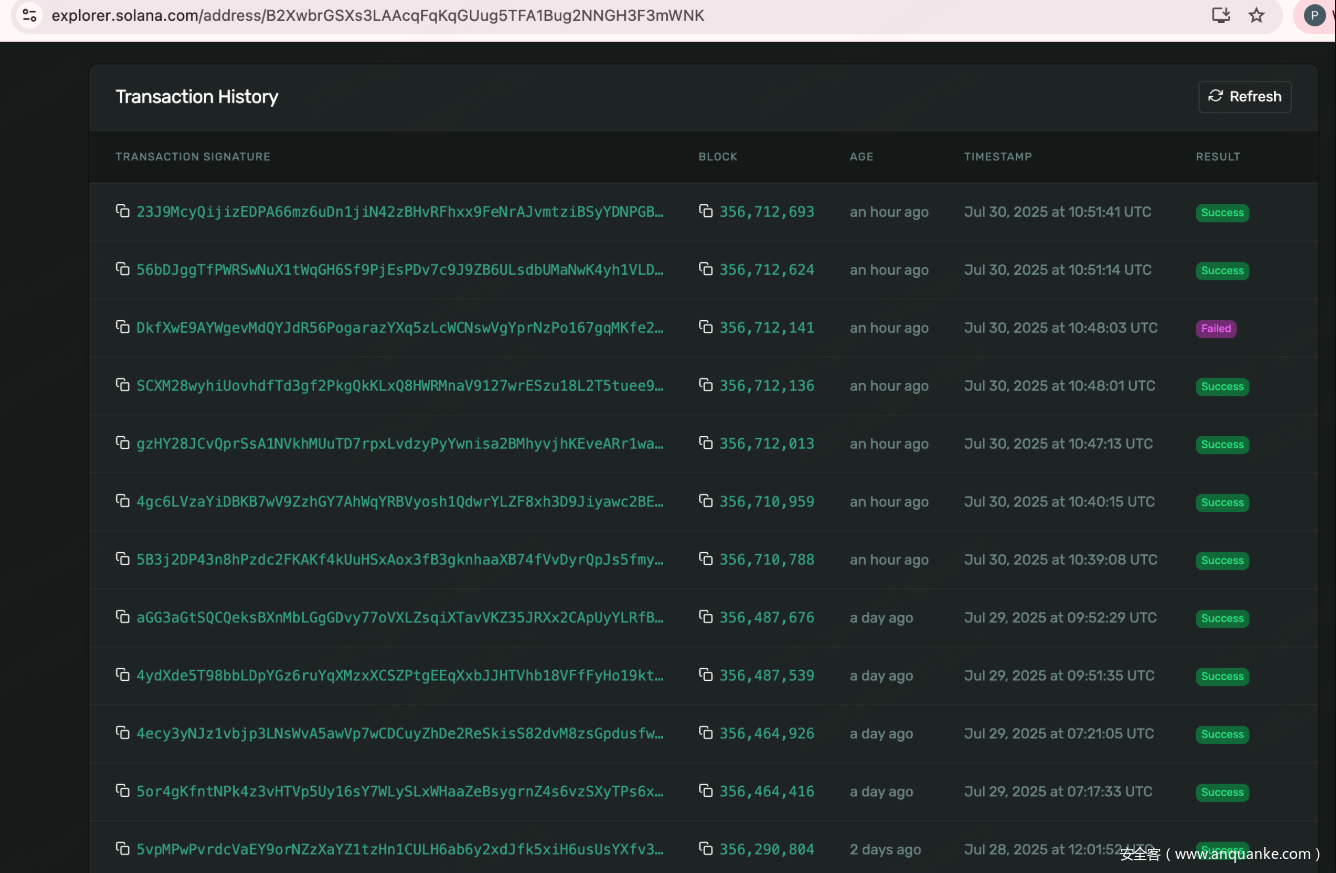

研究人员还发现,这个开放的 C2 服务器无需任何身份验证即可访问,并记录了所有被盗钱包的情况。一旦识别到钱包存在,另一个脚本 transaction-cache.js 就会启动,立即转移资金,仅保留少量余额用于支付交易手续费。所有被盗的 Solana 资产都会发送至一个硬编码地址,该地址交易频繁,极可能与这 1500 多个受害用户有关。

报告称:“能够直接观察并操作 C2 基础设施的机会非常罕见,但这次攻击者竟然没有加密或限制访问权限。”

该恶意包是由用户名为 “Kodane” 的用户发布的,自 2025 年 7 月 28 日起短短两天内共上传了 19 个版本。

更引人注意的是,该恶意代码的文档撰写极为规范,代码注释详尽、格式工整,存在大量 console.log 输出和表情符号,Markdown 结构清晰,并频繁使用“Enhanced(增强版)”等术语,这些都高度符合 AI 工具(如 Claude)生成代码的特征。

报告指出:“每当你让 Claude 修改一段源代码,它都会将新文件命名为 Enhanced <原名称>。哪怕它删除了原本不该删除的内容,在 Claude 看来,这段代码也被‘增强’了。”

这些特征表明,攻击者很可能使用 AI 工具生成了看似专业的代码,掩盖其恶意意图。

研究人员总结称,恶意开发者使用 AI 的原因在于:AI 可以生成语法规范、注释合理、文档完善的代码,从而更容易骗过受害者的信任,提升安装率,延迟被安全社区识别和封禁的时间。这也标志着 AI 正在被越来越多用于生成具有“合法外壳”的恶意代码,给软件供应链安全带来更大挑战。

发表评论

您还未登录,请先登录。

登录