Gladinet已为其CentreStack业务解决方案发布安全更新,修复一个自9月底以来被威胁行为者用作零日漏洞的本地文件包含漏洞(CVE-2025-11371)。

网络安全平台Huntress的研究人员上周披露了相关利用活动,称该漏洞是对Gladinet为反序列化漏洞(CVE-2025-30406,可导致远程代码执行)所实施缓解措施的绕过手段。

本地文件包含(LFI)漏洞使攻击者能够在完全打补丁的CentreStack部署中读取Web.config 文件,提取机器密钥(machine key),然后利用该密钥触发CVE-2025-30406漏洞。

当Huntress就零日攻击发出警报时,Gladinet已为客户提供缓解措施,并正在开发补丁。

修复CVE-2025-11371的安全更新现已包含在CentreStack 16.10.10408.56683版本中,管理员被强烈建议立即安装。

技术细节:temp-download处理器的路径遍历

在对原始警报的更新中,Huntress分享了CVE-2025-11371的更多技术细节,包括一个最小化概念验证(PoC)漏洞利用代码。

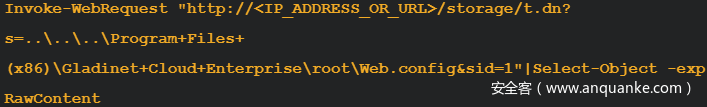

LFI问题的根本原因是temp-download处理器(可通过/storage/t.dn 访问)的 sanitization失败,该处理器接受s=参数,导致目录遍历。

由于服务以NT AUTHORITY\SYSTEM权限运行,且文件解析相对于临时文件夹,该漏洞允许攻击者读取SYSTEM账户可访问的任何文件,包括包含ASP.NET机器密钥的Web.config 。

获取机器密钥后,攻击者可伪造恶意ViewState载荷,由于CVE-2025-30406漏洞,服务器会对该载荷进行反序列化,最终导致远程代码执行(RCE)。

在野外攻击中,Huntress观察到针对/storage/t.dn?s= …的HTTP请求返回Web.config ,随后出现Base64编码的POST载荷,触发目标上的命令执行。

Huntress发布了一行PowerShell Invoke-WebRequest示例,展示未认证请求如何通过/storage/t.dn?s=... 检索Web.config 。

不过,研究人员未公布包含早期反序列化RCE(CVE-2025-30406)的完整漏洞利用链。

潜在受影响用户应升级至CentreStack 16.10.10408.56683版本。

若无法立即安装新版本,临时缓解措施是在UploadDownloadProxy组件的Web.config 文件中禁用temp处理器,具体操作是删除文件中定义该处理器的行。

发表评论

您还未登录,请先登录。

登录