网络犯罪分子开始将可缩放矢量图形(SVG)文件武器化,把看似无害的图片文件变成能够在 Windows 系统上执行恶意 JavaScript 的复杂钓鱼工具。

这种新兴威胁利用了 SVG 文件基于 XML 的结构,在文件中嵌入并执行恶意脚本。当用户在默认浏览器中打开这些文件时,脚本会被自动触发,从而绕过传统主要针对可执行文件的安全防护。

与存储像素数据的标准图像格式(如 JPEG、PNG)不同,SVG 文件使用 XML 代码来定义矢量路径、形状和文字。这一根本差异给攻击者提供了可乘之机——他们可以将 JavaScript 代码嵌入文件结构中,并在用户用浏览器打开文件时自动执行。

这种攻击主要针对 Windows 系统,因为在该环境中,SVG 文件通常会默认在浏览器中打开,从而实现无需额外操作即可运行脚本的效果。

Seqrite 安全研究人员发现了一起采用该技术的精密攻击行动。攻击者通过鱼叉式钓鱼邮件投递恶意 SVG 文件,邮件主题具有迷惑性,例如“您预定活动的提醒”,附件文件名则为“Upcoming Meeting.svg”(即将召开的会议)或“Your-to-do-List.svg”(您的待办事项清单)等。

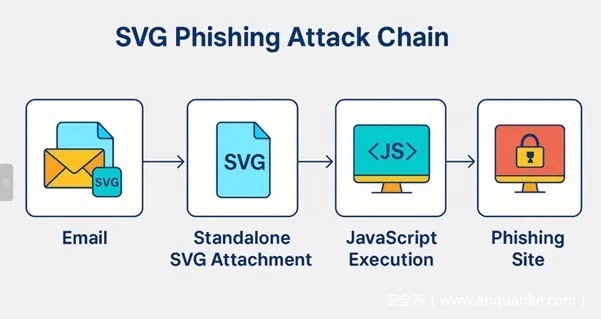

SVG攻击链全解析(数据来源:Seqrite安全团队)

为了绕过邮件安全过滤,这一行动还利用 Dropbox、Google Drive、OneDrive 等云存储平台分发恶意文件。

此次攻击展现了极高的技术复杂度。威胁行为者运用了多种规避手段,以维持持久性并避免被传统安全方案检测到。

技术感染机制与代码混淆

恶意 SVG 文件在 CDATA 段中嵌入 <script> 标签,以隐藏恶意逻辑,防止被基础内容扫描器发现。安全研究人员发现,攻击者使用一个十六进制编码的字符串变量(Y)与一个简短的异或(XOR)密钥(q)进行载荷混淆。

在处理时,这段编码数据会被解密为可执行的 JavaScript,并利用以下语句重定向受害者:

window.location = 'javascript:' + v;

成功解密后,载荷会将用户重定向至命令与控制(C2)基础设施——具体为 hxxps://hju[.]yxfbynit[.]es/koRfAEHVFeQZ!bM9,该地址先通过 Cloudflare 的 CAPTCHA 网关,再展示高度逼真的 Office 365 登录页面,用于窃取用户凭据。

发表评论

您还未登录,请先登录。

登录