Huntress研究人员经过一年追踪发现,ClickFix社交工程攻击(通过伪装验证码诱使用户执行恶意代码)正出现危险演变。最新分析显示,攻击者开始将ClickFix技术与Windows搜索协议滥用和PDF诱饵伪装相结合,最终投放自2022年活跃的商业化信息窃取软件MetaStealer。

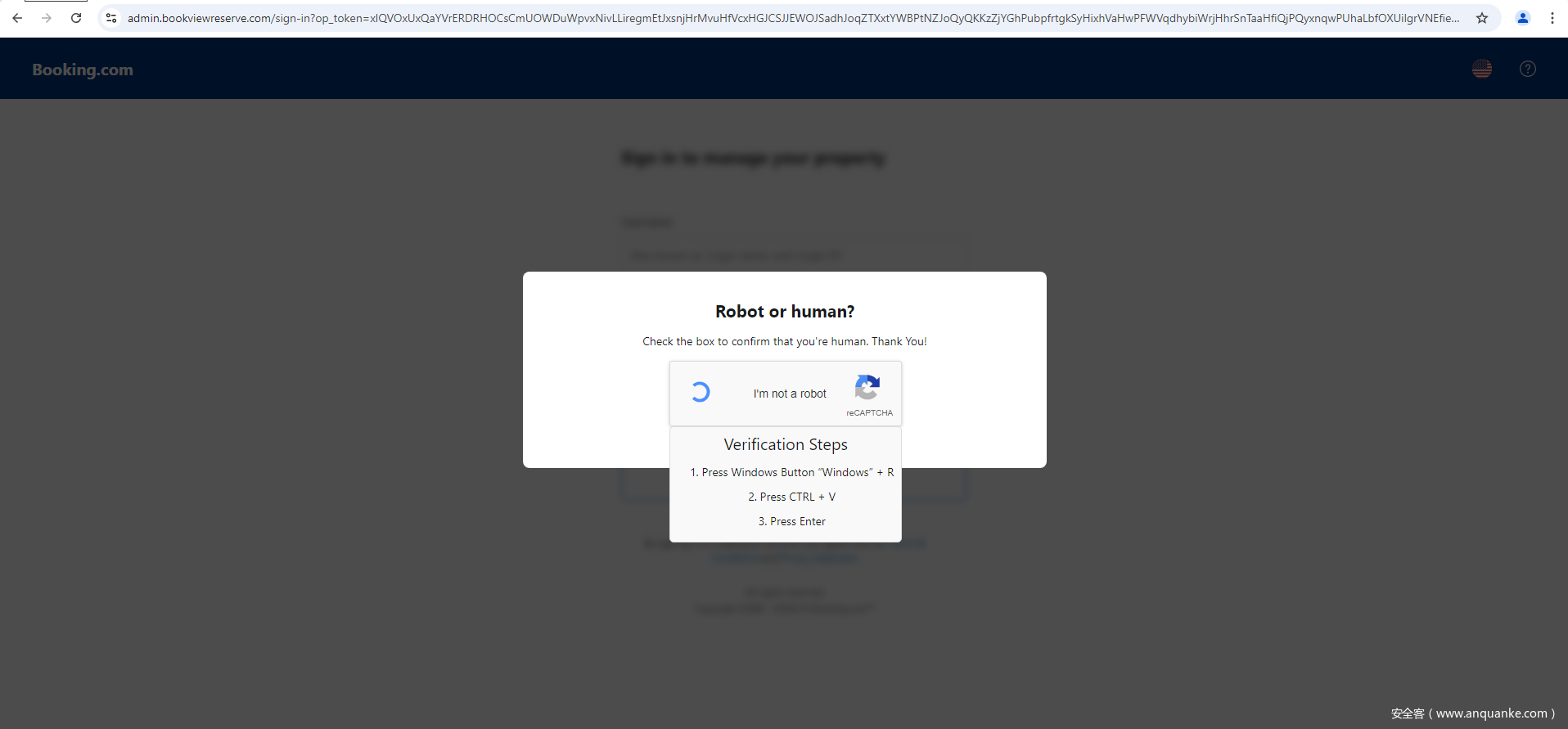

ClickFix攻击的核心在于诱骗用户”修复”虚假问题。Huntress解释称:”攻击者通过钓鱼信息引导用户访问包含验证码的网页,说服其通过复制粘贴命令到Windows运行框或PowerShell的方式执行’修复’,实则启动感染链。”

但攻击技术持续进化。”数月前攻击者转向类似技术FileFix,改用Windows文件资源管理器替代运行对话框,”Huntress指出。这些变种表明社交工程和”普通”流程(如验证码)正被持续武器化。

报告详细描述了最新攻击活动:始于托管在anydeesk[.]ink的虚假AnyDesk安装程序。受害者访问网站后会看到伪造的Cloudflare Turnstile验证,提示”点击验证人类身份”。Huntress写道:”至此所有迹象都符合ClickFix活动特征。”但此次攻击并未引导至运行框或PowerShell,而是滥用Windows搜索协议(search-ms URI),将受害者重定向至文件资源管理器。

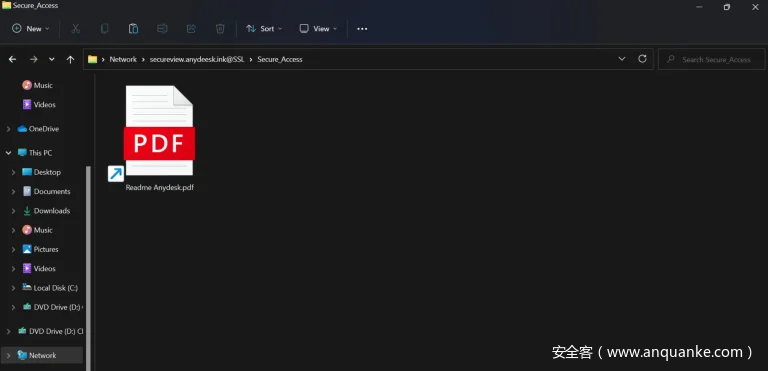

进入资源管理器后,受害者被引导至攻击者控制的SMB共享,其中包含伪装成”Readme Anydesk.pdf“的快捷方式LNK文件。点击该文件即触发下一阶段攻击。

Huntress研究人员发现,恶意LNK文件同时投递了合法的AnyDesk安装程序(用于消除怀疑)和虚假PDF文件——实则为MSI安装包。攻击者采用了一项巧妙技巧:”该虚假PDF被配置为获取%COMPUTERNAME%环境变量作为子域名,这是攻击者从受害者处窃取信息的聪明手段。”

在MSI包内,研究人员发现:

-

恶意DLL(CustomActionDLL);

-

CAB压缩包:包含1.js(清理脚本)和ls26.exe(MetaStealer投放器)

使用Private EXE Protector保护的MetaStealer执行了其典型的信息窃取行为:盗取加密货币钱包凭证、收集系统凭据和渗出文件。

ClickFix、FileFix及现今的混合攻击之所以猖獗,是因为它们将社交工程与半合法工作流程相结合。用户自以为在修复验证错误,通过自主操作无意间绕过了传统安全控制。正如Huntress所警告:”这类需要手动交互的攻击之所以有效,部分原因在于它们可能规避安全解决方案。”

发表评论

您还未登录,请先登录。

登录